XiaoMi-AI文件搜索系统

World File Search System伪装对受监督的SAR超级...

合成孔径雷达(SAR)是一个尖端的遥感系统,在地球仪和环境监测中起着重要作用。高分辨率SAR成像提供了图像中的更细节,可以检测和识别地面上较小的对象和特征。然而,从理论上讲,侧面空气传播的雷达(SLAR)的分辨率受到倾斜范围的雷达带宽的限制,而在方位角[1]中的天线足迹宽度[1]实际上受到目标侧侧的降解[2]。为了克服这些问题,已经在[2、3、4、5]中提出了空间变体速差(SVA)算法及其旨在减少或取消旁观的变体。这些基于脉冲响应模型的这些不明显的算法在计算上是快速有效地减少侧叶的。但是,主叶宽度保持不变。可以使用基于神经网络的监督学习方法来解决后一个问题,通过利用配对高分辨率(HR)和低分辨率(LR)SAR图像的数据库中的先验信息[6,7,8]。对于尖锐的主机,神经网络必须学会从下采样的LR SAR输入中恢复HR SAR图像,这可能是在光学图像超级分辨率上的挑战中类似的设置[9]。但是,SAR图像形成特定于与视神经不同的雷达波。尤其是SAR范围和方位角轴是不可列出的,并且是经典的增强轴(例如旋转和翻转)是不现实的。此外,斑点噪声高度损坏了SAR图像,从而使伪造过程对靶标和异常进行了决定[10]。幸运的是,诸如[11,12]之类的SAR佩克林方法能够使用很少的single外观复杂(SLC)SAR图像减少斑点噪声。在本文中,我们建议评估使用Fell fell

揭露癌细胞伪装-Kahr Medical

*与Roche的临床试验合作与供应协议,用于PD-L1抑制剂Atezolizumab(Tecentriq®); Kahr保留DSP107的全球权利

昼夜和夜间环境中的热伪装衣服

摘要。本文显示了通过使用两个针织织物服装原型在海滩环境中热伪装人体的人体的可能性。最初是基于首先了解在红色成像摄像头的重点下的个人行为而开发的概念设计过程。在两种环境中的某些位置/透视上观察模型的热伪装进行的热测试,可以同时运行不同的溶液,同时引入服装的变化。用铜颜料打印和使用聚酯针织织物中的缝合结构的拼布发挥了决定性作用,以捕获旨在伪装效果的热图像的热颜色。

2024 年 2 月 12 日 052-COM-1361 伪装自己和......

绩效衡量标准 允许 不允许 N/A 1. 在整个伪装行动中应用伪装原则。 a. 采用逼真的伪装。 b. 应用伪装运动技术。 c. 打破常规形状。 d. 通过遮盖或移除可能反射光线的物品来减少可能的反光。 e. 与周围环境混合颜色,或至少确保颜色与背景不形成对比。 f. 采用噪音控制。 2. 伪装您暴露的皮肤。 a. 使用油漆棒遮盖皮肤油脂,即使您的皮肤很黑。 b. 在脸上涂漆时使用表格 052-COM-1361-1 中的颜色图表。 c. 用深色涂高、有光泽的区域(前额、颧骨、鼻子、耳朵、下巴)。 d. 用浅色涂低、阴影区域(眼睛周围、鼻子下方和下巴下方)。在颈后、手臂和手部裸露的皮肤上涂上不规则的图案。 3. 伪装您的制服和头盔。 a. 卷起您的袖子并扣上所有纽扣。 b. 将树叶、草、小树枝或 LCSS 碎片贴在您的制服和头盔上。 c. 穿着未上浆的 ACU。 d. 更换过度褪色和磨损的 ACU,因为伪装效果已丧失。 4. 伪装您的个人装备。 a. 遮盖或移除闪亮的物品。 b. 固定移动或佩戴时会发出嘎嘎声或噪音的物品。 c. 使用天然物品和/或 LCSS 破坏大型和笨重装备的形状。 5. 维护伪装。 a. 当天然伪装失效并失去效力时更换它。 b. 当伪装褪色时更换它。 c. 更换伪装以适应不断变化的环境。

在伪装实例分段中揭示隐藏上下文

摘要。预测隐藏在com-plex上下文中的对象的实例级掩码是伪装实例分割(CIS)的目标,这一任务因伪装的obs obsptss and Anckatiks之间的惊人相似之处而复杂。伪装观察的各种外观,包括不同的角度,部分可见性和模棱两可的信息,进一步加剧了这一挑战。先前的作品考虑在高不确定性区域内clasifulsiful sifialpixels,而无需考虑其文本语义,从而导致许多假阳性。我们提出了一种称为Mask2Camouflage的新颖方法,该方法同时增强了上下文特征的建模,并完善了实例级别的预测地图。mask2Camouflage利用多尺度功能集成了骨干线中提取的功能。然后,引入了全局细化的交叉注意模块(GCA),以补充前景面罩和背景掩盖,以减少假阳性。fur-hoverore,通过模拟全球换档聚类过程,我们介绍了全球偏移的多头自我注意力(GSA),该过程使对象查询不仅可以从早期功能中捕获信息,还可以从结构性概念中捕获信息,从而降低与评估的数据验证的掩体对象检测任务中的类内部问题。与15种最先进的方法相比,我们的Mask2Camouflage显着提高了伪装实例细分的性能。我们的代码可在https://github.com/underlmao/mask2camouflage上找到。

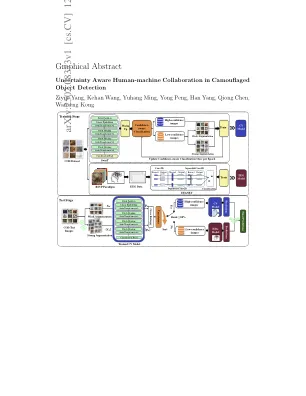

不确定性意识到伪装对象检测中的人机合作

伪装的对象检测(COD)是识别在其环境中识别对象的任务,由于其广泛的实际应用范围很快。开发值得信赖的COD系统的关键步骤是对不确定性的估计和有效利用。在这项工作中,我们提出了一个人机协作框架,用于对伪装物体的存在进行分类,利用计算机视觉模型(CV)模型的互补优势和无创的脑部计算机界面(BCIS)。我们的方法引入了一个多视障碍,以估计简历模型预测中的不明显,利用这种不确定性在培训过程中提高效率,并通过基于RSVP的BCIS在测试过程中为人类评估提供了低信任案例,以实现更可靠的决策。我们在迷彩数据集中评估了框架,与现有方法相比,平衡准确性(BA)的平均平均提高为4.56%,F1得分的平均提高为4.56%。对于表现最佳的细节,BA的改善达到7.6%,F1分数为6.66%。对培训过程的分析表明,我们的信心措施和精度之间存在很强的相关性,而消融研究证实了拟议的培训政策和人机合作的有效性

brochosomes作为叶霍普珀的反染色伪装涂层

。cc-by 4.0国际许可(未经Peer Review尚未获得认证)是作者/资助者,他已授予Biorxiv的许可证,以永久显示预印本。这是该版本的版权所有,于2024年8月16日发布。 https://doi.org/10.1101/2024.08.15.608063 doi:biorxiv preprint

伪装药品案例:晕车贴作为医疗器械出售,但含有活性药物成分

摘要 简介。本文报道了一个关于在互联网上销售的抗晕动病透皮贴剂的案例研究,该贴剂声称仅含有天然成分,但实际上含有未申报的药用活性物质。对样品的目视检查发现,二次包装和一次包装存在许多不一致之处,缺少各种法律信息,并且“CE”标志不符合要求。方法。采用液相色谱-高分辨率质谱法进行定性分析,采用二极管阵列检测器液相色谱法进行定量分析。结果。分析证明存在抗组胺药苯海拉明和其他活性物质(辣椒素,一种透皮吸收促进剂,以及痕量的双氯芬酸,可能是来自同一植物的其他产品的污染物)。此外,通过 ICP-MS 分析评估了几种微量元素的存在,包括对人体有潜在毒性的元素。结论。该案例是文献中从未报道过的“伪装药物”新案例,表明存在对公共健康的切实风险。

透视作品我们如何打击伪造的伪装药物,即19日期大流行时代?

摘要。COVID-19大流行带来了并发挑战。假和伪造产品分布的发生率增加是具有巨大影响的问题之一,尤其是在低收入和中等收入国家。在非洲市场中,包括抗生素和抗菌药物在内的十分之一被认为是伪造的。大流行者通过创建一个由大流行系统变得更加压力和个人工作量增加而引起的混乱,分心和脆弱性的生态系统,从而使情况变得更糟。这些环境为不合格的运营商更容易地引入不合格和伪造药物的机会。在这项工作中,我们在Covid-19的背景下与假或伪造的产品分布讨论了一些挑战,并提出了最佳解决此问题的拟议策略。