XiaoMi-AI文件搜索系统

World File Search System简历.pdf - Chirag Falor

麻省理工学院,马萨诸塞州剑桥 GPA:5.00/5.00 人工智能与决策工程硕士候选人 预计 2025 年 2 月 数学、计算机科学和物理学学士学位,辅修音乐与技术 2020-2024 − 计算机科学:机器学习、密码学、算法、编程、优化方法、高级 NLP、计算理论、深度学习、高级复杂性理论、量子复杂性理论 − 数学和物理:推理和信息、统计学、离散应用数学、抽象代数、实数和复数分析、量子力学 III、统计物理学、电磁学 II、广义相对论、量子场论 I、量子信息 III − 其他:指导和教学、谈判分析、管理探索 − 教学:研究生密码学和密码分析助教(18.425,2023 年秋季)、概率和随机变量(18.600,2023 年春季)、线性代数(18.06,2022 年秋季)、离散应用数学原理(18.200,2022 年春季) Pragati 公立学校,德瓦卡,德里,印度 2018-2020 CBSE,高级中学。科目:数学、物理、化学、计算机科学、英语 98.4% 奖项

arxiv:2501.09380v1 [cs.cr] 2025年1月16日

布尔功能在许多加密原始素中起着主导作用。它们在哈希功能[13,5]甚至对称块加密[21]中特别使用。这些功能将一定数量的变量作为输入,以返回唯一的布尔值二进制值。蜂窝自动机规则可以视为布尔函数。某些蜂窝自动机规则具有有趣的加密性能,相对于传递给它们的输入而言,无需生成伪随机或混沌输出。这些规则可以产生非线性的输出,并且完全独立于将其作为输入传递给它们的位。它们可用于加密应用,例如哈希或阻止加密。使用这些规则避免了针对密码原语的已知攻击,例如线性密码分析[1]。对这些混乱功能的第一项研究是由Wolfram在1983年进行的,后者发现了30条具有3个变量的规则[20]。从那时起,就提出了许多布尔函数的分类[17,2]。许多科学论文研究了布尔功能在密码学中的使用[6]。尤其是在细胞自动机中使用布尔函数来构建哈希函数[10,9,24],或流和封闭密码[16,11]。

NIST 轻量级密码最终候选者的随机性测试

2018 年 8 月,NIST 启动了一项流程,以征集、评估和标准化轻量级加密算法,这些算法适用于当前 NIST 加密标准性能不可接受的受限环境。要求加密算法提供经过认证的加密和关联数据 (AEAD) 功能,以及可选的哈希功能。从那时起,密码社区就为最初 57 份提交的密码分析和不同平台(包括软件和硬件)的基准测试做出了贡献。10 个入围者于 2021 年 3 月 29 日选出,分别是:ASCON、Elephant、GIFT-COFB、Grain128-AEAD、ISAP、Photon-Beetle、Romulus、Sparkle、TinyJambu 和 Xoodyak。在本报告中,我们展示了对不同数据集执行的 NIST 统计测试的结果,这些数据集是从 NIST 轻量级标准化流程的入围者的所有可能的缩减轮次版本的输出生成的。实验的目的是提供另一个指标来比较每个候选者的轮数选择是保守还是激进。请注意,在 1999 年和 2000 年的高级加密标准选择期间以及 2011 年的 SHA-3 候选者中也进行了类似的分析。

多臂老虎机的量子探索算法

简介 多臂老虎机 (MAB) 模型是强化学习中最基本的设置之一。这个简单的场景捕捉到了诸如探索和利用之间的权衡等关键问题。此外,它还广泛应用于运筹学、机制设计和统计学等领域。多臂老虎机的一个基本挑战是最佳臂识别问题,其目标是有效地识别出具有最大预期回报的臂。这个问题抓住了实际情况中的一个常见困难,即以单位成本只能获得有关感兴趣系统的部分信息。一个现实世界的例子是推荐系统,其目标是找到对用户有吸引力的商品。对于每个推荐,只会获得对推荐商品的反馈。在机器学习的背景下,最佳臂识别可以被视为主动学习的高级抽象和核心组件,其目标是尽量减少底层概念的不确定性,并且每个步骤仅显示被查询的数据点的标签。量子计算是一种有前途的技术,可能应用于密码分析、优化和量子物理模拟等不同领域。最近,量子计算设备已被证明在特定方面的表现优于传统计算机

GEE 系统 - NSA

造成这种一次性密码本系统易受攻击的原因完全是美国密码分析人员的工作,而且是他们最重要的成果之一。我和我在政府通信总部的研究小组只是在开发阶段才参与其中。但我们从 1945 年 1 月开始在这个领域工作了三四个月,我们的主要贡献是重建了最初的几个密码轮图案,这导致柏林和东京之间传递的大部分材料的解析。德国人打算将该系统用作一次性系统,用于最重要的秘密外交事务,有充分的理由相信,德国外交部从未怀疑过它的脆弱性,因为在十多年里,它一直被放在单部分代码上(重新编辑了不止一次),也没有试图通过二分法或其他方式避免出现原型。事实上,我曾看到缴获的一次性密码本背面有多达八个签名,证明生产中已履行了各种安全措施。这一解决方案在情报人员的头脑中引发了一场思想革命,以至于在战争结束后的大约两年里,如果我在回答上级关于其他研究领域的前景的问题时,将我们的失败解释为一次性密码本的不足,我就能感觉到他们怀疑我们并没有真正努力!

ms-in-data-science-analytics-program-worksheet。...

课程编号和名称 修读学期 成绩 数据库和云计算 CDA 6132 多处理器架构 CEN 5086 云计算 COP 6726 数据库系统的新方向 COP 6731 数据库系统的理论与实现 ISM 6217 数据库管理系统 数据挖掘和机器学习 CAP 5615 神经网络简介 CAP 6546 生物信息学数据挖掘 CAP 6618 计算机视觉机器学习 CAP 6619 深度学习 CAP 6629 强化学习 CAP 6635 人工智能 CAP 6673 数据挖掘和机器学习 CAP 6778 高级数据挖掘和机器学习 CAP 6776 信息检索 CAP 6777 Web 挖掘 CEN 6405 计算机性能建模 ISM 6136 数据挖掘和预测分析 数据安全和隐私 CIS 6370 计算机数据安全 CTS 6319 网络安全:测量和数据分析 ISM 6328 信息保证和安全管理 MAD 5474 密码学和信息安全简介 MAD 6478 密码分析 PHY 6646 量子力学/计算 2 科学应用和建模 GIS 6028C 摄影测量和航空摄影解译 GIS 6032C LiDAR 遥感和应用 GIS 6061C Web GIS

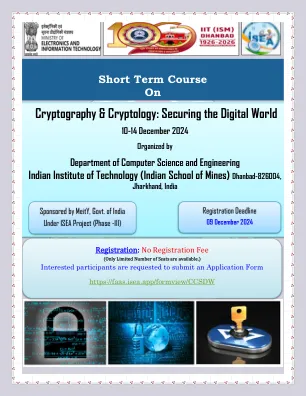

加密和加密学:分泌数字世界

在当前IT年龄中的重要性和范围,我们从有效的计算,沟通,娱乐,电子营销,社交网络等方面的进步中受益。全球的人们无缝合作,克服了创新和创建新解决方案的地理障碍。但是,安全风险已经成为一个重大问题,在多个维度上迅速增长。没有适当的安全措施,这些IT收益都无法完全实现。例如,通过Internet这样的开放渠道传输敏感消息或图像需要机密性,这是使用加密技术实现的。同样,消息的身份验证和完整性对于防止未经授权的访问和篡改同样至关重要。密码学通过提供可靠的安全通信方法来满足这些需求。密码学,包括密码学和密码分析,起着更广泛的作用。它不仅开发了保护信息的工具,还可以分析和计算现有系统中的漏洞。该领域对于保护各种应用程序中的数据至关重要,包括金融交易,安全消息传递,军事通信以及新兴技术(例如区块链和量子计算)。此短期课程介绍了理解和开发加密技术所需的基本数学概念,突出了密码学在确保数字世界中必不可少的作用。课程大纲

凯撒密码技术

归因于古罗马朱利叶斯·凯撒(Julius Caesar)的凯撒密码是加密技术的最早例子之一。它的简单性在于其在明文中将每个字母通过字母内的固定位置(称为“ Shift”或“键”中的固定位置移动的方法。尽管具有历史意义,但凯撒密码仍然具有基本脆弱性,使其通过现代加密标准不安全。仅由于单个字母的换档而仅25个可能的键,密码容易受到蛮力攻击的影响,在系统地测试所有可能的偏移以解密消息。此外,它的确定性和缺乏扩散使其容易受到频率分析的影响,该技术利用了自然语言中字母不均匀的分布来破译加密文本。凯撒密码在教育环境中找到了应用程序,作为加密术的介绍示例,其局限性需要探索更强大的加密算法以进行安全通信。研究工作集中在密码分析技术上,以破坏密码并通过扩展和变体(例如Vigenère密码)增强其安全性。比较研究将凯撒密码与其他经典和现代的加密方法一起定位,强调了其历史意义,同时强调了推进加密技术以应对当代安全挑战的重要性。

GEE 系统 - 国家安全局

造成这种一次性密码本系统易受攻击的原因完全是美国密码分析人员的工作,而且是他们最重要的成果之一。我和我在政府通信总部的研究小组只是在开发阶段才参与其中。但我们从 1945 年 1 月开始在这个领域工作了三四个月,我们的主要贡献是重建了最初的几个密码轮图案,这导致柏林和东京之间传递的大部分材料的解析。德国人打算将该系统用作一次性系统,用于最重要的秘密外交事务,有充分的理由相信,德国外交部从未怀疑过它的脆弱性,因为在十多年里,它一直被放在单部分代码上(重新编辑了不止一次),也没有试图通过二分法或其他方式避免出现原型。事实上,我曾看到缴获的一次性密码本背面有多达八个签名,证明生产中已履行了各种安全措施。这一解决方案在情报人员的头脑中引发了一场思想革命,以至于在战争结束后的大约两年里,如果我在回答上级关于其他研究领域的前景的问题时,将我们的失败解释为一次性密码本的不足,我就能感觉到他们怀疑我们并没有真正努力!

arxiv:2401.04495v1 [cs.cr] 2024年1月9日

差分密码分析是在90年代开始引入的一种强大工具,以攻击某些加密对称基原始人,即阻止密码[1]。这次攻击后来被推广[2-4],是一种倾向于选择的plaintext攻击,它利用输入差异和相应的输出差异之间的不均匀关系。为了减轻这些攻击方法的脆弱性,密码内的加密转换应旨在实现最低差异均匀性的最低水平[5])的调查[6])。必须强调的是,差异均匀性的计算是基于XOR操作的。的确,在传统的密码密码密码分析的情况下,设计师和隐式分析师经常考虑的差异操作是在加密过程中混合密钥的一种。在许多情况下,此操作是比特的添加模量二,即XOR。然而,值得注意的是,还可以考虑替代类型的操作。例如,伯森(Berson)引入了研究MD/SHA函数家族的模块化差异[7],并且已经使用了类似的方法[8]将存在的块密码[9]。Borisov等。[10]提出了一种称为乘法差异的新型差异来攻击思想[11]。这启发了C-差异均匀性的定义[12],该均匀性已在最后一个

![arxiv:2501.09380v1 [cs.cr] 2025年1月16日](/simg/5\53ee5f48138db1a74ce31aaf47a7548b04e739c6.webp)

![arxiv:2401.04495v1 [cs.cr] 2024年1月9日](/simg/c\c4a747a940d55cea2cb2c49a6785efcebd936a32.webp)