XiaoMi-AI文件搜索系统

World File Search System二氧化碳去除干预措施

摘要生命周期评估(LCA)方法在识别和扩大可持续二氧化碳去除(CDR)干预措施的背景下,越来越多地用于政策决策。本文通过与可持续的CDR规模的政策决策相关的三个关键镜头进行了批判性审查CDR LCA案例研究,即CDR评估之间的可比性,评估CDR干预的气候优缺点以及对CDR CDR的更广泛的CDR CO-BENEFITS的考虑和影响。我们的结果表明,在提供宝贵的生命周期理解的同时,当前的实践利用了各种方法,通常是cdr和特定时间的。因此,它们不允许在CDR之间进行全面的交叉比较,也不揭示将来扩大CDR的潜在后果。我们建议CDR LCA设计需要更清晰的研究范围和目标定义,使用更一致的功能单元,更大的系统边界的全面性以及规定基线定义。这将允许进行强大的评估,促进与其他CDR方法的比较,并更好地证明净气候益处。库存应收集有关完整CDR生命周期和基线的时间依赖性数据,并报告背景假设。影响评估阶段应证明由CDR扩展可能引起的气候优点,共同利益和权衡。最后,为了确保CDR的可持续规模,应进行相应的分析,解释涉及所有选定的指标的比较以及碳存储的持久性与基线场景。

缅因州企业的经济激励措施

商业企业关联投资计划 企业可以与其首选金融机构合作实施该计划,以降低贷款利率(最高可节省 2%),最高存款证 (CD) 投资额为 200,000 美元。请注意,实际贷款金额可能更高。企业必须是非农业企业,员工人数不超过 20 人或位于州外,50% 的股份由缅因州居民所有,每存入 20,000 美元可创造/保留一个就业岗位,贷款收益必须用于不动产、固定资产或营运资金。

农场能源效率激励措施

或网站。尽管我们尽一切努力确保我们控制的信息的正确性和适用性,并纠正引起我们注意的任何错误,但我们无法对该信息或任何提供、引用或暗示的链接信息的正确性或适用性做出任何陈述或保证。

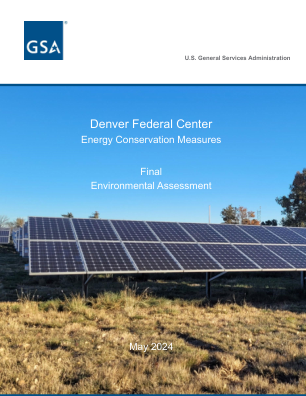

丹佛联邦中心——节能措施...

本最终环境评估第 3 章描述了替代方案对受影响环境(即资源)的影响。表 ES-2 总结了该项目可能产生的影响。一般而言,不利影响主要发生在施工期间,可通过缓解措施尽量减少,并且持续时间较短。最终环境评估第 3.18 节总结了拟议的缓解措施。替代方案 C(无行动)将继续现有的用水量、使用化石燃料供热和发电,并产生相应的温室气体 (GHG) 排放水平,以及对公共电网的能源依赖。如表 ES-2 所示,替代方案 C 也不会提供拟议项目的任何好处。

农场能源效率激励措施

或网站。尽管我们尽一切努力确保我们控制的信息的正确性和适用性,并纠正引起我们注意的任何错误,但我们无法对该信息或任何提供、引用或暗示的链接信息的正确性或适用性做出任何陈述或保证。

新经济的新措施 - OECD

4.经济活动无形和非物质性成分的比重越来越大。在英国和美国等发达经济体,服务业在产出和就业中所占的比重越来越大,在新加坡等快速发展的经济体中也是如此。在英国,按照目前的趋势,到 2005 年,制造业和农业可能只占产出和就业的 15%。信息技术已渗透到生产过程和产品中,其中许多产品在技术上变得更加复杂。在制造业和服务业的公司中,品牌、知识产权、专有技术和版权等无形资产变得越来越重要。越来越少的经济活动涉及对实物商品的操纵;越来越多的经济活动涉及处理和分析信息、做出判断、提供服务和操纵图像。科学正在孕育全新的行业和产品系列,例如生物技术和纳米技术。媒体和文化产业,包括娱乐、旅游、电影、电视和电脑游戏,雇用的劳动力份额越来越大。这些发展结合了两种非常强大的趋势。1

政府激励措施和美国竞争力......

此类政府投资将标志着美国成为极具吸引力的半导体制造基地的转折点。例如,我们估计,一项 500 亿美元的激励计划将使美国在未来十年内建造 19 座先进的晶圆厂,如果不采取行动,预计数量将翻一番,并将美国的产能提高 57%。这些新晶圆厂将具有商业可行性,并有足够的产能来满足美国国防和航空航天工业的需求。此外,它们还可以创造约 70,000 个直接就业岗位,大大扩大美国高技能半导体制造技术人员的人才库;促进当地高科技集群的发展;并有助于改善美国的商品贸易平衡。

影响大型民用飞机贸易的措施

b. CRA-Rumpf 对受质疑项目要素下开展的工作的广泛总结的审查没有证明价值。...................................................................................................................... 108 c. 除了 DUS&T、ManTech 和援助工具之外,没有证据表明国防部打算通过其研究生产任何对大型民用飞机有用的技术................ ...

SW供应链安全威胁及应对措施

攻击者入侵软件开发商或供应商的系统,然后将恶意代码注入他们提供的软件中。用户认为他们正在从受信任的来源下载软件,但实际上它是受感染的软件。这使攻击者可以滥用供应商的权限来窃取客户和合作伙伴组织的数据,传播恶意软件并进行攻击,导致勒索软件感染和信息泄露。2021 年,网络犯罪组织 REvil 利用该公司远程监控和管理解决方案中使用的软件漏洞攻击了美国 IT 公司 Kaseya。然后 REvil 使用被盗凭据向数百名用户部署勒索软件