XiaoMi-AI文件搜索系统

World File Search System攻击印度的可再生能源潜力

容量为158.55 GW,在过渡到清洁能源方面表现出显着的进步。风力发电:风力发电为47.96 GW,在2024-25财年期间增加了2.07 GW。太阳能:印度的太阳能以94.17 GW的安装能力为94.17 GW,其中包括来自网格连接的屋顶太阳能的15.16 GW和离网太阳能解决方案的4.10 GW。水力发电:小型水力发电的装机容量为5.08 GW,重点是利用河流进行清洁能源。 生物质能量:生物质能量总计为10.72 GW,基于Bagasse的热电联产为9.80 GW,基于非巴加斯的亲子关系为0.92 GW。 废物到能源:浪费到能源的项目,包括离网系统,贡献了0.61 GW,强调将废物用于可持续能源产生的努力。水力发电:小型水力发电的装机容量为5.08 GW,重点是利用河流进行清洁能源。生物质能量:生物质能量总计为10.72 GW,基于Bagasse的热电联产为9.80 GW,基于非巴加斯的亲子关系为0.92 GW。废物到能源:浪费到能源的项目,包括离网系统,贡献了0.61 GW,强调将废物用于可持续能源产生的努力。

故障注入攻击到底有多实用?

故障注入攻击 (FIA) 是一类主动物理攻击,主要用于恶意目的,例如提取加密密钥、提升权限、攻击神经网络实现。有许多技术可用于引起集成电路故障,其中许多来自故障分析领域。在本文中,我们探讨了 FIA 的实用性。我们分析了文献中最常用的技术,例如电压/时钟故障、电磁脉冲、激光和 Rowhammer 攻击。总而言之,FIA 可以通过使用通常低于数千美元的注入设备安装在 ARM、Intel、AMD 最常用的架构上。因此,我们认为这些攻击在许多情况下都可以被视为实用的,尤其是当攻击者可以物理访问目标设备时。

攻击和防御中的新方法

3.3 McFil。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 。 1083.3 McFil。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。108

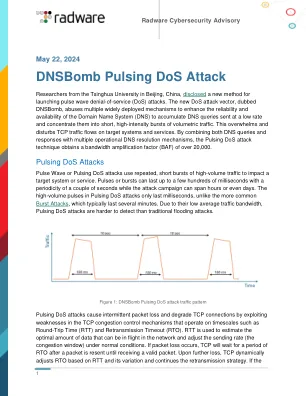

dnsbomb脉动DOS攻击

DNSBOMB攻击旨在使用公开裸露的开放DNS解析器以非常低的资源成本对攻击者产生短而定期的交通爆发,以针对受害者服务器。与传统的基于DNS的DOS攻击类似,攻击者需要能够使用受害者的IP地址来欺骗源IP。根据CAIDA的2024年5月的统计数据,IPv4自治系统(ASE)的21.7%和IPv6 ASE的27.2%允许IP欺骗。攻击者可以利用其中一项ASES中的任何防弹托管服务来进行源IP地址欺骗。此外,攻击者需要启动自己域的DNS查询。该域可以通过在任何云平台中托管的任何域注册平台以及有限的资源要求购买的权威名称服务器购买。

远程防区外攻击 (LRSO)

远程防区外 (LRSO) 巡航导弹是一种远程可存活防区外武器,能够对战略目标造成致命的核打击。LRSO 将取代目前部署的空射巡航导弹 (ALCM),并将集成在传统和未来的轰炸机上。LRSO 武器系统将能够穿透和存活先进的综合防空系统

针对 HCTR 及其变体的量子攻击

Shor 算法 [16] 引入了整数分解问题和离散对数问题的多项式时间可解性,这对公钥密码原语造成了巨大的量子威胁。对于对称密钥方案,长期以来,Grover 算法 [7] 被认为是最佳攻击方式,它通过一个二次因子加速了私钥的穷举搜索。因此,将密钥长度加倍可抵御此类攻击,将方案的量子安全性提升到经典方案的水平。利用 Simon 算法 [17] 的强大功能,Kuwakado 和 Mori 对 3 轮 Feistel [13] 的选择明文攻击和对 Even-Mansour 密码 [14] 的量子攻击为量子环境下对称密钥方案的密码分析开辟了新的方向。

抵御量子攻击的加密协议

量子计算的新发展让人们担心当前的安全方法可能会被量子攻击破坏。一些数学问题很难解决,这就是 RSA 和 ECC 等传统加密方法保护其秘密的方法。然而,量子计算机可能能够比普通计算机更快地解决这些问题,这使得这些方法不那么安全。由于这种威胁,专家们一直在努力开发量子计算机无法破解的后量子加密方法。这些方法可以抵御量子算法的强度,即使在量子攻击者存在的情况下也能保护私人数据的隐私、完整性和有效性。基于格的加密是一种潜在的后量子加密方法。它的安全性来自某些格问题的难度。基于格的方法被认为可以免受传统计算机和量子计算机的威胁,因为它们提供了良好的安全保证。基于格的加密是一种构建不同类型加密原语的灵活方法,如加密、数字签名和密钥共享协议。基于代码的密码学研究是另一项重要进展,该研究基于解码某些纠错码的难度。基于代码的方法已经存在很长时间,并且已经进行了大量研究,这使它们成为继量子计算之后安全性的良好选择。基于代码的密码学也易于使用,并且具有强大的安全性,这使其成为现实世界情况的良好选择。多元多项式密码学是继量子计算之后的另一种可能的密码学选择。该方法的安全性取决于解决多元多项式问题系统的难度。多元多项式方法可能不如基于格或基于代码的密码学安全,但对于某些资源有限的情况和地方,它们是令人感兴趣的选择。

供应链攻击如何工作 - 以及如何保护它们

和库以及软件服务。该策略必须考虑供应链攻击如何工作并纳入缓解这些威胁的策略,包括:1。补丁和更新软件 - 仔细。良好的安全策略和卫生仍适用,包括修补和更新软件。但是,必须仔细考虑修补本身,因为软件补丁可以用作攻击向量。应用已在系统上安装恶意软件的已篡改的更新。其他预防措施(例如,通过测试和批准过程都在应用程序和审查依赖性和使用软件组成分析工具的审查依赖和更新之前,将所有更新进行了,已成为该过程的必要组成部分。2。查看供应商的风险管理计划。针对攻击的数量