XiaoMi-AI文件搜索系统

World File Search System博士职位 保护深度学习硬件加速器免受故障注入和侧通道攻击

在深度学习硬件安全环境中,有报道称 DNN 实现受到的本地和远程攻击越来越多 [3]。这些攻击包括利用功耗 [5–7] 或电磁 (EM) 辐射 [8–10] 的侧信道分析 (SCA) 攻击 [4],以及故障注入 (FI) 攻击 [11–13]。SCA 攻击会破坏机密性,使秘密深度学习资产(模型、私有数据输入)得以恢复,从而危及隐私并通过模型逆向工程进行伪造;FI 攻击会破坏完整性,通过错误分类和受控行为改变预期性能,以及可用性,通过拒绝访问或降低质量或性能使系统变得无用 [14]。由于 AI 边缘设备的可访问性和暴露性更高,因此对它们发起的物理 SCA 和 FI 攻击尤其令人担忧。然而,这些攻击不再需要对目标进行物理访问,因为云端和数据中心采用 FPGA 也使它们成为可以通过软件触发的远程硬件攻击的目标 [15]。

使用基于 SRAM 的 FPGA 上的动态部分重配置对 TMR 开源 RISC-V 处理器进行故障注入

摘要 — 基于 SRAM 的 FPGA 经常用于太空应用中的关键功能。通常需要在这些 FPGA 中实现软处理器来满足任务要求。开放 ISA RISC-V 允许开发各种开源处理器。与所有基于 SRAM 的 FPGA 数字设计一样,这些软处理器容易受到 SEU 的影响。本文介绍了对一组新推出的开源 RISC-V 处理器的性能和相对 SEU 敏感度的研究。利用动态部分重构,这种新颖的自动测试设备可以快速部署不同的实现并通过故障注入评估 SEU 敏感度。使用 BYU 的新 SpyDrNet 工具,还将细粒度 TMR 应用于每个处理器,结果显示敏感度降低了 20 倍到 500 倍。

标准库单元对 IHP 250 nm 技术中光学故障注入攻击的敏感性

物联网 (IoT) 在我们的生活中变得越来越重要。原因之一是技术小型化。它可以降低功耗并在每片芯片面积上放置更多晶体管,从而提高制造成本。这些优势是大规模部署 WSN 的重要标准。然而,随着技术小型化,半导体设备更容易受到辐射和其他故障源的影响,例如温度、频率、电压、光影响等波动。因此,光学(激光)故障注入 (FI) 攻击变得更加可能。光学 FI 攻击属于半侵入式攻击 [1]。这种类型假设攻击者不仅要获得对设备本身的物理访问权限,还要获得其内部结构的物理访问权限。因此,它通常需要对被攻击设备进行一些初步准备,例如对被攻击芯片进行解封装。有关所有其他类型的详细信息,请参阅 [1]。FI 攻击的目标是引发错误,使设备切换到非预期的操作模式。利用设备的这种运行状态并观察其输出,敏感数据可能会泄露。

表征深神经网络中子诱导的断层模型

摘要 - 在图形处理单元(GPU)上执行的深神经网络(DNN)的可靠性评估是一个具有挑战性的问题,因为硬件体系结构非常复杂,软件框架由许多抽象层组成。虽然软件级故障注入是评估复杂应用程序可靠性的一种常见且快速的方法,但它可能会产生不切实际的结果,因为它对硬件资源的访问有限,并且采用的故障模型可能太幼稚(即单位和双位翻转)。相反,用中子光束注射物理断层提供了现实的错误率,但缺乏故障传播可见性。本文提出了DNN故障模型的表征,该模型在软件级别结合了中子束实验和故障注入。我们将运行一般矩阵乘法(GEMM)和DNN的GPU暴露于梁中子,以测量其错误率。在DNNS上,我们观察到关键错误的百分比可能高达61%,并表明ECC在减少关键错误方面无效。然后,我们使用RTL模拟得出的故障模型进行了互补的软件级故障注入。我们的结果表明,通过注射复杂的断层模型,Yolov3的误导率被验证为非常接近通过光束实验测得的速率,该速率比仅使用单位倒换的断层注射测量的频率高8.66倍。

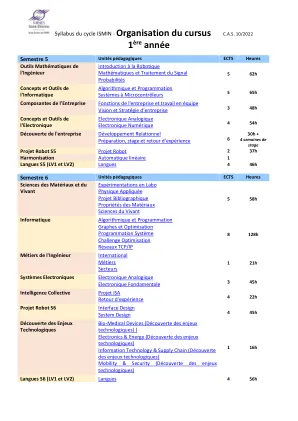

ISMIN 周期课程大纲

生物识别密码学 安全电路上的故障注入攻击 应用于 PK 算法的硬件安全 Web 和网络安全 旁道攻击 RFID 标签 软件安全 网络密码学算法 针对 AES 的硬件攻击 Windows 网络安全 安全法/认证

量子计算的安全性和弹性的调查和教程

摘要 - 天日量子计算机遭受各种噪音或错误,例如门误,放松,dephasing,dephasing,读取错误和串扰。此外,它们提供了有限的量子,具有限制性连接性。因此,运行这些计算机的量子程序面临弹性问题和低输出功能。量子计算机基于云的访问中的噪声还引入了新的安全性和隐私问题。此外,量子计算机面临内幕和局外人对手的几种威胁模型,包括输入篡改,程序分配,故障注入,反向工程(RE)和克隆。本文概述了量子计算机和程序中嵌入的各种资产,漏洞和攻击模型以及弹性和安全性之间的关系。我们还介绍了针对可靠性和安全问题的对策,并呈现量子计算安全性的未来前景。索引术语 - Quantum Computing,Security,Security,Privacy,Silience,故障注入,反向工程。

定量故障注射分析 - 密码学EPRINT档案

摘要。主动故障注入是对敏感数据计算现实世界数字系统计算的可靠威胁。在存在故障的情况下争论安全性是不平凡的,最新的标准过于保守,缺乏细粒度比较的能力。但是,需要将两个替代实现的安全性进行比较,以找到安全性和绩效之间的令人满意的妥协。此外,替代故障场景的比较可以帮助优化实施有效的对策。在这项工作中,我们使用定量信息流量分析来建立一个在故障注入下的硬件电路的漏洞指标,该指标在信息泄漏方面衡量攻击的严重程度。pieptiment用例范围从将其脆弱性与特定故障场景的实现进行比较到优化反向调查。我们通过将其集成到用于物理攻击的最先进的评估工具中来自动化指标的计算,并在主动故障攻击者下对安全性提供新的见解。

高速列车牵引传动系统故障测试与验证仿真平台研究 - 自动化学报

摘要 牵引传动系统作为高速列车的动力系统,是保障高速列车安全稳定运行的关键系统之一。故障测试验证平台是保证高速列车实时故障诊断方法有效应用的重要途径。针对高速列车牵引传动系统故障测试验证平台面临的挑战性问题,分析了故障注入、仿真可靠性评估、算法性能评估、仿真平台实现的方法与技术,并总结了针对上述问题的一些解决方案。在此基础上,提出并搭建了集高速列车实时仿真、故障场景真实模拟、随机故障测试和故障诊断算法评估为一体的高速列车牵引传动系统故障测试验证平台。最后对高速列车安全监测与验证平台未来的研究方向进行了总结和展望。关键词故障测试,验证平台,故障注入,测试评估,高速列车牵引传动系统引用杨超,彭涛,杨春华,陈志文,桂伟华。高速列车牵引传动系统故障测试与验证仿真平台。自动化学报,2019,45(12):2218−2232

(短文)时间数字转换器的信号注入攻击及其在物理不可克隆函数中的应用

使用密码学进行安全通信如今已成为社会不可或缺的基础设施。安全密钥管理对于密码学至关重要,但在合法所有者使用故障注入攻击等技术以物理访问方式攻击设备的恶劣环境下,密钥管理尤其具有挑战性。业界已将密码学所需的一切都封装在独立的密码模块中来解决这一问题,即使是合法用户也无法篡改。然而,设计安全的密码模块是一项具有挑战性的任务,研究人员已经研究了二十多年的新攻击和对策。物理不可克隆函数 (PUF) 是一种相对较新的密码模块原语,它利用半导体芯片中的工艺变化来生成设备唯一标识符 [6]。通过将 PUF 与安全纠错技术相结合,我们可以实现仅在芯片开启后出现的安全密钥存储 [2],这为抵御逆向工程攻击提供了额外的安全保障 [12]。另一项与故障注入攻击密切相关的研究是信号注入攻击,它利用以下方式破坏模拟域中的数据完整性:

计算量子电路量子脆弱性因子的系统方法

摘要 — 量子计算是近年来最有前途的技术进步之一。量子比特对噪声高度敏感,噪声会使输出变得毫无用处。最近有研究表明,超导量子比特极易受到外部故障源(如电离辐射)的影响。当超导量子比特大规模采用时,辐射引起的错误预计将成为量子比特可靠性的严峻挑战。我们提出了一种评估瞬态故障对超导芯片上量子电路执行的影响的方法。受广泛用于经典计算的架构和程序脆弱性因子的启发,我们提出了量子脆弱性因子 (QVF) 来衡量量子比特损坏对电路输出的影响。我们根据对真实机器和辐射实验的最新研究,对故障进行建模,并设计故障注入器。我们报告了在三种算法上发现的超过 388,000,000 次故障注入(考虑单故障和双故障),从而确定了最有可能影响输出的故障和量子比特。我们给出了如何在实际设备中映射量子比特以减少输出误差并降低辐射引起的损坏修改输出的概率的指南。最后,我们将模拟与物理量子计算机上的实验进行了比较。