XiaoMi-AI文件搜索系统

World File Search System混合PQC数字签名和SSI

自我主持的身份(SSI)和数字证书变得越来越实用,尤其是在欧洲,因此,对于他们而言,必须抵抗量子威胁至关重要。我们知道PQC是一个相对现代的密码学领域,因此我们决定在SSI堆栈中的混合实现中实施经典和PQC数字签名方案。因此,提供我们知道和信任的经典安全性,同时还为将来最终的量子计算攻击做准备。我们正在开发一种混合PQC数字签名方案,在该方案中,我们并行实施ML-DSA和ECDA。我们项目的目标还包括混合与PQC与经典实现的基准测试和比较。

无状态哈希的数字签名标准

8。实现。可以在软件,固件,硬件或其任何组合中实现数字签名算法。NIST将制定一个验证程序,以测试IMPER IMPENTISE符合此标准中的算法。对于本标准中指定的每个计算过程,一个符合的实现可以用任何数学上等效的过程替换给定的一组步骤。换句话说,允许为每个输入产生正确输出的不同过程。有关验证程序的信息,请访问https://csrc.nist.gov/projects/cmvp。数字签名算法的示例可在https://csrc.nist.gov/projects/cryptographic-standards和guidelines/example-values上获得。

后量子密码数字签名算法性能分析

摘要:面对日益发展的量子计算能力对当前加密协议构成重大威胁,对后量子加密的需求日益迫切。本文对专门应用于数字签名的各种后量子加密算法的性能进行了全面分析。本文重点介绍了使用 liboqs 库对选定算法(包括 CRYSTALS-Dilithium、Falcon 和 SPHINCS+)进行实现和性能分析。性能测试揭示了密钥对生成、文件签名和签名验证过程的见解。与著名且流行的 RSA 算法的比较测试突出了安全性和时间效率之间的权衡。结果有助于为特定的 5G/6G 服务选择安全高效的密码。

数字签名服务-DSS演示WebApp

12。Eidas。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>。 div>209 div>

数字签名及其法律意义 - 学习门

JosipStanešić1,ZlatanMorić2*,Damir Regvart 3,IvanBencarić41,2,3,4系统工程和网络安全系代数代数代数大学Zagreb,克罗地亚; josip.stanesic@algebra.hr(J.S。)zlatan.moric@algebra.hr(Z.M.)damir.regvart@algebra.hr(D.R。)ibencar@algebra.hr(i.b.)摘要:本文研究了数字签名在确保电子通信的有效性,完整性和非纠正方面的关键功能。它通过彻底分析包括公共密钥基础架构(PKI)和加密哈希功能在内的基础技术来研究数字签名在不同部门的技术进步和实际用途。它还考虑了新兴的创新,例如基于区块链的信任模型和抗量子的算法。还解决了重大困难,例如加密缺陷和调节统一。结果表明,必须进行加密技术的持续改进,并将分散的信任机制纳入增强系统的弹性,因为数字签名对于安全的数字交易是必不可少的。结果强调了实施创新的加密解决方案并使国际规则保持一致以解决发展数字生态系统的要求。关键字:区块链,加密算法,网络安全,数字签名,电子交易,PKI,抗量子性密码学,监管框架。1。简介

高信任PKI和数字签名解决方案

Thales与Ascertia紧密一致,提供了通过Ascertia的专家合作伙伴网络在全球范围内部署的高信任安全解决方案。assertia signingHub提供了一个功能强大的电子签名平台,该平台利用Ascertia的ADSS PKI Server中的PKI Trust Services,该服务提供了最终的高信任解决方案。客户通过Thales Luna HSM的数字信任基础受益,为私人签名键提供了信任安全的根源。加密或私人签名键明显更容易受到攻击,这可能导致关键键的折衷和滥用。HSM是保护有价值的加密材料的唯一可靠和可审核的方法。此外,Luna HSM为Ascertia的ADSS PKI服务器提供了用于远程授权数字签名服务(RAS)的集中式HSM服务,该服务删除了本地SmartCard的要求

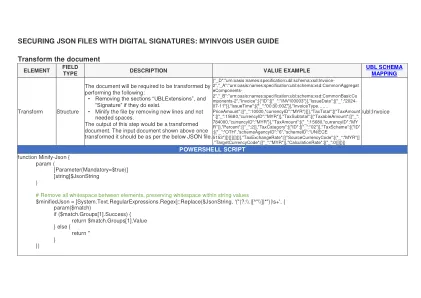

使用数字签名确保JSON文件

{“ _d”:“ urn:oasis:unsis:name:specification:ubl:schema:XSD:XSD:Invoice- 2”,“ _ a”:“ urn:oasis:oasis:oasis:oasis:name:name:specification:ubl:xsd:xsd:xsd:xsd:xsd:commonAggregregat ecomponents- ecomponents-2“ mponents-2“,“发票”:[{“ id”:[{“ _”:“ inv100003”}],“ jearduedate”:[{“ _”:“ 2024- 07-11”}],“ issuetime”,“ issueTime”:[iSueTime':[priceAmount“:[{“ _”:10000,“ crurine id”:“ myr“ myr”}]}],“ taxtotal”:[{“ dassamount”:[{“ _”:[_“ _”:15680,“ fornerId”:“ myr”}],“ myr”},“ myr”},“ subsubtotal”: 784000,“ crurine id”:“ myr”}],“ taxamount”:[{“ _”:15680,“ crurnernid”:“ my r”}],“我的r”}],“百分比”:[{“ _”:2}],“ suxcategatory”,“ suxcategatory”,“ sanagcategory”:[rancategory': :[{{“ _”:“ oth”,“ schemeagencyId”:“ 6”,“ schemiD”:“ un/ece 5153”}]}]}]}]}]}]}]}]}]}]}]}]}],“ axexchangerate”:[{{{“ sourcecerrencyCode) ,“ target -currencyCode”:[{“ _”:“ myr”}],“ calculationRate”:[{“ _”:0}]}]}]}}

在带有Eulerian Transformations的短数字签名上

e-邮件:vasyl.ustymenko@rhul.ac.uk摘要。让N代表N变量中具有二次多元公共规则的数字签名的长度。我们构建了Quantum的安全程序以签名O(n T),T≥1具有时间O(n 3+t)的签名n的数字文档。它允许在时间O(n 4)中签名O(n t),t <1。该过程是根据代数密码术定义的。它的安全性取决于基于半群的非交通加密协议,该协议指的是碰撞元件分解为构图中的复杂性,使其成分为给定的发电机。该协议使用了多种(k*)n的欧拉(Eulerian)变换的半群,其中k*是有限交换环k的非平凡乘法组。其执行复杂性为o(n 3)。此外,我们使用此协议来定义不对称的密码系统,并使用明文和密文的空间(k*)n,允许用户加密和解密o(n t)大小n中的n中o(n 3+[t])文档,其中[x]在x中提供[x]的流量。最后,我们建议基于协议的密码系统与明文空间(k*)n一起工作和密文k n的空间,该空间允许o(n t)解密,t> 1个大小n的文档,时间为o(n t+3),t> 1。多元加密图具有线性度O(n)和密度O(n 4)。我们通过Eulerian转换讨论了公共密钥的概念,该转换允许签署O(n t),t≥0文档O(n t+2)。还讨论了几种欧拉和二次转化的交付和使用思想。

对两个数字签名的代数和量子攻击......

在 [7] 中,作者提出了两种数字签名方案,他们声称这些方案是量子安全的,即可抵抗量子算法的攻击。这里我们表明,事实上,存在一个多项式时间量子算法(用于解决隐藏子群问题),允许人们在任一方案中伪造数字签名。请注意,[2] 中提供了一种用于解决任何阿贝尔(=交换)群中隐藏子群问题的多项式时间量子算法(另见 [12])。此外,我们确定所提出的方案通常甚至容易受到不使用量子算法的攻击。包括 [5] 和 [6] 在内的几个其他类似的数字签名方案也可以使用相同的方法进行攻击。我们还注意到,在 [8] 中,作者提出了一种基于类似思想的公钥建立协议。该协议在 [3] 中受到了一种与我们完全不同的方法的攻击。

FOX(VOX变体)和Prov数字签名

使用s,t和陷阱门发现了对等式pub(x)= h(m)的解决方案σ,然后σ是m的签名。i要验证签名(m,σ),验证pub(σ)和h(m)相等。i Fox除了普通UOV外,还使用了两种特定技术。