XiaoMi-AI文件搜索系统

World File Search System检测、响应和恢复数据泄露

国家网络安全卓越中心 (NCCoE) 隶属于美国国家标准与技术研究所 (NIST),是一个协作中心,行业组织、政府机构和学术机构在此共同努力解决企业最紧迫的网络安全问题。这种公私合作伙伴关系能够为特定行业以及广泛的跨行业技术挑战创建实用的网络安全解决方案。通过合作研究与开发协议 (CRADA) 下的联盟,包括技术合作伙伴(从财富 50 强市场领导者到专门从事信息技术安全的小型公司),NCCoE 应用标准和最佳实践,使用商用技术开发模块化、适应性强的示例网络安全解决方案。NCCoE 在 NIST 特别出版物 1800 系列中记录了这些示例解决方案,该系列将功能映射到 NIST 网络安全框架,并详细说明了另一个实体重新创建示例解决方案所需的步骤。NCCoE 由 NIST 于 2012 年与马里兰州和马里兰州蒙哥马利县合作成立。

构建网络弹性数据恢复策略

事件API是一组应用程序编程接口(API),网络安全工具可以用来告知发现的感染和备份备份的备份基础架构,并将其视为可疑或感染。可以将Veeam备份和恢复配置为基于此信息提醒管理员,从而使他们可以快速审查,验证和响应诸如创建即时备份,执行Surebackup操作以检查感染和恢复清洁文件,并创建不可能的备份副本,以获取法医目的。核心安全工具和数据保护平台之间的这个开放集成点大大增强了通信,这可以减少恶意软件的时间,并会导致更清洁,更快的恢复。

零数据丢失恢复设备 RA23 数据表

恢复设备引入了保护策略的概念,该策略定义了在设备和云或磁带上按每个数据库实施的恢复目标。使用保护策略,可以轻松按恢复服务层对数据库进行分组。恢复设备包括预定义的“白金”、“黄金”、“白银”和“铜牌”策略,这些策略可以定制以支持各种业务服务级别协议。例如,黄金策略下的数据库备份在本地恢复设备上的恢复窗口为 35 天,在云上为 90 天,而白银策略下管理的备份在本地恢复设备上的恢复窗口为 10 天,在磁带上为 30 天。分层保护策略也独立应用于远程复制的恢复设备。

通过虚拟气隙和隔离来改善数据恢复

Veritas Technologies是安全多云数据管理的领导者。超过80,000个客户(包括财富100强的91%)依靠Veritas,以帮助确保其数据的保护,可恢复性和遵守情况。veritas以大规模的可靠性而闻名,这为客户所需的弹性提供了与网络攻击威胁的中断,例如勒索软件。没有其他供应商能够通过单个统一的方法来匹配Veritas执行的能力,并支持800多个数据源,100多个操作系统和1,400多个存储目标。由云量表技术提供支持,Veritas今天正在为自动数据管理的策略提供,从而降低了运营开销,同时又提供了更大的价值。在www.veritas.com上了解更多信息。在@veritastechllc上关注我们。

脑震荡后恢复并恢复运动

任何被诊断出患有脑震荡的车手将被从身体上评估的竞争中删除,并在可能的情况下,现场医疗团队应执行儿童SCAT-6测试并监测恶化。受伤时的医疗和管理也将由现场医疗团队或当地医生/医院指导。恢复和持续评估将为

恢复

与工业界的合作 与 Mathworks Inc. 合作开发一个用于统一系统分析框架的 MATLAB 工具箱,该框架具有计算效率,可以单独处理不同类型的复杂性。 出版物列表(国内/国际期刊) 1. N. Gupta 和 V. Mittal,“使用多特征组合和具有 K-最近邻的极端随机聚类森林 (KERCF) 的极化 SAR 图像分类”,Journal SGI Reflections,第 2 卷,第 2 期,第 53 页,2011 年 12 月。 2. A. Soor 和 V. Mittal,“一种使用高斯核的 EM 算法进行稳健高效聚类的改进方法”,Int. J. of Database Theory and Application,第 7 卷,第 1 期,第 167 页。 3,第 191-200 页,2014 3. V. Mittal、D. Singh 和 LM Saini,“基于 EM 的不同极化数据融合对土地覆盖分类影响的批判性分析”,空间研究进展,爱思唯尔,第 56 卷,第 6 期,第 1094-1105 页,2015 年。(SCI) 4. R. Sain、V. Mittal 和 V. Gupta,“基于变分贝叶斯推理的利用伽马分布先验的图像修复”,国际信号处理、图像处理和模式识别杂志,第 8 卷,第 6 期,第 1111-1125 页,2015 年。 12,第 207-216 页,2015 年 5. V. Mittal、D. Singh 和 LM Saini,“极化合成孔径雷达数据分类技术的批判性分析”,智能信息学进展国际杂志,第 2 卷,第 10-20 页,2016 年(SCOPUS) 6. P. Kumar 和 V. Mittal,“使用贝塞尔曲线和优化进行数字视频缝合和稳定”,电子和计算机工程研究国际杂志(IJRECE),第 6 卷,第 3 期,第 209-214 页,2018 年 7. P. Kumar 和 V. Mittal,“使用基于块的分割进行边缘检测”,电子和计算机工程研究国际杂志(IJRECE),第 2 卷,第 3 期,第 209-214 页,2018 年6,第 3 期,2018 年,第 222-226 页 8. V. Mittal 和 M. Mittal,“基于 Haar 小波的数值方法用于计算系统对任意激励的响应”,《高级动态与控制系统研究杂志》,2018 年第 9 期,第 2433-2439 页(SCOPUS) 9. M. Mittal 和 V. Mittal,“使用 Haar 变换算法分析难以分析的复杂 MIMO 动态系统”,《高级动态与控制系统研究杂志》,2018 年第 9 期,第 2452-2460 页(SCOPUS) 10. A. Kumar 和 V. Mittal,“使用神经网络控制器进行连续印地语语音识别的混合特征提取技术”,《高级

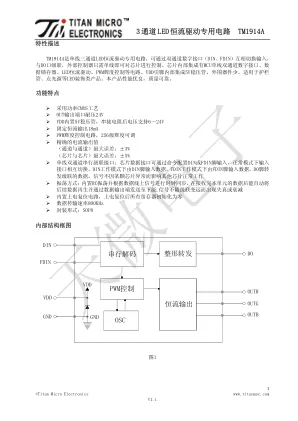

3通道LED恒流驱动专用电路TM1914A

功能说明 1、模式设置 本芯片为单线双通道通讯,采用归一码的方式发送信号。芯片接收显示数据前需要配置正确的工作 模式,选择接收显示数据的方式。模式设置命令共48bit,其中前24bit为命令码,后24bit为检验反码, 芯片复位开始接收数据,模式设置命令共有如下3种: (1)0xFFFFFF_000000命令: 芯片配置为正常工作模式。在此模式下,首次默认DIN接收显示数据,芯片检测到该端口有信号输 入则一直保持该端口接收,如果超过300ms未接收到数据,则切换到FDIN接收显示数据,芯片检测到该 端口有信号输入则一直保持该端口接收,如果超过300ms未接收到数据,则再次切换到DIN接收显示数据。 DIN和FDIN依此循环切换,接收显示数据。 (2)0xFFFFFA_000005命令: 芯片配置为DIN工作模式。在此模式下,芯片只接收DIN端输入的显示数据,FDIN端数据无效。 (3)0xFFFFF5_00000A命令: 芯片配置为FDIN工作模式。在此模式下,芯片只接收FDIN端输入的显示数据,DIN端数据无效。 2、显示数据

研究共同以增强恢复(恢复...

Wood 18,H。Shonna Yin 114,William T. Zempsky 115,Emily Zimmerman 116,Benard P. Dreyer 1,代表Recover-Pediatric Consortium¶

恢复我们的环境我们的旋风Gabrielle恢复...

迅速重建和修复该地区的停止银行网络和排水计划支持粉质和碎屑的去除和处置评估凝血蛋白对该地区自然环境的影响量化量•量化洪水,侵蚀型ecos ecos offios offiors风险修复远程远程测光站点和设备以恢复环境监测了解对农村社区和企业的影响与中央政府合作,为受影响的社区提供监管救济,使他们能够快速进行工作,从而从旋风分子的影响中恢复过来,例如。理事会的订单扩大组织的资产管理团队,以提供大规模/高价值洪水缓解基础设施项目管理Hawke's Bay灾难救济信托基金,以及用于支持霍克湾的受影响个人和实体的商业碎片资金。理事会的订单扩大组织的资产管理团队,以提供大规模/高价值洪水缓解基础设施项目管理Hawke's Bay灾难救济信托基金,以及用于支持霍克湾的受影响个人和实体的商业碎片资金。