XiaoMi-AI文件搜索系统

World File Search System航空航天工程 - NASA 技术报告服务器

介绍了一种有效计算复杂二维结构上湍流可压缩流的方法。该方法在整个流场中使用完全非结构化的网格,从而能够处理任意复杂的几何形状,并在粘性和非粘性流场区域使用自适应网格划分技术。网格生成基于局部映射 Delaunay 技术,以便在粘性区域生成具有高度拉伸元素的非结构化网格。使用有限元 Navier-Stokes 求解器对流动方程进行离散化,并使用非结构化多重网格算法实现快速收敛到稳态。湍流建模是使用一种廉价的代数模型进行的,该模型可用于非结构化和自适应网格。计算了多元素翼型几何的可压缩湍流解,并与实验数据进行了比较。作者

可靠性设计:- NASA 技术报告服务器

自 1963 年被聘为航天技术专家以来,他一直在中心工作。目前,除了在任务安全与保障办公室从事设计、分析和故障指标工作外,他还负责产品保证管理,并教授课程以满足 NASA 的培训需求。Lalli 先生毕业于凯斯西储大学,获得电气工程学士和硕士学位。1959 年,作为凯斯西储大学的研究助理,后来在皮卡汀尼兵工厂工作,他帮助开发了电子保险丝和特殊设备。1956 年至 1963 年,他在 TRW 担任设计、领导和小组工程师。Lalli 先生是俄亥俄州的注册工程师,也是 Eta Kappa Nu、IEEE、IPC、ANSI 和 ASME 的成员。

航空航天工程 - NASA 技术报告服务器

介绍了一种有效计算复杂二维结构上湍流可压缩流的方法。该方法在整个流场中使用完全非结构化的网格,从而能够处理任意复杂的几何形状,并在粘性和非粘性流场区域使用自适应网格划分技术。网格生成基于局部映射 Delaunay 技术,以便在粘性区域生成具有高度拉伸元素的非结构化网格。使用有限元 Navier-Stokes 求解器对流动方程进行离散化,并使用非结构化多重网格算法实现快速收敛到稳态。湍流建模是使用一种廉价的代数模型进行的,该模型可用于非结构化和自适应网格。计算了多元素翼型几何的可压缩湍流解,并与实验数据进行了比较。作者

可靠性设计:- NASA 技术报告服务器

自 1963 年被聘为航天技术专家以来,他一直在中心工作。目前,除了在任务安全与保障办公室从事设计、分析和故障指标工作外,他还负责产品保证管理,并教授课程以满足 NASA 的培训需求。Lalli 先生毕业于凯斯西储大学,获得电气工程学士和硕士学位。1959 年,作为凯斯西储大学的研究助理,后来在皮卡汀尼兵工厂工作,他帮助开发了电子保险丝和特殊设备。1956 年至 1963 年,他在 TRW 担任设计、领导和小组工程师。Lalli 先生是俄亥俄州的注册工程师,也是 Eta Kappa Nu、IEEE、IPC、ANSI 和 ASME 的成员。

“/argus”应用程序中的服务器错误。

[CryptographiceCeption:不良数据。 ]system.security.cryptography.cryptographicexception.throwcryptographicexception(int32 hr)+43 system.security.cryptography.utils._decryptdata(safekeyhandle hkey hkey hkey,byte,byte,byte,byte []数据paddingMode,boolean fdone)+0 system.security.cryptography.cryptoapitransform.transformfinalblock(byte [byte [] inputBuffer,int32 InputOffset,int32 InputCount,intputcount)+285 +285 Sytem.security.security.cryptosem.cryptograpent engrypteddata,对称性符号对称性)+327 engryption.decryptxml(字符串filepath)+394 proford_report.page_page_load(对象发件人,EventArgs E)+338 Sytem.Web.ui.control.onload(Eventrol.Onload(Eventargs e) +90 system.web.ui.page.processrequestmain(boolean includestagesbeforeasyncpoint,boolean incluctages afterAsyncpoint)+1533

“/argus”应用程序中的服务器错误。

[CryptographiceCeption:不良数据。 ]system.security.cryptography.cryptographicexception.throwcryptographicexception(int32 hr)+43 system.security.cryptography.utils._decryptdata(safekeyhandle hkey hkey hkey,byte,byte,byte,byte []数据paddingMode,boolean fdone)+0 system.security.cryptography.cryptoapitransform.transformfinalblock(byte [byte [] inputBuffer,int32 InputOffset,int32 InputCount,intputcount)+285 +285 Sytem.security.security.cryptosem.cryptograpent EncryptedData,symmeticalGorithm symmetricalGorithM)+327 Encryption.decryptxml(字符串filepath)+374 rw_xu_report.page.page_page_load(对象发送者,Eventargs E)+307 System.web.ui.ui.ui.ui.ui.control.onload(Extrol.control.onload(Extrolgs e)+108 system.web.ui.control.control.loadRecursive()+90 system.web.ui.page.page.processrequestmain(布尔值

“/argus”应用程序中的服务器错误。

[CryptographiceCeption:不良数据。 ]system.security.cryptography.cryptographicexception.throwcryptographicexception(int32 hr)+43 system.security.cryptography.utils._decryptdata(safekeyhandle hkey hkey hkey,byte,byte,byte,byte []数据paddingMode,boolean fdone)+0 system.security.cryptography.cryptoapitransform.transformfinalblock(byte [byte [] inputBuffer,int32 InputOffset,int32 InputCount,intputcount)+285 +285 Sytem.security.security.cryptosem.cryptograpent engrypteddata,对称性符号对称性)+327 engryption.decryptxml(字符串filepath)+374 proford_report.page_page_load(对象发送者,EventArgs E)+3335 Sytem.web.ui.control.onload(Eventrol.onload(Eventargs e) +90 system.web.ui.page.processrequestmain(boolean includestagesbeforeasyncpoint,boolean incluctages afterAsyncpoint)+1533

使用预印刷服务器ARXIV

2.1。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。9 2.2。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。9 2.3。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。12 2.4被引用数。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。13 2.5。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。13

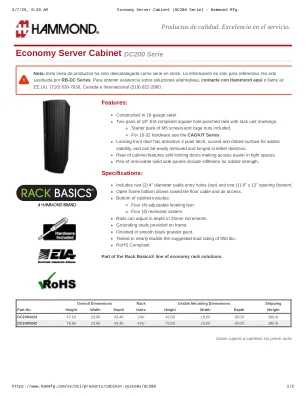

经济服务器柜(DC200 Serie)

包括M5螺钉和笼螺母的入门包。10-32硬件请参阅Cagkit系列。锁定前门具有吸引人的4点闩锁,弯曲和肋骨表面以增加稳定性,并且可以轻松地沿任一方向拆下并铰接。机柜的后部功能分开的锁门,使在狭窄的空间中更容易进入。一对可移动的实心侧面板包括加强剂以增加强度。

分布式计算中的无服务器体系结构

国际计算机工程技术杂志(IJCET)第16卷,第1期,Jan-Feb 2025,pp。2439-2452,文章ID:IJCET_16_01_174在https://iaeme.com/home/issue/issue/ijcet?volume=16&issue = 1 ISSN印刷:0976-6367; ISSN在线:0976-6375;期刊ID:5751-5249影响因子(2025):18.59(基于Google Scholar引用)doi:https://doi.org/10.34218/ijcet_16_01_174©iaeme Publication