XiaoMi-AI文件搜索系统

World File Search System由于地缘政治因素,顾问面临更高的网络安全风险...

防御攻击 他补充说,应对网络安全威胁对于顾问和投资公司来说是一个长期的过程,而不是一蹴而就的办法。他最近与一家金融机构完成了网络安全项目的第一阶段,该项目涉及寻找其防御漏洞。其中包括检查现有政策和程序,并使用渗透测试人员(道德黑客)来寻找其系统中的弱点。

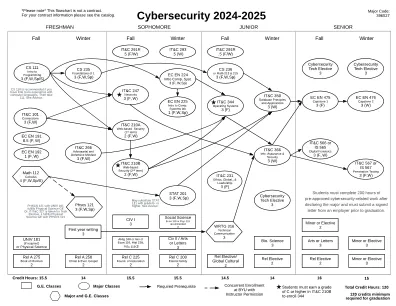

网络安全2024-2025 | CTB建议

主修网络安全的学生应具有涉及网络安全活动的付费经验,其中可能包括防御活动(例如,确保数据库,网络,移动应用程序,网站),数字取证或渗透测试活动。职称可能是安全分析师,工程师,顾问等。也更通用,例如系统管理员,网络工程师,Web开发人员,您和您的主管演示了与网络安全相关的执行至少200个小时。

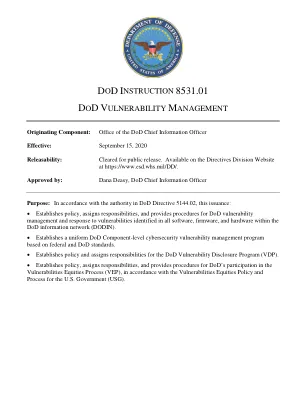

DoDI 8531.01,“国防部漏洞管理”,2020 年 9 月 15 日

第 3 部分:漏洞管理流程 ................................................................................................................ 14 3.1. 概述。 ................................................................................................................................ 14 3.2. 步骤 1:漏洞识别。 ............................................................................................................ 14 a. 漏洞扫描 ............................................................................................................................ 15 b. 渗透测试 ............................................................................................................................ 15 c. 安全控制评估 ...................................................................................................................... 15 d. 历史文档 ............................................................................................................................ 15 e. 协调的 VDP ............................................................................................................................ 16 f. VEP ............................................................................................................................................ 16 3.3. 步骤 2:漏洞分析 ................................................................................................................ 17 a. 影响评估 ............................................................................................................................ 17 b. 分析优先级排序 ................................................................................................

评估CMMC级别2 ...

•国防部授权的CMMC C3PAO(KLC咨询)•前Disa(DOD)运营经理•Pactera&Brandeis University的前CISO - Heller School•Heller School•Heller School•Fortune 500公司的前渗透测试员•SMAC MAC地址改变者的作者 - 超过300万用户•cmmc onist 800-171,nist 800-171,nist 800-53,nist 800-53,nist 800-53,rmf,rmf,

2024专业服务威胁景观

利用了数百名安全研究人员的专业知识,Trustwave SpiderLabs是独特的位置,可以分析不断发展的威胁格局。我们的团队每年确定成千上万的漏洞,进行数千次渗透测试,并分析每天数百万的网络钓鱼URL。跨信息安全学科的这种全面覆盖范围 - 包括持续的威胁,取证,事件响应,恶意软件分析和数据库安全性 - 使我们不仅能够了解违规行为的发生,还可以为组织提供有效的缓解和控制。

第10周:恶意软件和沙盒

这是由称为MG的安全研究人员制造的一系列渗透测试工具的新版本。 MG此前在2019年的Def Con Hacking Conference上演示了主板的较早版本。此后不久,MG说他已经成功地将电缆转移到了大规模生产中,并且网络安全供应商HAK5开始出售电缆。…被称为OMG电缆,通过创建黑客可以从自己的设备连接到的Wi-Fi热点本身来工作。从这里开始,普通Web浏览器中的接口使黑客可以开始录制击键。恶意植入物本身占据了塑料外壳长度的一半。

Syncserver®时间服务器安全

公司和国防部网络安全专业人员将其信任放在安全硬化的Syncserver®网络时间服务器中。我们将同步服务器服务器不断地加固到严格的内部要求,执行安全扫描,并入所需的网络安全功能并响应客户执行的强大渗透测试中的任何发现。结果是安全性的时间服务器,它与现有的网络安全基础架构有效地互操作,并提供了一长串用户可用的安全功能列表,以自定义为其网络和安全策略配置Syncserver安全性。