XiaoMi-AI文件搜索系统

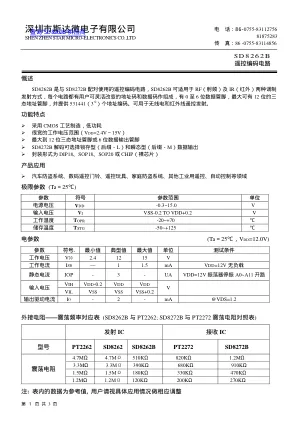

World File Search System深圳市斯达微电子有限公司

¾ 采用 CMOS 工艺制造,低功耗 ¾ 很宽的工作电压范围( V DD =2.4V ~ 15V ) ¾ 最大到 12 位三态地址管脚或 6 位数据输出管脚 ¾ SD827 2B 解码可选择锁存型(后缀- L )和瞬态型(后缀- M )数据输出 ¾ 封装形式为 DIP18 、 SOP18 、 SOP20 或 CHIP (裸芯片)

国家网络战略2022

支柱1:加强英国网络生态系统,投资于我们的人民和技能,加深政府,学术界和工业支柱之间的伙伴关系2:建立一个有弹性和繁荣的数字英国,降低网络风险,降低企业,以便企业可以最大限度地提高数字技术和公民的经济利益,并使我们的数据能够保护我们的行业能力,使我们的数据能够保护我们的工业能力。确保未来技术支柱的框架4:提高英国的全球领导力和影响力,使其更加安全,繁荣和开放的国际秩序,与政府和行业合作伙伴合作,并分享了英国网络力量支柱5的专业知识:检测,破坏和阻止我们的对手,以增强英国的安全性,使英国在网络空间中更加融合,使得范围内的范围更加完整,创造性地

T15P04-在网络安全策略(Light)

大型模型正在迅速渗入我们生活的所有方面:他们是在YouTube上提供内容,建议在亚马逊上购买,甚至在LLMS(例如GPT和Claude)上购买 - 取代搜索引擎作为我们的主要信息来源。虽然基本模型仅仅是统计过程,但面向消费者的元素经过精心调整并进行了护栏,以呈现世界的特定愿景。DeepSeek避免回答中国政治上敏感的问题,而双子座则插入了以美国为中心的多样性,公平和包容性(DEI)的愿景。我们已经看到了关于Tiktok美国内容推荐算法的潜在亲中国操纵的争议,以及有关政府如何规范美国,欧盟和中国的模型发展和实施的激烈辩论。增加了这一难度是围绕技术的固有不确定性:AI输出的新兴本质意味着预测模型行为和数据编码总是非常困难的,并且每个新的基础模型实际上都是一个需要探索的新的平行世界。

对医疗保健中网络安全问题的系统评价

摘要 - 该系统评价探讨了医疗保健中网络安全威胁和解决方案的复杂景观,强调了诸如恶意软件,勒索软件,网络钓鱼和内部攻击等不断升级的网络威胁,从而危及患者的安全,数据隐私和医疗保健操作。通过全面分析,评论确定了关键的技术解决方案,包括加密,防火墙和异常检测系统,并突出了网络安全意识和医疗保健专业人员培训的关键作用。它提倡采取积极而全面的网络安全风险管理策略,强调了对响应医疗保健快速技术进步的网络安全措施的必要性。审查要求增加对网络安全的投资,促进安全意识文化以及整个领域的协作,以增强抵抗不断发展的网络威胁的韧性,最终确保在数字时代保护医疗保健系统和患者数据。索引术语 - 医疗保健,网络威胁,技术解决方案,数据隐私,风险管理,医疗保健IT系统的网络安全

灾害救济物流网络系统的设计...

[1] J. M. Day,S。A。Melnyk,P。D。Larson,E。W。Davis和D. C. Whybark,“人道主义和灾难救济供应链:生死攸关的问题”,《供应链管理杂志》,第1卷。48,否。2,pp。21-36,2012,doi:10.1111/j.1745-493x.2012.03267.x [2] C. Boonmee,M。Arimura和T. Asada,“灾难人道主义物流的设施位置优化模型”,《国际灾害风险杂志减少杂志》,第1卷。24,pp。485-498,2017,doi:10.1016/j.ijdrr.2017.01.017。[3] S. Shavarani,“灾后人道主义救济分配的多级设施位置分配问题:案例研究”,《人道主义物流与供应链管理杂志》,第1卷。9,第1号,pp。70-81,2019,doi:10.1108/ jhlscm-05-2018-0036。[4] C. T. Ragsdale,电子表格建模与决策分析:美国康涅狄格州第8版的业务分析实用介绍; Cengage Learning,2017年。[5] A. Charnes,W。W. Cooper和E. Rhodes,“衡量决策单位的效率”,《欧洲运营研究杂志》,第1卷。2,不。6,pp。429-444,1976,doi:10.1016/0377-2217(78)90138-8。[6] T. R. Sexton,R。H。Silkman和A. J. Hogan,“数据包络分析:测量效率的批判和扩展”,在评估数据包络分析的评估中,R。Silkman,ED,旧金山,加利福尼亚州,美国加利福尼亚州:Jossey-Bass:Jossey-Bass,1986年。73-105。30,否。3,pp。387-400,2018,doi:10.1504/ijise.2018.095533。[8] Y. C. Lee,“通过基于香农的熵结合跨效率得分来对DMU进行排名,”熵,第1卷。[7] B. Paryzad,E。Najafi,H。Kazemipoor和N. S. Pour,“ DEA中决策单位的新排名方法:采用修改交叉效率方法的方法,《国际工业与系统工业杂志》,第1卷。21,否。5,467,2019,doi:10.3390/e21050467。[9] H. H. Liu,Y。Y.Song和G. L. Yang,“基于前景理论的数据包络分析中的跨效率评估”,《欧洲运营研究杂志》,第1卷。273,否。1,pp。364-375,2019,doi:10.1016/j.ejor.2018.07.046。[10] J. Doyle和R. Green,“ DEA的效率和交叉效率:推导,含义和用途”,《运营研究学会杂志》,第1卷。45,否。5,pp。567-578,1994,doi:10.1057/jors.1994.84。[11] A. Anderson和C. N. Petersen,“在DEA中排名有效单位的程序”,《管理科学》,第1卷。39,否。10,pp。1261-1264,1993,doi:10.1287/mnsc.39.10.1261。[12] A. Charnes,S。Haag,P。Jaska和J. Semple,“数据包络分析加成模型中效率分类的敏感性”,《国际系统科学杂志》,第1卷。23,否。5,pp。789-798,1992,doi:10.1080/00207729208949248。[13] J. D. Hong和K. Y. Jeong,“使用数据包络分析和多客观编程模型的人道主义供应链网络设计”,《欧洲工业工程杂志》,第1卷。13,否。3,pp。651-680,2019,doi:10.1504/ ejie.2019.102158。57,否。5,pp。24,pp。[14] L. van Wassenhove,“人道主义援助后勤:高档供应链管理”,《运营研究学会杂志》,第1卷。475-489,2006,doi:10.1057/palgrave.jors.2602125。[15] C. Boonmee,M。Arimura和T. Asada,“灾难人道主义物流的设施位置优化模型”,《国际灾害风险减少杂志》,第1卷。485-498,2017,doi:10.1016/j.ijdrr.2017.01.017。

管理网络战略的独特框架

管理网络战略的独特框架 Deloitte 认识到,没有一家公司拥有无限的资源用于网络安全。因此,公司必须投资于那些对其整体网络弹性贡献最大的网络安全能力。网络战略框架是 Deloitte 四年多来对网络战略进行研究和投资的成果,它采用了一种行之有效的方法来确定公司网络能力的当前和目标成熟度,并设计路线图以提高公司对内部和外部威胁的整体网络弹性。

2022 年国家网络战略

6. 过去十年,我们已将英国打造为网络强国,建立了尖端的网络安全和运营能力以及领先的网络安全部门。该战略建立在《2016-2021 年国家网络安全战略》取得的重大进展以及政府《安全、国防、发展和外交政策综合评估》中提出的三个重要结论的基础上。首先,在数字时代,英国的网络实力将成为实现国家目标的更重要杠杆。其次,维持我们的网络实力需要更全面、更综合的战略,考虑到我们所有的网络目标和能力。第三,这必须是一种全社会参与的方法——董事会或课堂上发生的事情对我们的国家网络实力与技术专家和政府官员的行动同样重要,合作对我们的成功至关重要。

保护家庭网络安全的最佳实践

通过电子邮件或可移动媒体在家庭系统和工作系统之间交换信息可能会增加工作系统被入侵的风险。理想情况下,使用组织提供的设备和帐户在办公室外开展工作。如果使用个人设备(例如通过自带设备 (BYOD) 计划),请使用公司强制的安全产品和指南来访问公司资源和网络。尝试连接到公司网络内的远程桌面或终端服务器,而不是复制文件并在设备之间传输它们。避免使用个人帐户和资源进行业务互动。始终使用 VPN 或其他安全通道连接到公司网络和服务,以确保您的数据通过加密得到保护。

北约在网络空间的作用 - 联合作战中心

攻击。”由于不可能将军事、民事和工业问题完全区分开来,北约对提高国防机构以外组织的网络防御能力非常感兴趣。该承诺强调了等领域的发展,例如在政府范围内适当分配网络防御资源;交换信息和最佳实践;以及利用学术界和私营部门的创新实践。盟国每年根据一套共同的基准进行自我评估。在布鲁塞尔峰会上的最新报告中,盟国强调了该承诺的持续效用——它引起了高层政治家对网络防御问题的关注,并鼓励了盟国政府内部的合作。