XiaoMi-AI文件搜索系统

World File Search System满足新南威尔士州的系统强度要求

特斯拉汽车澳大利亚,PTY。Ltd.(“ Tesla”)欢迎有机会提供Transgrid,以应对RIT-T的项目规格咨询报告(PSCR),以解决纽卡斯尔和悉尼西部传输网络中的系统强度短缺,预测将从2025年7月1日起就可以提供系统强度,并提供系统强度的服务。特斯拉的使命是加速世界向可持续能源的过渡。关键方面将使用智能的,格式形成的逆变器来支持网格中可变可再生能源(VRE)的渗透。我们认为,电池能量存储系统(BESS)资产,尤其是使用我们的虚拟机模式(VMM)技术运行的特斯拉Megapacks,对于在所有澳大利亚司法管辖区提供缩放,成本效益的系统强度解决方案都是不可或缺的。

使用 JAVA 进行 AI 编程

页数 42 导师 Kauko Kolehmainen 这篇论文是关于 Java 人工智能项目的。从理论部分开始,介绍了 Java 编程语言的基本介绍,介绍了它的历史、重要性和特点。涉及 Java 平台组件 Java 虚拟机的重要描述。还介绍了人工智能的定义、人工智能的类型以及包括机器学习和深度学习在内的不同人工智能级别。在实践部分,介绍了 Java 机器学习算法软件 Weka,并演示了使用 Weka 进行两个数据挖掘和分类实验。之后,一个使用 Weka 的朴素贝叶斯算法的 Java 项目说明了电子邮件分类的原理。在项目中,详细介绍了 Weka 包、数据集和重要方法等必要元素。

数字孪生:使能技术、挑战和开放研究

摘要 数字孪生技术是一个新兴概念,已成为工业界和近年来学术界关注的焦点。工业 4.0 概念的进步促进了其发展,尤其是在制造业。数字孪生的定义很广泛,但最好将其描述为物理机器和虚拟机之间在任一方向上的轻松数据集成。本文介绍了人工智能、物联网 (IoT) 和数字孪生的挑战、应用和支持技术。对与数字孪生相关的出版物进行了回顾,对最近的论文进行了分类回顾。回顾按研究领域对它们进行了分类:制造业、医疗保健和智慧城市,讨论了一系列反映这些领域和当前研究状况的论文。本文对数字孪生的支持技术、挑战和开放研究进行了评估。

vSAN 空间效率技术

vSAN 8 引入了一种新的可选架构,称为 vSAN Express 存储架构 (ESA)。ESA 中的压缩实现方式与本文档其他地方描述的 OSA 截然不同。在 ESA 中,数据压缩(以及其他服务,如加密和校验和处理)已移至存储堆栈的顶部。当客户虚拟机发出写入操作时,它会在数据进入 vSAN 堆栈顶部时立即压缩数据。与 OSA 不同,此操作只执行一次,不仅无需在保存对象的其他主机上压缩数据,而且还会减少通过网络传输的数据量。这减少了整个集群的 CPU 和网络资源。在延伸集群拓扑中使用 vSAN ESA 时,这甚至可以提高性能并减少资源。

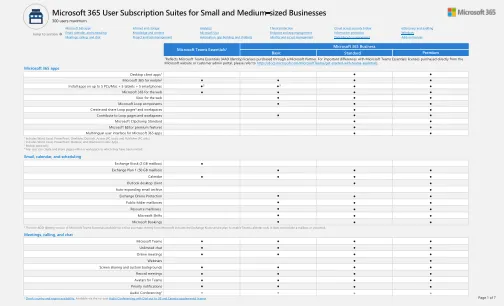

面向中小型企业的 Microsoft 365 用户订阅套件

1 需要 EMS E3 或 Azure 信息保护计划 1 独立版。 2 每个 OSE(例如服务器或虚拟机)需要单独的许可证。请参阅产品条款词汇表中的 OSE 定义。 3 获取有关可用评估的详细信息。 4 需要 Microsoft Intune 计划 1 5 需要 Microsoft Defender for Business 或 Microsoft 365 Business Premium。每个客户的最大数量/席位上限为 60 个许可证。 6 以前称为 Azure Active Directory Premium。 7 需要 Microsoft 365 E5、Microsoft 365 E5 合规性或 Microsoft 365 E5 内部风险管理。 8 需要 Microsoft Defender for Endpoint Plan 2 独立版或包含 Defender for Endpoint P2 的订阅/套件。 9 需要用于服务器的 Microsoft Defender for Endpoint。

集成可访问性标准政策和多年计划

数据库服务在exadata cloud@cultuers Infrastructure上运行的虚拟机(VM)群集中安全运行。可以提供多个VM簇,以通过更大的合并来增加价值。他们通过单独的访问规则和网络配置以及可自定义的计算,内存和存储资源为不同的数据库工作负载提供隔离的操作环境。每个VM群集都可以运行自主数据库或EXADATA数据库服务,该数据允许在同一基础架构上与Exadata数据库服务一起部署自主数据库,从而消除了为这些服务部署单独的系统的需求。vm群集可以跨越基础架构中的数据库服务器的一个子集,其中一个数据库服务器最小值,以更好地使资源与工作负载要求更好地对齐。VM簇通过云控制平面提供。

人工智能应用组件布局和计算连续体资源选择的随机贪婪方法

人工智能 (AI) 和深度学习 (DL) 现已无处不在,应用范围从个人助理到医疗保健。如今,随着移动计算和物联网的加速迁移,广泛的终端设备会产生大量数据,这决定了边缘计算范式的兴起,在这种范式中,计算资源分布在具有高度异构容量的设备之间。在这种分散的情况下,高效的组件放置和资源分配算法对于最佳地协调计算连续资源至关重要。在本文中,我们提出了一种工具,可在设计时有效解决 AI 应用程序的组件放置问题。通过随机贪婪算法,它可以确定在异构资源(包括边缘设备、基于云 GPU 的虚拟机和功能即服务解决方案)中提供性能保证的最低成本放置位置。

Atna-Cipher,LLC。(ACL)

1。内联 - DOS作为数据包可以在堆栈中排队,直到流控制处理为止。2。没有上限 - 攻击者可以在飞跃中重播窗口。▪在受感染和镜像的虚拟机管理程序,VM和容器中,可以根据协议知识(例如SPI,RTSP标头)映射密文,以折磨的单元,具有JavaScript中的上层侧面渠道,例如,攻击对多播组的攻击。▪虽然受到不良实施的影响,但已知这种攻击在过去发生。▪并非所有系统都可以产生飞地的成本,或者云/全局TPM和HSM。▪快速下降标签在流量控制上实现界限,并在密码模型中提供服务分割的适应和组装,以阻止或消除此类攻击。▪对手风琴设计包括此功能是非常可取的。

Sandia Lab News

Hecate:信任和效果委托人的高密度评估者A研究者:Vince Urias在过去十年中,软件供应链攻击的数量已增长到空前的学位。Hecate是一种软件供应链和保证平台,降低了商业和开源软件用户的风险。平台通过创建修改以类似物理设备的虚拟机械来解决这些威胁。选择的软件以及补丁和更新,然后在虚拟机的性能中安装并自动观察到。平台区分良性,异常和可疑行为。入侵者如果包含一个无需更改程序行为或请求访问用户系统中特权功能的无需更新的警报。Hecate提供了一个测试场,攻击者无法检测到,因此不能撒谎,提供了一个标准,以确定获得新增加的信任。

Quantum sount-sound sound零知识

我们研究量子零知识(经典)方案,这些方案反对量子重置攻击。我们的模型的灵感来自重置掠夺的经典模型(Barak-Goldreich-Goldwasser-Lindell,focs '01),提供了一个恶意的效率供您使用,并访问了对验证者的下一密码函数,并将其固定在某些初始随机磁带上;从而使其有效地重置(或等效地倒带)verifier。在我们的模型中,供者对verifier的功能具有量子访问,尤其可以在叠加中查询它。量子可重置的声音背后的动机是双重的:首先,确保在可能可以重置量子的情况下(例如智能卡或虚拟机),确保具有强大的安全保证。第二,从经典环境中汲取直觉,我们希望提高对量子后零知识的基本问题的理解。