XiaoMi-AI文件搜索系统

World File Search System计算机硬件软件及相关...

3.1 按行业划分的前 100 个计算机使用组织 63 3.2 全球 IT 销售收入:硬件,1989 年至 1998 年 66 3.3 全球 IT 销售收入:软件和相关服务,1989 年至 1998 年 67 3.4 按地区划分的全球 IT 销售收入,1993 年和 1998 年 69 3.5 亚太地区 IT 销售收入:硬件,1989 年至 1998 年 70 3.6 亚太地区 IT 销售收入:软件和相关服务,1989 年至 1998 年 71 3.7 澳大利亚 IT 销售收入:硬件,1989 年至 1998 年 74 3.8 澳大利亚 IT 销售收入:软件和相关服务 75 行业,1989 年至 1998 年 76 3.9 澳大利亚 IT 硬件、套装软件和 IT 服务的销售额,1983-84 年至 76 1992-93 3.10 澳大利亚 IT 商品的生产、进口和出口 77 1992-93 3.11 1983-84 年至 1992-93 年澳大利亚 IT 硬件、套装软件和 IT 服务的出口 79 3.12 1992-93 年至 1994-94 年按市场细分划分的 IT 出口 81 3.13 1983-84 年至 1992-93 年澳大利亚 IT 硬件、套装软件和 IT 服务的进口 82 3.14 1992-93 年和 1993-94 年按市场细分划分的 IT 进口 83

计算机硬件和网络问题库

91. 磁盘在制造时记录的内容无法更改(a)仅内存(b)只写(c)只读(d)仅运行 92. 当电源关闭时,缓存和主存储器将不能保存其内容(a)动态(b)静态(c)易失性(d)非易失性 93. ……….. 是将磁盘划分为磁道和扇区的过程(a)跟踪(b)格式化(c)崩溃(d)分配 94. 以下哪种不是访问模式(a)随机(b)顺序(c)连续(d)直接 95. ……目录对于每个磁盘都是必需的(a)根(b)裸(c)子(d)以上都不是 96. 经常访问的信息保存在(a)硬盘(b)高速缓存(c)闪存(d)只读存储器中 97. 计算机用来存储信息的主要设备是(a)电视(b)仓库(c)办公桌(d)硬盘 98. 保存信息的可移动磁盘是(a)软盘(b)硬盘(c)便携式(d)以上都不是 99. 计算机内存通常以(a)千字节(b)兆字节(c)千兆字节(d)太字节 100. 存储器由(a)一组电线(b)一组电路(c)大量单元(d)以上都不是)组成

计算机硬件 - 单元2:处理设备

系统单元内的设备:a)系统单元定义,组件和零件。b)主板定义,组件和零件。c)中央处理单元CPU定义,组件和零件。d)内存(内部/主存储)RAM和ROM,内存缓存,CMOS,测量计算机内存的单位计算机数据表示和编号系统

csc-207-计算机硬件和系统-...

本课程是一门探索性的计算机硬件系统和维护入门课程,主要面向计算机科学专业的学生。但是,作为一门提供计算机系统安装、配置、优化和升级实践培训的课程,它也满足其他领域学生的需求。作为一门实践课程,重点是向学生传授有用的技能,以提高安装、排除故障、维修和维护计算机系统的能力。涵盖的主题包括计算机系统简介、计算机系统部件、维护技术、方法和工具;诊断技术;系统组装和安装;计算机系统和附件的故障排除和维修;便携式计算机等。课程目标

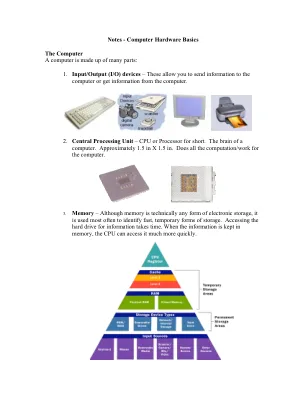

笔记 - 计算机硬件基础知识

1. 计算机的 3 个主要组件是什么? 2. 说出 3 种输入设备。 说出 3 种输出设备。 3. 计算机的大脑是什么? 4. 解释内存和硬盘之间的区别。 5. RAM、ROM 和硬盘之间的相同点和不同点是什么? 6. 什么使计算机的大脑能够与计算机的其他部分进行交互

第 2 课:计算机硬件基础

存储容量、速度和 RAM 之间的相互作用是一种微妙的平衡,它决定了计算机的整体性能。具有充足、快速存储和足够 RAM 的系统可以高效处理更多应用程序、更快地处理任务并提供更流畅的计算体验。这种协同作用对于寻求无缝、无延迟的日常计算任务体验的普通用户和依靠系统速度和容量来管理工作负载和执行苛刻操作的专业人士来说都至关重要。根据使用要求和工作习惯了解和选择适当的规格可以极大地影响生产力和享受,标志着一台运行缓慢的计算机和一台高性能计算机之间的区别。

美国陆军计算机硬件事实说明书,...

• CHESS 是陆军指定的商业 IT“主要来源”。• CHESS 提供灵活的免费采购策略,陆军用户可通过陆军 CHESS IT 企业市场 (IT e-mart) https://chess.army.mil 通过我们简单、直接的合同工具采购现成的商业 IT 硬件、软件和服务。• CHESS IT e-mart 为 CHESS 客户提供以下功能:合同信息、产品修改和列表、报价请求/提案请求/信息请求工具、不可用声明请求工具、软件许可跟踪器、综合购买比较工具、培训请求工具、CHESS 教程、订购指南和常见问题解答、活动日历、企业许可协议和企业软件计划的软件协议、“报告错误”以获得反馈、信息技术审批系统网站链接和政府雇员购买计划。• CHESS 担任陆军软件产品经理代表,负责国防部企业软件计划。• 实施和管理多个不定期交付/不定期数量合同:软件合同 (ITES-SW2)、硬件合同 (ADMC-3、ITES-3H) 和服务合同 (ITES-3S)。• CHESS 每年四次管理陆军综合采购计划的执行,该计划规定所有台式机和/或笔记本电脑都必须按照 AR 25-1 通过 CHESS 采购。

计算机硬件组件工作表

计算机的 4 个主要硬件组件是什么。 计算机的五个硬件组件是什么。 计算机硬件工作表答案。 计算机的 5 个硬件组件是什么。 直布罗陀计算机商店。 计算机硬件组件 7 级工作表。 计算机硬件组件及其功能是什么。 直布罗陀硬件商店。 直布罗陀计算机维修。 计算机系统中的五个主要硬件组件。 计算机基础:了解计算机硬件 这 15 个工作表的集合旨在帮助学生了解计算机硬件及其各个部分。 工作表涵盖的主题包括计算机的基本组件,包括主板、CPU、内存、输入设备和输出设备。 学生将能够识别和理解每个部分的功能,使他们更自信地使用计算机。 计算机的组成部分是什么? 计算机是一种可以自动执行逻辑或数学运算的特定电子机器。 计算机的五个基本部分是主板、CPU、内存、输入设备和输出设备。 1. 主板 主板是连接所有其他电子部件(包括 CPU、内存、存储、声卡、网卡、显卡、输入设备和输出设备)的核心组件。它是计算机的通信中心,是最重要的组件。主板还将电压从电源插头传输到计算机。 2. 中央处理器 (CPU) CPU 是计算机的大脑,它执行程序并进行数学和逻辑计算。它通过三个步骤循环完成这些工作:获取、解码和执行。现代 CPU 由多个处理核心组成,可以同时执行许多指令。说到计算机硬件,有三个基本组件:中央处理器 (CPU)、内存和输入/输出设备。 让我们从 CPU 开始,由于其高性能,它会产生大量热量。为了防止过热,大多数 CPU 都配备了风扇和散热器。CPU 本身分为两个主要部分 - 算术逻辑单元 (ALU) 和控制单元 (CU)。 ALU 负责数学计算和决策,而 CU 负责从内存中检索数据以及与其他设备的通信。内存是另一个关键组件,包括主存储和辅助存储类型。主内存(也称为 RAM)存储 CPU 在处理过程中使用的临时数据。这种类型的内存是易失性的,这意味着当计算机关闭时它会丢失。另一方面,辅助存储为操作系统和用户数据等重要文件提供永久存储。辅助存储的示例包括硬盘驱动器 (HDD) 和固态硬盘 (SSD)。输入设备负责向 CPU 提供数据,例如键盘、鼠标、扫描仪和相机。另一方面,输出设备从 CPU 获取处理后的信息,并使用显示器、扬声器、打印机和投影仪等设备以用户友好的格式显示。要理解工作表上所示的计算机系统,学生必须首先研究图表并熟悉每个未标记的组件。一旦他们能够轻松识别所描绘的项目,他们就应该剪下提供的标签。收集所有标签后,他们应该将每个标签与图像中相应的部分匹配,确保精确对齐。一旦满意,他们就可以使用胶水或粘合剂将标签粘贴到空白处,完成他们的任务。这项练习旨在让学生对计算机硬件基础知识有扎实的理解。通过物理剪切、匹配和粘贴,采用触觉和视觉学习方法,这项活动有助于更全面地保留信息。作为计算机技术的动手入门,它简化了常见的硬件组件。最终,这份工作表使学生能够自信地识别和命名必要的计算机部件,为进一步探索信息技术奠定坚实的基础。