XiaoMi-AI文件搜索系统

World File Search SystemR22 M.Tech。 CFIS Biodate M.Sc.微生物学

1。“数据库”目标的课程,以研究数据库安全性及其在实时世界中的应用程序中涉及的不同模型,以保护数据库和与之相关的信息。结果避免未经授权的数据观察,修改。确保数据机密性。证明保留了数据完整性,只有授权用户才能访问数据。标识数据库系统中的安全威胁。设计和实施安全的数据库系统。单元I介绍(数据库和信息系统,用法上下文,数据库系统概念和体系结构),信息安全概述,使用关系模型的数据库设计: - 功能依赖性:关系模型中的密钥,功能依赖性概念,基于正常键的正常键,BCNF的正常依赖性和四个正常依赖性和四个正常依赖性和四个正常依赖性和四个正常依赖性和四个依赖性依赖性和四个依赖性依赖性依赖性和四个依赖性依赖性依赖性和四个正常形式,并且涉及依赖性,其他依赖性和正常形式III单元数据库安全生命周期,数据风险评估,分析数据威胁,风险和漏洞,了解对数据库安全体系结构,数据库安全体系结构的需求,实现反馈机制,了解如何基于使用不同安全模型的反馈机制调整政策和实践。管理和查询加密数据,数据仓库中的安全性和OLAP系统单元V安全语义Web服务,地理空间数据库安全性,数据处理系统中的损害隔离和恢复,基于隐私增强位置的访问控制,有效地执行移动环境中的安全性和隐私权III单元数据库漏洞,威胁和身体安全:数据和数据库安全性与网络和周边安全性,外部和内部数据库威胁,外围安全性的缺陷,不保留组织数据的风险,典型数据库安全性,确保典型的数据库安全性,并确定了对安全性的确定性,并确定了当前的安全性,并确定了当前的安全性。 USB端口和启用USB的设备,了解数据库文件的物理位置及其副本IT INT IM IV访问关系数据库的访问控制,基于时间角色的访问控制数据库管理中的访问控制,XML数据库的访问控制模型。

统一网络运营 (UNO) 主席 - PEO EIS

• 网络管理 • 企业服务管理 • 系统管理 • 网络管理 • 内容暂存 • VOIP 服务 • 企业协作服务 • 域目录服务 • 报告 • 网络发现 • 网络监控 • 频谱管理 • 趋势分析 • 网络规划 • 访问控制 • Web 服务 • 电子邮件交换管理 • COP 可视化工具

介绍Big-IP下一个访问

下一代访问控制,Big-IP Next Access,旨在将应用程序访问作为代码提供。使用Big-IP下一个访问权限,您可以向左移动访问,从而通过将身份验证和授权推迟到以API为中心的,硬化的访问安全解决方案来降低操作的复杂性和成本。

NIST SP 1800-53

CSOI可以在增强NIST 1800-53中概述的安全控制和原则方面发挥作用,尤其是在身份验证,访问控制,安全通信以及针对各种网络相关攻击的领域。通过与1800-53指南一起采用CSOI,组织可以加强其整体信息安全姿势并更好地保护其网络和数据。

使用 Perl 和 C 编写 Apache 模块

前言 充分利用本书所需了解的内容 本书的组织方式 约定 本书的配套网站 使用 FTP 和 CPAN 评论和问题 致谢 1.使用 Apache 进行服务器端编程 1.1 过去和现在的 Web 编程 1.2 Apache 项目 1.3 Apache C 和 Perl API 1.4 想法和成功案例 2.第一个模块 2.1 准备工作 2.2 目录布局结构 2.3 安装 mod_perl 2.4 使用 Perl API 的“Hello World” 2.5 使用 C API 的“Hello World” 2.6 使用 Apache::Registry 的即时模块 2.7 模块故障排除 3.Apache 模块架构和 API 3.1 Apache 的工作原理 3.2 Apache 生命周期 3.3 处理程序 API 3.4 Perl API 类和数据结构 4.内容处理程序 4.1 内容处理程序作为文件处理器 4.2 虚拟文档 4.3 重定向 4.4 处理输入 4.5 Apache::Registry 4.6 处理错误 4.7 链接内容处理程序 4.8 方法处理程序 5.维护状态 5.1 选择正确的技术 5.2 在隐藏字段中维护状态 5.3 使用 Cookie 维护状态 5.4 保护客户端信息 5.5 在服务器端存储状态 5.6 在 SQL 数据库中存储状态信息 5.7 其他服务器端技术 6.身份验证和授权 6.1 访问控制、身份验证和授权 6.2 使用 mod_perl 进行访问控制 6.3 身份验证处理程序 6.4 授权处理程序6.5 基于 Cookie 的访问控制

InnerSpace电子锁指令

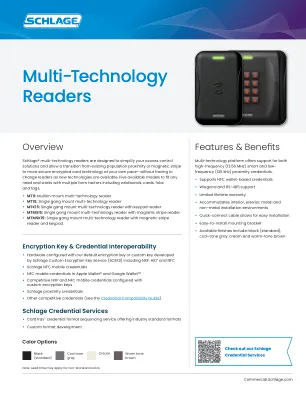

InnerSpace推车和橱柜具有从行业领导者HID的访问控制RFID,并阅读ICLass(13.56 MHz,26位H10301格式)和接近(125 kHz,26位H10301格式)频率。如果您的组织使用ICLASS或接近HID徽章,则您可以将其与我们的产品一起使用。

网络安全指南

网络和技术安全指南................................................................................................................................................5 摘要...................................................................................................................................................................5 更改日志...................................................................................................................................................................5 搜索此内容...................................................................................................................................................5 离线内容...................................................................................................................................................................5 安全文化...................................................................................................................................................................5 信息结构...................................................................................................................................................................6 信息安全政策...................................................................................................................................................6 移动设备和远程办公....................................................................................................................................6 人力资源安全...................................................................................................................................................6 资产管理...................................................................................................................................................7 访问控制...................................................................................................................................................7 物理和环境安全...................................................................................................................................................7 运营安全...................................................................................................................................................8 通信安全...................................................................................................................................................8 信息安全事件管理...................................................................................................................................8 合规性...................................................................................................................................................8 风险评估...................................................................................................................................................8 其他指导................................................................................................................................................9 词汇表...........................................................................................................................................................9 缩略语................................................................................................................................................ 9 技术指导................................................................................................................................................ 9

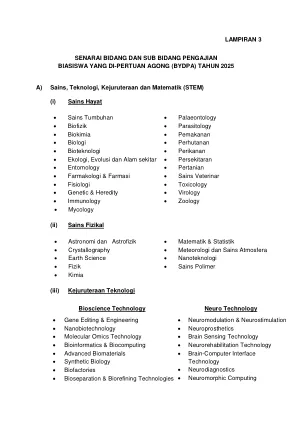

附录3字段列表和研究子领域...

机器类型通信/IoT通信中等访问控制干预管理新波形设计和GHz/THZ大型MIMO技术和智能地面和卫星集成网络AR/VR/VR/XR以及超过5G/6G/6G/6G/6G/6G的Internet of 5G/6GCORPADSOURCERAICTIONCORPARCERACTION metasurfaces自主移动性智能边缘

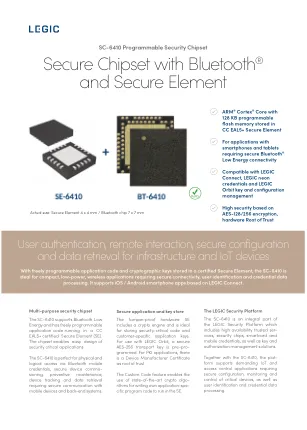

用蓝牙®和安全元素安全芯片组

SC-6410是著名安全平台不可或缺的一部分,其中包括高可用性可信赖的服务,安全芯片,SmartCard和移动凭据,以及密钥和授权管理解决方案。与SC-6410一起,平台支持要求物联网和访问控制应用程序,需要安全配置,监视和控制关键设备以及用户识别和凭证数据处理。