XiaoMi-AI文件搜索系统

World File Search System网络停火:纳入对进攻性行动的限制……

2021 · 被引用 2 次 — The。网络防御评论 2(1): 93–108。Buchanan, Ben (2017) 网络安全困境。牛津:赫斯特出版社。Buchanan, Cate, Govinda Clayton & Alexander ...

日本太空计划:偏离“非进攻性”目的?

冷战的两极环境为日本提供了充足的安全保障。该国处于对抗苏联和亚洲共产主义意识形态的斗争的最前线,其地缘战略价值使得东京可以依靠美国作为可靠而强大的保护伙伴。苏联解体后,朝鲜和中国成为东京的主要安全挑战,而日本对美国保护其东亚盟友的意愿和能力的信心下降。对中国尤其如此。美国最大的贸易伙伴也是一个建立了反介入/区域拒止 (A2/AD) 战略的核大国,这使得美国为保卫日本而进行军事干预的成本越来越高,甚至可能高得令人望而却步。 1

北约联合空中力量和进攻性网络作战

作为空中力量投射的重要组成部分,网络空间已超越了其作为推动因素的作用,现在人们认识到它不仅对任务保证至关重要,而且本身就是一个作战领域。因此,在网络空间运行的系统必须安全、可靠和可用,仅通过采用防御措施来建立这些标准可能还不够。可能有必要利用攻击北约系统的能力,包括对手的任务系统,甚至作为完成任务的联合努力的一部分。最终,我们必须问自己,仅靠防御性网络空间行动 (DCO) 是否足够,或者这种态势是否会阻碍联合空中力量的充分投射。可以提出一个强有力的论点,即北约必须能够请求和/或利用进攻性网络空间效应。

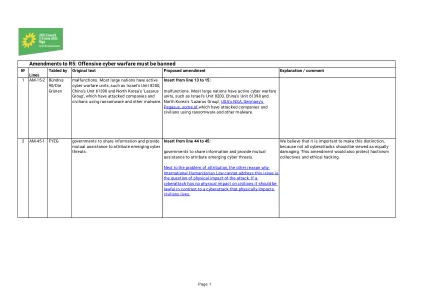

5. AMs 进攻性网络战 - 欧洲绿党

3 AM-63-1 Groen 信息和网络行动以及针对公民采取的措施也影响了他们的言论自由和新闻自由。在俄罗斯目前对乌克兰的攻击中,独立记者被主要社交媒体频道屏蔽,因为这些平台将他们的账户标记为可疑。这给反战活动家带来了寒蝉效应和困难。社交媒体是一个重要的公共领域:例如,YouTube 在高度控制的俄罗斯媒体环境中提供了一个主要的替代新闻媒体。

赢得未来战争:俄罗斯进攻性网络及其重要...

本文强调了进攻性网络作为俄罗斯对北约及其核心国家产生战略影响的工具的重要性。本文重点介绍了俄罗斯军队在战略层面对进攻性网络的使用。莫斯科认为,俄罗斯军队是进攻性网络行动的主导者。由于俄罗斯军队认为自己在与北约常规能力相比处于总体劣势,因此它希望通过进攻性网络来从根本上纠正这种不平衡。进攻性网络是俄罗斯武装部队的重要工具。它确实被视为除了使用核武器之外,唯一能够使核心北约国家中立的工具;也就是说,击败它们。根据俄罗斯军事逻辑,这种中立可以通过两种方式实现:通过网络心理攻击或网络技术攻击。本文对这些术语进行了解释,并指出了两者在理论上如何产生可能导致核心北约国家中立的影响程度。最后,将回顾俄罗斯在乌克兰冲突中使用攻击性网络的行为。

使用机器学习在社交媒体上进行进攻性语言检测

摘要 - 本研究论文探讨了社交网络领域内的网络欺凌检测的关键问题,并对各种机器学习和深度学习技术进行了全面检查。该研究通过使用标准指标进行严格评估来研究这些方法的性能,包括准确性,精度,召回,F-MEAC和AUC-ROC。这些发现突出了深度学习模型的显着功效,尤其是双向长期记忆(BILSTM)体系结构,始终优于各种分类任务的替代方法。混乱矩阵和图形表示进一步阐明了模型性能,强调了基于Bilstm的模型的显着能力,可以准确识别和对网络欺凌实例进行分类。这些结果强调了高级神经网络结构在捕获在线仇恨言论和进攻内容的复杂性方面的重要性。这项研究通过促进对网络欺凌的早期识别和缓解来促进更安全,更具包容性的在线社区的宝贵见解。未来的调查可能会探讨混合方法,附加功能集成或实时检测系统,以进一步完善和推进解决这一关键社会关注的最新问题。

b''摘要“使用计算机视觉和机器学习来预测大学的进攻性游戏

2“第三和一个”是指进攻在第三次下降的情况,而距离获得新的第一局距离。“第一划分线”是场上的一条虚线,标志着进攻需要向球推进球才能获得新的第一局。

使用TF-IDF技术在阿拉伯社交媒体中进行进攻性语言检测

摘要。我们的生活现在围绕社会交流,并且由于阿拉伯文本非常复杂并且包含了许多方言,因此在阿拉伯社交媒体上很难识别出令人反感的语言。本文研究了机器学习模型的实施。使用了选择的分类器,包括决策树,支持向量机,随机森林和逻辑回归。在实验中使用了包含4505个推文的“ ARCYBC”数据集,以评估机器学习模型的性能。根据实验的结果,使用更多运行可以增强机器学习模型的性能,尤其是在精度和召回率方面。随着更多的运行,决策树(DT)和随机森林(RF)分类器显示出更好的回忆和精度,但是DT分类器显示出更好的精度。

联合国网络规范:

在本文中,我将回顾联合国成员国于 2015 年达成并于 2021 年重申的国际网络安全规范如何为各国拥有和使用进攻性网络能力提供指导。鉴于联合国谈判已达到暂时高潮,越来越多的国家(从主要网络大国到发展中网络国家)参与进攻性网络活动,这是一个重要的探索。我将考虑 11 项联合国规范,并提取它们为开展进攻性网络行动的国家和受到进攻性网络活动攻击的国家提供的具体指导。然后,我将考虑可能影响国际和平与安全的各种类型的网络行动,然后研究政府、国际机构和非政府组织社区可以通过哪些方式支持遵守联合国规范。最后,我断言,负责任的进攻性网络形式并不适合所有国家,提高标准(包括通过联合国规范)将使所有主要网络大国受益。

在学校,大学和其他教育环境的教育环境指南中的进攻性武器和受控药物(注册和未注册

S.175教育法2002; S.94(1)和(2)2008年教育技能法; S.342 1996年教育法。 教育环境,以促进参加环境的儿童的福祉和安全。 有关进一步的指导,请阅读:在2006年《教育与检查法》第91号教育中确保儿童安全,使一名工作人员能够没收,保留或处置学生的财产作为纪律处罚,在合理的情况下。 有关进一步的指导,请阅读有关校长,学校工作人员和理事机构2018 S.52教育法的搜索,筛查和没收建议。。 提供有关英格兰学校,学院和学生推荐单位的排除规则。 有关更多信息,请阅读英格兰的学校,学院和学生推荐单位的排除,该指导涉及与排除2017年有关的法律责任的人。S.175教育法2002; S.94(1)和(2)2008年教育技能法; S.342 1996年教育法。教育环境,以促进参加环境的儿童的福祉和安全。有关进一步的指导,请阅读:在2006年《教育与检查法》第91号教育中确保儿童安全,使一名工作人员能够没收,保留或处置学生的财产作为纪律处罚,在合理的情况下。有关进一步的指导,请阅读有关校长,学校工作人员和理事机构2018 S.52教育法的搜索,筛查和没收建议。提供有关英格兰学校,学院和学生推荐单位的排除规则。有关更多信息,请阅读英格兰的学校,学院和学生推荐单位的排除,该指导涉及与排除2017年有关的法律责任的人。