XiaoMi-AI文件搜索系统

World File Search SystemGAO-24-106946,可访问版本,人工智能:生成AI技术及其商业应用

创建或生成新颖的内容的能力将生成的AI与其他AI区分开。相比之下,常规AI执行分类和预测任务,例如识别照片中的对象或预测风暴。一方面,创建新颖的内容会增加产出不良输出的风险,例如潜在的版权内容,进攻性文本,有偏见的输出,错误信息和明确的图像。另一方面,它在可以执行的任务广度上具有广泛的灵活性和适用性。另一个区别是,生成AI通常需要更大的数据集来培训 - 从数百万到数万亿个数据点。生成的AI模型性能通常会随着培训数据的大小或质量的增加而增加。此外,开发人员必须考虑是否将用户提示合并到培训中,以及与其他AI一样,何时以及多久更新培训数据和模型。

迈向卫星统一网络安全测试实验室……

摘要 — 过去十年,航空、海事和航天交通管制、雷达、通信和软件技术在研究文献中受到越来越多的关注,因为软件定义的无线电使对以前被认为不熟练或低预算攻击者无法到达的通信链路进行实际无线攻击成为可能。此外,最近很明显,进攻性和防御性网络安全已成为此类技术在战场(例如乌克兰)上的战略差异化因素,无论其参与与否,都会影响民用和军事任务。然而,攻击和对策通常是在模拟环境中进行研究的,因此缺乏真实性或非系统性和高度定制的实际设置,从而导致高成本、管理费用和较低的可重复性。我们的“统一网络安全测试实验室”旨在通过建立一个可以提供系统、经济、高度灵活和可扩展设置的实验室来弥补这一差距。

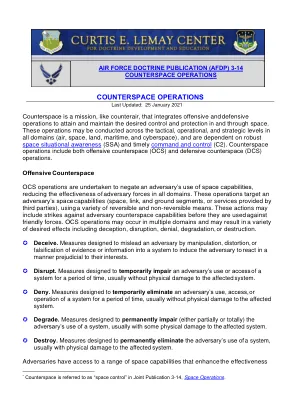

反太空作战 - 空军条令

在所有领域部署军事力量,增加对美国及其盟军和国家利益的威胁。即使没有本土太空资产的对手也可能通过美国、盟国、商业或财团提供的太空服务来开发太空。这些服务包括精确定位、导航和授时 (PNT);情报、监视和侦察;环境监测;导弹预警;卫星通信。随着对手越来越依赖太空能力,反太空行动有更大的机会削弱对手有效发动战争的能力和意愿。削弱对手的太空能力可能会妨碍他们有效组织、协调和策划军事行动的能力。例如,多域进攻性反太空作战可用于攻击敌人的卫星通信能力,结合对敌人地面通信网络的攻击(例如,电子攻击、空袭、远程炮火与进攻性网络空间作战相结合),可以协同减少或消除与敌方野战部队的通信和 C2。

灼伤和失明:情报丢失的升级风险......

采用新的持续交战理论,实施战略转变,在网络空间进行前沿防御,以对抗敌对的进攻性网络行动,这些行动涉及间谍活动和破坏美国、盟国和合作伙伴的关键国家基础设施。该理论提出了这样的观点:网络环境中的交战正在成为一种新的危机互动形式,对手争夺主动权和地位,以获取和控制国家权力的关键来源。2 该理论是为了应对在最初几十年的作战中将基于威慑和胁迫理论的早期战略方法适应新的作战领域所面临的挑战而制定的。3 从该理论中产生了挑战目前在受损系统和网络中自由运作的对手的必要性,以便重置环境中安全的基本条件。4

Gomoku中的高级机器学习技术

Gomoku的战略深度源于其广泛的可能举动以及具有远见和适应性的必要性。每次动作,可能的游戏状态数量呈指数增长,从而预测所有潜在的未来动作不切实际,与TIC-TAC-TOE等简单游戏形成鲜明对比。Gomoku开口的研究较少,但同样至关重要。开口通常为游戏定下基调,玩家的目标是在限制对手的选择的同时有利地定位自己。流行的开放策略包括标准,中央和边缘开口。每个人都有其优点和缺点,影响了游戏的发展。进攻性和防守动作的复杂相互作用是Gomoku中比赛中期的特征。玩家必须不断评估董事会,寻找机会创建五人一组,同时阻止对手的尝试。关键策略包括同时创建多个威胁(叉),迫使对手

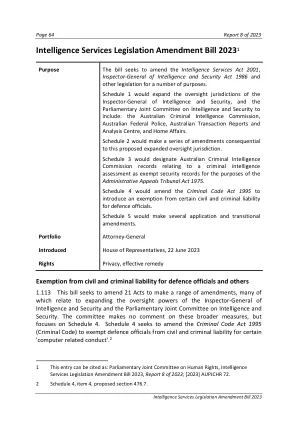

情报服务立法修正案20231

1.115拟议的第476.7(1)条规定,辩护官员对在澳大利亚内部或境外进行行为不承担任何责任,因为它有合理的信念可能会导致与计算机相关的行为,事件,情况或结果发生在澳大利亚以外(实际上是在澳大利亚境外发生的)。拟议小节第476.7(6)条规定,如果此行为对澳大利亚的计算机造成重大损害,干扰或阻塞,否则将构成针对刑法第10.7部分的罪行,则该人必须在可行的情况下向澳大利亚国防军(ADF)提供书面通知。解释性材料指出,这项提出的措施将确保ADF可以根据现代战争的一部分,使用进攻性和防御性的网络能力来与澳大利亚的防御和安全有关的活动。4,解释性备忘录指出,这可能包括“常规活动,例如计算机情报收集和开发”。5

CS466/566网络防御的原则和实践

Instructor : Dr. Danella Zhao, E&CS Rm 3313, E-mail: dzhao@odu.edu Office Hours : TR 11:30am-1:00pm or by Email appointment Lecture : TR 9:30am-10:45pm, VAB 1033 https://www.blackboard.odu.edu Course Description : This course is to help students gain a thorough understanding of vulnerabilities and attacks在系统和网络中,学习网络防御最佳实践。它涵盖了用于减轻各种网络攻击的基本安全设计原则和国防策略和安全工具。它在实验室环境中提供了对安全软件和网络系统的实践经验,并对现实世界的威胁进行了低估。该课程将集中于攻击,黑客基本面以及进攻性和防御性技术。学生有望完成使用现实世界中恶意软件,利用和防御的密集实验室任务。主题:

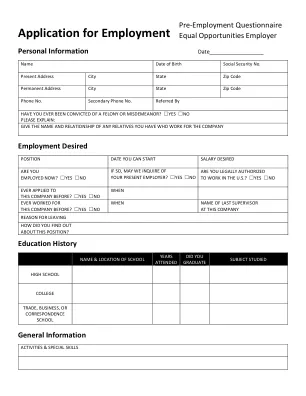

就业申请-Warren

6。该公司在就业实践中不容忍非法歧视。对本申请的毫无疑问是为了限制或将申请人限制在其性别,种族,颜色,宗教,宗教,国籍,国籍,公民身份,年龄,残疾人或任何其他受保护地位的地位下,在适用的联邦,州或地方法律下进行就业。公司同样也不容忍基于性别,种族,颜色,宗教,国籍,国籍,年龄,残疾或任何其他受保护地位的骚扰。被禁止的骚扰的例子包括但不限于不受欢迎的身体接触,进攻性手势,不受欢迎的评论,笑话,上语,威胁,任何其他言语或行为,因为他/她的成员在受保护的类别中贬低,污名化,恐吓或单身。骚扰我们的员工。公司认真对待所有骚扰投诉,所有投诉将迅速,彻底调查。

建立一支专门的美国网络军事力量的必要性

本文探讨了美国是否应该建立一支独立的网络军事力量。本文首先简要回顾了美国目前面临的网络威胁,然后回顾了历史先例和大国竞争。然后,分析当前的网络军事结构,以帮助确定当前进攻性和防御性网络行动方法中的潜在差距。为了在推荐框架的背景下提供可能的行动方案,本文建议使用一个著名的军事框架,即 DOTMLPF-P(理论、组织、培训、物资、领导和教育、人员、设施和政策)。所采用的方法是定性文献综述,包括期刊文章、军事理论、历史参考、主题专家文章、美国政府会计局报告、网络行业报告和立法。该研究旨在让读者得出结论:现在是时候建立一支独立的美国网络部队了。

纳米技术,社会和国家安全

纳米技术被定义为21世纪最重要的技术之一。技术提供远远超出已知边界的能力的能力使辩论在希望和默默无闻的关注点之间得到了多方面的影响。人类的科学成功案例在几个小时内表达的过程中发生了几个世纪的任何主题。总是有新的革命结果使所有故事都迄今为止琐碎。我们必须重新思考不可能和想象力的话。凭借技术的“纳米”阶段,将对我们社会生活的每个细节产生重大影响的发展。我们预计纳米技术将成为技术的范式转变。因此,通过从根本上改变进攻性和防御性问题的可能性,纳米技术有可能根据其准备水平对国家造成伤害或为国家提供战略优势。同样,随着社交媒体革命的影响,我们通过新技术的影响对社会结构产生了滞后影响。我们最近注意到这些变化可能是武器化的。因此,还必须考虑这种长期的社会学影响。