XiaoMi-AI文件搜索系统

World File Search System衡量政府采用 https 的长尾效应

作者:S Singanamalla · 2020 · 被 2300 万次引用,用于其联邦和军事相关网站。如第 4 节所述...关于计算机和通信安全(伦敦,英国)(CCS)。

DoD 指令 8560.01,2007 年 10 月 9 日

(e) 至 (i),见附件 1 1. 目的 本指令: 1.1. 按照参考 (b) 中的指导和参考 (c) 中的授权,以新的编号和标题重新发布参考 (a),作为国防部指令。 1.2. 实施参考 (d),制定国防部对国防部电信系统进行通信安全监控的政策和职责。 1.3. 按照国防部指令 8500.1(参考 (e))制定和实施国防部对作战国防部信息系统进行信息安全准备测试的政策和职责。 1.4. 授权为通信安全目的监控国防部电信系统,并仅授权为信息安全准备测试目的渗透国防部信息系统。1 可在 http://www.iad.nsa.smil.mil/resources/library 上查阅

人工智能保障和人工智能安全

Matt Fredrikson、Somesh Jha 和 Thomas Ristenpart,《利用置信度信息的模型反转攻击和基本对策》,载于第 22 届 ACM SIGSAC 计算机和通信安全会议论文集(ACM,2015 年),1322–1333 页。

网络安全指南

网络和技术安全指南................................................................................................................................................5 摘要...................................................................................................................................................................5 更改日志...................................................................................................................................................................5 搜索此内容...................................................................................................................................................5 离线内容...................................................................................................................................................................5 安全文化...................................................................................................................................................................5 信息结构...................................................................................................................................................................6 信息安全政策...................................................................................................................................................6 移动设备和远程办公....................................................................................................................................6 人力资源安全...................................................................................................................................................6 资产管理...................................................................................................................................................7 访问控制...................................................................................................................................................7 物理和环境安全...................................................................................................................................................7 运营安全...................................................................................................................................................8 通信安全...................................................................................................................................................8 信息安全事件管理...................................................................................................................................8 合规性...................................................................................................................................................8 风险评估...................................................................................................................................................8 其他指导................................................................................................................................................9 词汇表...........................................................................................................................................................9 缩略语................................................................................................................................................ 9 技术指导................................................................................................................................................ 9

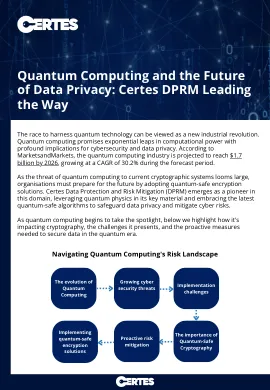

量子计算和数据隐私的未来

将量子安全加密解决方案集成到现有基础设施中会带来技术和后勤挑战,但对于确保量子时代的数据和通信安全至关重要。组织需要评估其当前的加密系统,制定迁移策略,并将量子安全加密解决方案无缝地实施到其网络和应用程序中。与加密专家、供应商和行业合作伙伴的合作对于确保整个过程中的互操作性和安全性至关重要。

安全、坚固的 Wi-Fi 嵌入式 OEM 开放板模块

企业级安全 安全协议对于任务关键型无线 M 2 M 应用至关重要。AirborneM 2 M 多层安全方法满足了企业级网络和企业 IT 部门的需求。这些高级安全功能包括无线安全 (801.11i/WPA2 Enterprise);网络安全 (EAP 身份验证和证书支持);通信安全 (SSH 功能和完全加密的数据隧道);以及设备安全 (用于保护配置数据的多级加密功能)。

实现跨境数据交换 - 亚太经社会

• 考虑类别(来自 ISO27001) – 信息安全政策(2 个控制措施) – 信息安全组织(7 个控制措施) – 人力资源安全 - 就业前、就业中或就业后的 6 个控制措施 – 资产管理(10 个控制措施) – 访问控制(14 个控制措施) – 密码学(2 个控制措施) – 物理和环境安全(15 个控制措施) – 运营安全(14 个控制措施) – 通信安全(7 个控制措施) – 系统采购、开发和维护(13 个控制措施) – 供应商关系(5 个控制措施) – 信息安全事件管理(7 个控制措施) – 业务连续性管理的信息安全方面(4 个控制措施)

MichèleMullen担任国防部(DND)的军事通信和太空系统总干事,米歇尔负责

MichèleMullen。作为国防部(MDN)的通信和太空系统总干事,Mullen夫人负责提供与无线电频率(RF),卫星通信(SATCOM)和太空和识别空间系统(RSR)的服务的新能力和支持,该服务支持该国和国家和阿巴德的加拿大军队。它实现了加密解决方案,充当部长通信安全经理(SECOM),在安全技术安全领域提供建议,并根据太空技术和RF的实施,其价值超过200亿美元。

Xiong博士,清研究助理教授

1。Wenliang DU,计算机安全:一种动手方法,CreateSpace独立出版平台,2017年2。马特·毕晓普(Matt Bishop),计算机安全:艺术与科学,艾迪生·韦斯利(Addison-Wesley);第二版,2018年。4。Ross J. Anderson,安全工程:建筑可靠的分布式系统指南,Wiley,第3版,2020年5。William Stallings,密码和网络安全:原理与实践,第5版,Prentice Hall,2010年。6。Dieter Gollmann,计算机安全,Wiley,2011年7。6。Charlie Kaufman,Radia Perlman和Mike Speciner,网络安全:公共世界中的私人通信,Prentice Hall,2002年。8。安全与隐私研讨会的会议记录9。USENIX安全研讨会的会议记录10。ISOC网络和分布式系统安全研讨会的会议记录11。 ACM计算机和通信安全会议会议记录12。 IEEE/IFIP国际可靠系统和网络国际会议论文集13。 年度计算机安全应用程序会议会议会议14。 欧洲计算机安全研究研讨会论文集ISOC网络和分布式系统安全研讨会的会议记录11。ACM计算机和通信安全会议会议记录12。IEEE/IFIP国际可靠系统和网络国际会议论文集13。年度计算机安全应用程序会议会议会议14。欧洲计算机安全研究研讨会论文集