XiaoMi-AI文件搜索系统

World File Search System零信任叠加 - DOD CIO

行政命令(EO)14028 1认识到,当今的基础设施不再有明确定义的周边,使攻击者曾经在组织内部自由移动,可以在网络空间中移动。EO要求联邦机构实施零信托,这是一个网络安全模型,假设攻击者存在于环境中,并且企业拥有的环境并不比任何其他环境更值得信赖。对于国防部(DOD),零信任需要设计一个合并和更安全的体系结构,而不会阻碍操作或损害安全性。零信任的网络安全模型有助于随着时间的推移从受信任的网络,设备,角色或流程过渡到多个属性和基于多检查的置信度级别,从而在最低特权访问的概念下实现身份验证和授权政策。2这种哲学的转变是传统身份验证,授权和安全机制的重大变化,代表了整个DOD网络安全生态系统中的重大文化变化。

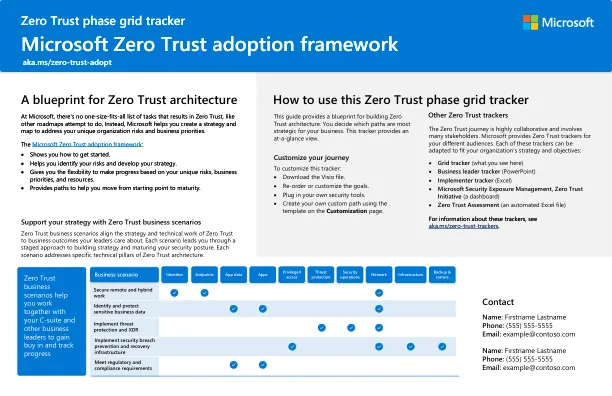

零信任阶段网格跟踪器

零信任业务方案将零信任的策略和技术工作与您的领导者关心的业务成果相结合。每个场景都会引导您采用阶段的方法来构建策略并介绍您的安全姿势。每个方案都涉及零信任体系结构的特定技术支柱。

渗透测试中的零信任安全模型

对零信任模型在渗透测试中有效性的指标和评估工具的理解是可以理解的。确定与零信任相关的挑战和局限性对于探索潜在的陷阱和实际缓解方法和解决方案以解决实施适用性问题非常重要[13] [14]。将零信任与即时(JIT)和公正访问(JEA)的原理进行集成可以探索如何链接这些概念[18]。零信任模型中的一个重要方面也强调了分割的能力。这说明了网络的细分方式。此部门影响安全级别的速度和集中化。细分。

将零信任扩展到数据备份和恢复

零信任是一种基于任何用户,设备或网络数据包的想法的现代安全策略。为了确保数据安全性,应分割对关键数据资产的访问,并且必须在授予任何访问权限之前对所有通信进行认证,评估和授权。必须将其应用于每个细分市场及其数据,应用程序,资产或服务。

关键基础架构的零信任安全

关于Zscaler Zscaler(NASDAQ:ZS),可以加速数字转换,以使客户更加敏捷,高效,弹性和安全。ZScaler Zero Trust Exchange通过将任何位置的用户,设备和应用程序安全地连接到网络攻击和数据丢失,以保护数千个客户免受网络攻击和数据丢失。分布在全球150多个数据中心上,基于SSE的零信任交换是世界上最大的内联云安全平台。在zscaler.com上了解更多信息,或在Twitter @zscaler上关注我们。

新兴技术时代的零信任实施

本文全面分析了从传统边界安全模型向零信任 (ZT) 框架的转变,强调了转变中的关键点和 ZT 的实际应用。它概述了 ZT 政策与传统安全政策之间的差异,以及影响 ZT 演变的重要事件。此外,本文还探讨了人工智能 (AI) 和量子计算等新兴技术对 ZT 政策和实施的潜在影响。该研究彻底检查了 AI 如何利用机器学习 (ML) 算法分析模式、检测异常和预测威胁,从而改进实时决策过程,从而增强 ZT。此外,本文还展示了基于混沌理论的方法如何与扩展检测和响应 (XDR) 等其他技术结合,有效缓解网络攻击。由于量子计算对 ZT 和整个网络安全提出了新的挑战,本文深入探讨了 ZT 迁移、自动化和编排的复杂性,解决了与这些方面相关的复杂性。最后,本文提供了一种在组织中无缝实施 ZT 的最佳实践方法,列出了建议的指导方针,以促进组织向更安全的 ZT 模型过渡。该研究旨在支持组织成功实施 ZT 并加强其网络安全措施。

思科零信任策略和分析服务

思科零信任策略和分析服务可实现零信任的无缝采用。您将获得专家支持,以部署长期战略并获得全公司的认可,从而实现全面的企业成功。思科 CX 专家将其行业领先的零信任知识与多年在大型和小型组织内推动变革的专业知识相结合。众所周知,改变并不容易。我们专注于制定您的安全策略并揭开零信任之旅的神秘面纱,使其变得真实可行。此外,思科安全专家会从您的整个组织中吸引利益相关者和领导层,以提供执行平台和支持。

通过零信任策略保护远程劳动力

ESG 最近开展的研究探讨了确保远程员工安全所面临的挑战和未来战略。在参与研究的 IT 决策者 (ITDM) 中,29% 的人表示,他们的组织没有做好充分准备,无法让远程员工访问他们使用的应用程序。确保远程员工访问这些应用程序显然是一个令人担忧的问题,36% 的人认为,远程用户增多导致的网络安全漏洞增多是支持这些远程用户的最大挑战之一。让更多员工在家工作所带来的两大网络安全挑战与安全访问直接相关:制定和调整安全策略(包括访问策略),以及扩大网关等网络安全控制以适应网络流量的增加(见图 1)。5