XiaoMi-AI文件搜索系统

World File Search System聆听时大脑过程的句法结构如何?

句法解析是将句法结构分配给句子的任务。有两种流行的句法解析方法:构成和依赖性解析。最近的作品使用了基于选区树,增量自上而下解析和其他单词句法特征来研究大脑活动预测的句法嵌入,鉴于文本刺激来研究语法结构如何在大脑的语言网络中表示。然而,依赖解析树的有效性或跨大脑区域的各种合成税的相对预测能力,尤其是对于聆听任务而言,尚未探索。In this study, we investigate the predictive power of the brain encoding models in three settings: (i) individual performance of the constituency and dependency syntactic parsing based embedding methods, (ii) efficacy of these syntactic parsing based embedding methods when controlling for basic syntactic signals, (iii) relative effective- ness of each of the syntactic embedding meth- ods when controlling for the other.此外,我们探讨了使用BERT嵌入的语义信息与语义信息的相对重要性。我们发现,选区解析器有助于解释颞叶和中额回的激活,而依赖性解析器更好地编码角回和后扣带回的句法结构。尽管与任何句法特征或嵌入方法相比,来自BERT的语义信号更有效,但句法 - 床上用品方法解释了一些大脑区域的其他方差。我们使我们的代码公开可用1。

全州信息技术 (IT) 控制标准

SC-8(1) - 传输机密性和完整性 |密码保护 ................................................................................................................................ 52 SC-10 - 网络断开连接 ...................................................................................................................................................... 52 SC-12 - 密码密钥建立和管理 ...................................................................................................................................... 52 SC-13 - 密码保护 ...................................................................................................................................................... 53 SC-15 - 协作计算设备和应用程序 ...................................................................................................................................... 53 SC-17 - 公共密钥基础设施证书 ...................................................................................................................................... 53 SC-18 - 移动代码 ...................................................................................................................................................... 53 SC-20 - 安全名称/地址解析服务(权威来源) ...........................................................................................53 SC-21 - 安全名称/地址解析服务(递归或缓存解析器) ..............................................................................................53 SC-22 - 名称/地址解析服务的架构和配置 ......................................................................................................................53 SC-23 - 会话真实性 ......................................................................................................................................................54 SC-28 - 静态信息保护 ......................................................................................................................................................54

基于K210(RISC-V)的一体化AI开发平台

在了解MAIX产品系列之前,非常有必要了解一下MaixPy项目,它可以帮助您快速使用AI模块。MaixPy是将Micropython移植到K210芯片的项目(在K210上运行Micropython解析器),即用户最终可以通过Micropython编程来控制K210芯片的功能。例如,可以通过Micropython编程直接调用固件内置的人脸识别算法,最终生成Micropython文件,下载到Flash芯片上运行。此外,MaixPy支持MCU的正常运行,并集成了机器视觉和麦克风阵列,可以以极低的成本和实用性快速开发AIoT领域的智能应用。

NetKet 3:多体量子系统的机器学习工具箱

我们推出了 NetKet 的第 3 版,它是用于多体量子物理的机器学习工具箱。NetKet 围绕神经量子态构建,并为其评估和优化提供有效的算法。这个新版本建立在 JAX 之上,JAX 是 Python 编程语言的可微分编程和加速线性代数框架。最重要的新功能是可以使用机器学习框架的简洁符号在纯 Python 代码中定义任意神经网络解析器,这允许即时编译以及由于自动微分而隐式生成梯度。NetKet 3 还支持 GPU 和 TPU 加速器、对离散对称群的高级支持、分块以扩展到数千个自由度、量子动力学应用程序的驱动程序以及改进的模块化,允许用户仅使用工具箱的部分内容作为自己代码的基础。

航空航天电动机的选择...

BLDC 电机使用电子换向来控制流过绕组的电流。BLDC 电机在转子上使用永磁体。BLDC 电机包含转子位置传感器电子元件,因此绕组的电源输入波形与正确的转子位置一致。由于电刷中没有功率损耗,因此电机效率得到提高。在 BLDC 电机中,定子缠绕有以多相配置连接的电磁线圈,提供旋转磁场,电枢由带有永磁极的软铁芯组成。传感设备定义转子位置。换向逻辑和开关电子元件将转子位置信息转换为定子相的正确激励。传感设备包括霍尔效应传感器、绝对编码器、光学编码器和解析器。电子控制器可以单独使用,也可以与电机封装在一起。

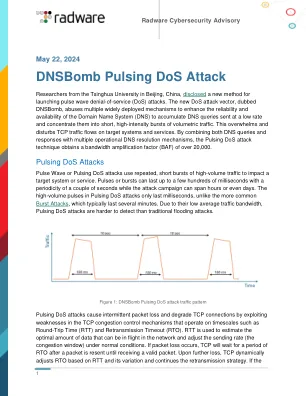

dnsbomb脉动DOS攻击

DNSBOMB攻击旨在使用公开裸露的开放DNS解析器以非常低的资源成本对攻击者产生短而定期的交通爆发,以针对受害者服务器。与传统的基于DNS的DOS攻击类似,攻击者需要能够使用受害者的IP地址来欺骗源IP。根据CAIDA的2024年5月的统计数据,IPv4自治系统(ASE)的21.7%和IPv6 ASE的27.2%允许IP欺骗。攻击者可以利用其中一项ASES中的任何防弹托管服务来进行源IP地址欺骗。此外,攻击者需要启动自己域的DNS查询。该域可以通过在任何云平台中托管的任何域注册平台以及有限的资源要求购买的权威名称服务器购买。

ZScaler DNS安全和控制|参考体系结构

Acronym Definition C2 Command & Control DC Data Center DHCP Dynamic Host Configuration Protocol DNS Domain Name System DNSSEC DNS Security Extensions DoH DNS over HTTPS DoT DNS over TLS ECS EDNS Client Subnet EDNS Extension Mechanisms for DNS FQDN Fully Qualified Domain Name IoT Internet of Things IP Internet Protocol IPSec Internet Protocol Security GRE Generic Routing Encapsulation NAT网络地址转换NRD新恢复的域NROD新注册和观察到的域SSL安全套接字层(由TLS取代)TCP传输控制协议TLS传输层安全ttl时间到实时UDP用户数据杂志datagram协议url unl解析器

大脑中的中心嵌入和成分以及上下文无关语言的新表征

大脑是如何产生语言的?尽管人们普遍认为语言是通过大脑分子、神经元和突触的活动产生的,但过去几十年来,在寻找语言的神经基础方面进展极其缓慢,即导致语言产生和理解的精确生物学结构和过程,请参阅 Friederici (2017) 对语言器官理论的一个主要方向的出色概述。在这个方向的最新进展中,一个英语解析器被实现在被称为汇编演算 (AC) (Papadimitriou 等人,2020) 的计算系统中 (Mitropolsky 等人,2021),这是一个用于实现认知功能的生物学上合理的计算框架。 AC 的基本数据结构是神经元的集合,一大组神经元代表一个想法、物体、情节、单词等。第 2.1 节给出了 AC 及其类似大脑的执行环境的简要描述。

arXiv:2206.13217v1 [cs.CL] 2022 年 6 月 27 日

大脑是如何产生语言的?尽管人们普遍认为语言是通过大脑分子、神经元和突触的活动产生的,但过去几十年来,在寻找语言的神经基础方面进展极其缓慢,即导致语言产生和理解的精确生物学结构和过程,请参阅 Friederici (2017) 对语言器官理论的一个主要方向的出色概述。在这个方向的最新进展中,一个英语解析器被实现在被称为汇编演算 (AC) (Papadimitriou 等人,2020) 的计算系统中 (Mitropolsky 等人,2021),这是一个用于实现认知功能的生物学上合理的计算框架。 AC 的基本数据结构是神经元的集合,一大组神经元代表一个想法、物体、情节、单词等。第 2.1 节给出了 AC 及其类似大脑的执行环境的简要描述。

附录

对于所有实验,源解析器都是一个神经 PCFG [64],具有 20 个非终结符和 20 个前终结符。所有实验共享的其他模型设置包括:(1)Adam 优化器,学习率 = 0.0005、β1 = 0.75、β2 = 0.999,(2)梯度范数剪裁为 3,(3)L2 惩罚(即权重衰减)为 10-5,(4)Xavier Glorot 均匀初始化,以及(5)训练 15 个 epoch,并在验证集上提前停止(大多数模型在 15 个 epoch 之前就收敛得很好)。SCAN 和风格迁移数据集的批次大小为 4,机器翻译数据集的批次大小为 32。由于内存限制,在实践中我们使用批次大小 1,并通过梯度累积模拟更大的批次大小。我们观察到训练有些不稳定,一些数据集(例如 SCAN 和机器翻译)需要使用 4 到 6 个随机种子进行训练才能表现良好。一般来说,我们发现过度参数化语法和使用比必要更多的非终结符是可以的 [13]。

![arXiv:2206.13217v1 [cs.CL] 2022 年 6 月 27 日](/simg/6\6dd41586dfdbe9d865c0331641d242ed17d511f8.webp)