机构名称:

¥ 2.0

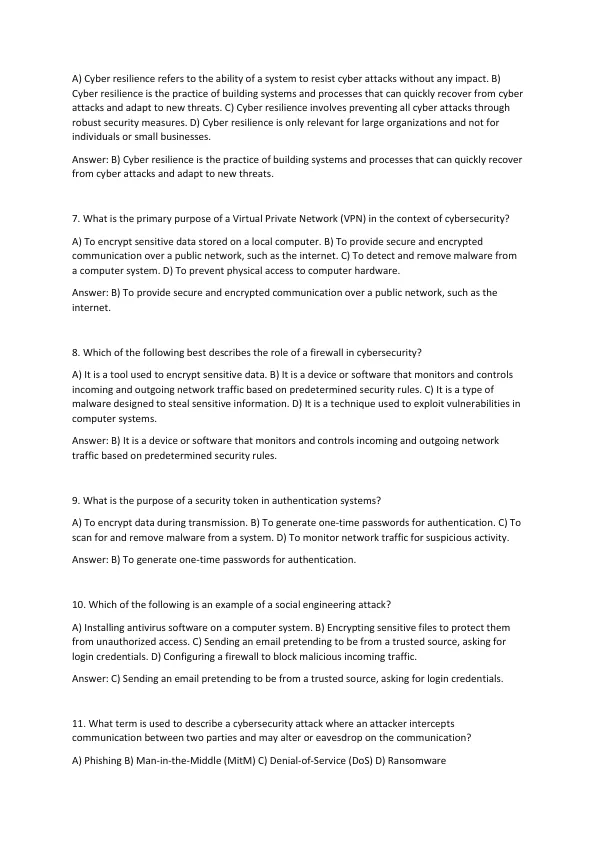

a)基于预定的安全规则来监视和控制传入和传出网络流量的设备或软件。b)一种通过电子邮件附件传播并在受害者的计算机上加密文件的一种恶意软件。c)一种攻击者使用的一种技术,可以通过冒充合法实体来获得对系统的未经授权访问。d)在计算机系统周围安装的物理障碍,以防止未经授权的人进行物理访问。

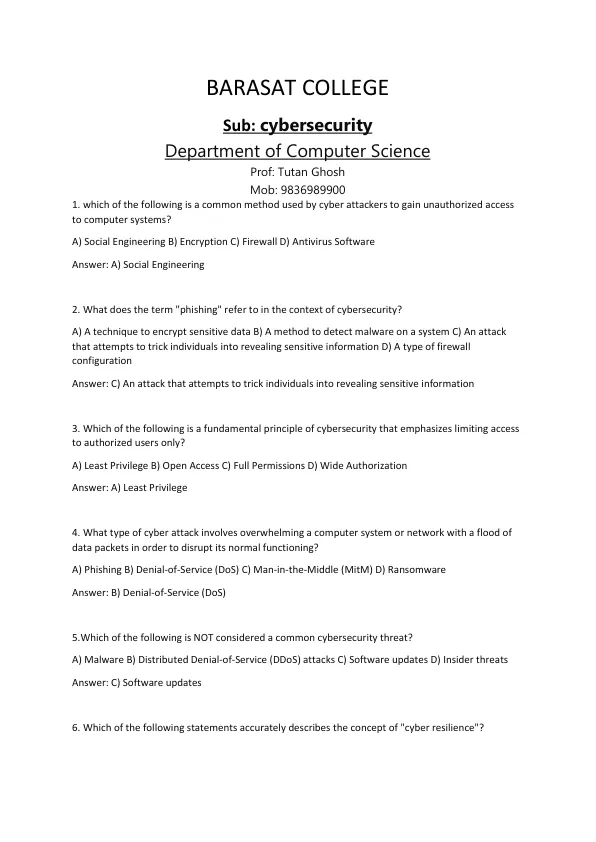

网络安全 - Barasat College