XiaoMi-AI文件搜索系统

World File Search System具有同态加密数据空间的统一防御

联合学习(FL)促进了客户在培训共享的机器学习模型的情况下合作,而无需公开各个私人数据。尽管如此,FL仍然容易受到效用和隐私攻击的影响,特别是逃避数据中毒和建模反演攻击,从而损害了系统的效率和数据隐私。现有的范围通常专门针对特定的单一攻击,缺乏普遍性和全面的防守者的观点。为了应对这些挑战,我们介绍了f ederpography d efense(FCD),这是一个统一的单框架,与辩护人的观点保持一致。FCD采用基于行的转座密码加密,并使用秘密钥匙来对抗逃避黑框数据中毒和模型反转攻击。FCD的症结在于将整个学习过程转移到加密的数据空间中,并使用由Kullback-Leibler(KL)差异引导的新型蒸馏损失。此措施比较了本地预审最终的教师模型对正常数据的预测以及本地学生模型对FCD加密形式相同数据的预测的概率分布。通过在此加密空间中工作,FCD消除了服务器上的解密需求,从而导致了计算复杂性。我们证明了FCD的实践可行性,并将其应用于对基准数据集(GTSRB,KBTS,CIFAR10和EMNIST)上的Evasion实用程序攻击。我们进一步扩展了FCD,以抵御CI-FAR100数据集中的Split FL中的模型反转攻击。与第二最佳方法相比,我们在各种攻击和FL设置中进行的实验表明了对效用逃避(影响> 30)和隐私攻击(MSE> 73)的实际可行性和巨大性。

通过加密分离降低秘密风险

现代软件依赖于操作的秘密 - API键,代币和凭证对于与Stripe,Twilio和AWS等服务互动的应用程序至关重要。这些秘密中的大多数存储在平台本地的秘密经理中,例如AWS Secrets Manager,Vercel环境变量和Heroku Config vars。这些系统通过集中秘密并无缝将其注入运行时环境来提供便利。但是,此集中化引入了重大风险。如果被违反,它们会暴露在其中存储的所有秘密,从而导致爆炸半径,可能会泄漏数千甚至数百万个秘密。同时,诸如.ENV文件之类的替代方案最小化爆炸半径,但缺乏防止未经授权访问所需的保障措施。开发人员在具有较大风险或复杂性较大的爆炸半径的较高风险或复杂性之间进行选择。需要的是基于混合密码学而不是信任的秘密系统,允许开发人员在而无需任何第三方保持安全的情况下对秘密进行加密。在本文中,我们使用库在运行时解密加密秘密文件的库为这些风险提出了解决方案,并用平台的Secrets Manager中分别存储了一个私钥。此方法包含漏洞的爆炸半径,同时保持.ENV文件的简单性。即使一个组件(无论是加密的文件或秘密经理)还是受到妥协的,秘密仍然安全。只有同时访问两者都可以暴露它们。

当代加密

摘要:在现代,密码学被认为是数学和计算机科学的分支,并且与信息安全密切相关。随着互联网的加速进度和数字通信的增加,对加密保护的更强大,更有效的方法的需求变得更加明显。随着计算能力的快速增加,破坏加密算法的潜力也会增加。现代密码学中的这一事实创造了对更强大,更先进的加密算法的需求。现代密码学的一个开发方向是量词后加密图,它可以承受量子计算机的攻击。除了对传统加密技术的潜在威胁外,还可以将人工智能工具与开发和实施加密算法的过程相结合。例如,高级机器学习算法可用于识别加密系统和算法中的潜在漏洞并提高其安全性。随着技术的不断发展,密码学领域正在开发新技术,以使其领先新的威胁。在本文中,探讨了现代密码学的当前成就,并解释了该领域的研究观点。

地下室:动态云的加密执行...

摘要 - 云计算中的主要关注点之一是如何使用密码学有效地管理数据访问控件。虽然具有挑战性,但加密方法是个人和企业都希望采用的一种有吸引力的解决方案。为了解决这个问题,本研究提出了一种称为CryptSecure的潜在解决方案。CryptSecure的主要目标是通过密码启用动态访问控制。为了撤销访问权限,按CryptSecure指示修改云中的加密数据。此技术涉及由文件和吊销代码组成的对称代码系统。发生撤销时,授权实体将新的吊销代码上传到云时,该文件会加上附加的安全层加密。这触发了加密代码系统中的相应调整。

加密创新委员会

CCI 是由加密行业领袖组成的联盟,其使命是传播加密的好处并展示其变革前景。CCI 成员包括一些在加密行业运营的全球领先公司和投资者,包括 Andreessen Horowitz、Block(前身为 Square)、Coinbase、Electric Capital、Fidelity Digital Assets、Gemini、Paradigm 和 Ribbit Capital。CCI 成员遍布加密生态系统,并拥有共同的目标,即鼓励负责任的全球加密监管,以释放经济潜力、改善生活、促进金融包容性、保护国家安全并打击非法活动。CCI 及其成员随时准备并愿意与金融稳定委员会成员合作实现这些目标,并确保这一代和下一代最具变革性的创新扎根于美国。

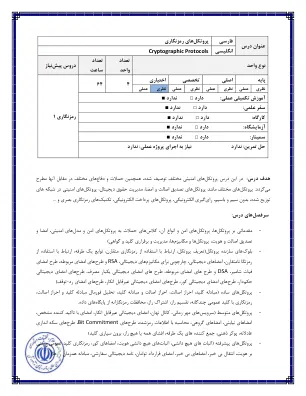

波斯协议加密标题加密...

1- Ramkumar,M.,2014年。对称加密协议。Springer。 2- B.Schneier,应用加密:C,Wiley,Wiley,中的协议,算法和源代码Springer。2- B.Schneier,应用加密:C,Wiley,Wiley,

CS8792加密和网络安全单位...

信息既受外部因素(例如黑客,计算机病毒,盗窃和内部)的危害 - 由于保护不当,缺乏备份副本或丢失包含未保护数据的闪存驱动器而导致数据丢失。对数据的不当保护可能会导致公司声誉丧失,客户的信任或财务损失。由于法院制度的数量,该问题尤其重要,因为个人数据的数量被处理和存储在法院及其独特的特征(句子,命令和原因,定罪,定罪陈述以及受害者或土地登记册的个人详细信息)。它们都构成必须保护的信息,以防止盗窃,损失或改变。在数据丢失的情况下,数据丢失可能会通过可能的外部压力对试验和司法独立性产生负面影响。

一种降低秘密风险的加密方法

现代软件依赖于操作的秘密 - API键,代币和凭证对于与Stripe,Twilio和AWS等服务互动的应用程序至关重要。这些秘密中的大多数存储在平台本地的秘密经理中,例如AWS Secrets Manager,Vercel环境变量和Heroku Config vars。这些系统通过集中秘密并无缝将其注入运行时环境来提供便利。但是,此集中化引入了重大风险。如果被违反,它们会暴露在其中存储的所有秘密,从而导致爆炸半径,可能会泄漏数千甚至数百万个秘密。同时,诸如.ENV文件之类的替代方案最小化爆炸半径,但缺乏防止未经授权访问所需的保障措施。开发人员在具有较大风险或复杂性较大的爆炸半径的较高风险或复杂性之间进行选择。需要的是基于混合密码学而不是信任的秘密系统,允许开发人员在而无需任何第三方保持安全的情况下对秘密进行加密。在本文中,我们使用库在运行时解密加密秘密文件的库为这些风险提出了解决方案,并用平台的Secrets Manager中分别存储了一个私钥。此方法包含漏洞的爆炸半径,同时保持.ENV文件的简单性。即使一个组件(无论是加密的文件或秘密经理)还是受到妥协的,秘密仍然安全。只有同时访问两者都可以暴露它们。

HUOBI – 2023 年加密全球趋势 - Metaverse Post

12.1 底部已现,熊市持续 ............................................................................................................. - 150 - 12.2 Web2 社交大佬纷纷涌向 SocialFi ............................................................................................. - 151 - 12.3 Rollup 距离繁荣仅一步之遥:技术突破更多,成本更低 ............................................................................................................. - 151 - 12.4 加速 ZK 网络:ZK 大规模采用的基础 ............................................................................................. - 152 - 12.5 多链网络助力 Dapp 链繁荣 ............................................................................................. - 154 - 12.6 扩容升级:存储板块蓄势待发 ............................................................................................. - 154 - 12.7 嵌入式监管:对链上活动监管更严格 ............................................................................................. - 156 - 12.8 越来越多的发展中国家正在采用加密货币作为支付或法定货币。 - 157 -