XiaoMi-AI文件搜索系统

World File Search System流图信号中的非参数社区变化点检测

摘要 — 检测网络结构时间序列数据的变化对于各种关键应用至关重要,例如检测针对在线服务提供商的拒绝服务攻击或监控能源和供水。本文旨在应对异常激活网络中未知节点组时的这一挑战。我们设计了一种在线变点检测算法,该算法充分利用图信号处理的最新进展来利用位于不规则支撑上的数据特性。它基于内核机制构建,以在线方式执行密度比估计。该算法具有可扩展性,因为它在空间分布于节点上以监控大规模动态网络。通过模拟数据说明了该算法的检测和定位性能。索引词 — 图信号处理、流图信号、非参数变点检测、图过滤。

C PKCS#11 的CipherTrust应用程序数据保护 Luna网络HSM 7设备管理指南 Luna网络HSM 7产品概述 Luna USB HSM 7产品概述 Luna网络HSM 7 HSM管理指南 Luna网络HSM 7 LUNACM命令参考

thales不保证该产品对所有可能的攻击具有抵抗力,并且不会在这方面产生和不承担任何责任。即使每种产品都符合设计日期之日起生效的当前安全标准,安全机制的阻力必然会根据安全状况在安全状态下进化,尤其是在新攻击的出现下。在任何情况下,都不应对任何第三方行动,尤其是对纳尔斯产品的系统或设备进行任何成功的攻击。Thales对安全,间接,附带或结果损害的安全性均不承担任何责任。进一步强调的是,特别鼓励使用使用该产品的人进行独立的测试和验证,尤其是在任何应用,错误,不正确或不安全的功能都可能导致对人员或财产的损害,拒绝服务或隐私权损失。

采用离散时间量子行走的量子直接通信协议

摘要 量子行走的独特特征,例如行走者可以处于位置空间的叠加中并与位置空间纠缠,提供了固有的优势,可以利用这些优势来设计高度安全的量子通信协议。这里,我们提出了两种量子直接通信协议,一种量子安全直接通信协议和一种使用周期离散时间量子行走的受控量子对话 (CQD) 协议。所提出的协议对于各种攻击(例如拦截重发攻击、拒绝服务攻击和中间人攻击)是无条件安全的。此外,与基于量子位的 LM05/DL04 协议相比,所提出的 CQD 协议被证明可以无条件地抵御不受信任的服务提供商,并且这两种协议都对拦截重发攻击更安全。

企业风险管理架构.pdf

现代银行使用机器人执行各种任务,以提升客户体验、提高销售转化率和增加收入机会。然而,这也使银行面临更大的虚拟攻击风险。根据 VMware Carbon Black 的 2020 年威胁形势报告,2020 年 2 月至 4 月期间,针对金融机构的攻击猛增了 238%。 再加上移动和网上银行的稳步增长,风险形势不断扩大,为各种攻击创造了机会,例如勒索软件活动、分布式拒绝服务 (DDoS) 攻击和商业电子邮件入侵 (BEC) 诈骗。虽然机器人可以在一定程度上降低此类风险,但组织必须更加认真地处理漏洞,尽量减少此类事件发生的可能性并保护客户利益。

常规报复和网络攻击

首先,确定网络攻击的来源通常很困难,这使得报复变得困难,甚至不可能。网络攻击通常是匿名的,难以追踪,并且可能在设置后很长时间才触发。此外,这些攻击通常不是由国家发起,而是由犯罪实体、黑客组织或其他非国家行为者发起,这些行为者有时(但并非总是)与国家有关联或由国家支持。如果不能直接及时地将网络攻击归咎于某个国家,那么公开报复的实际和政治窗口就会关闭。其次,也是最重要的一点,大多数网络攻击并不具有战略影响。大多数网络攻击要么是分布式拒绝服务 (DDOS) 攻击(旨在破坏、勒索或敲诈),要么是通过黑客和恶意软件相结合的方式收集信息。即使是归咎于某个国家的攻击通常也低于常规报复的门槛。

回顾 2022 年风能领域的网络事件并构建未来的网络弹性

大多是研究、观点文章或威胁指南,但只有一个真实的例子——2019 年 10 月对犹他州一家可再生能源公司发起的有限拒绝服务攻击。现在,搜索结果显示了过去一年内发生的几起影响大型风能公司(如 ENERCON、Nordex 和 Vestas)的事件。本文对其中四起事件进行了三个案例研究,以描述风能行业在实施网络弹性系统和实践方面存在的不足。从这些网络攻击中吸取的总体教训包括需要冗余的远程通信路径来监视和控制,第三方公司普遍可以访问风电场控制系统以及由此导致的攻击面增加,以及风能行业遭受大规模网络攻击的风险,这将大大增加响应和恢复的复杂性。

入侵宇宙:针对太空领域的网络行动乌克兰战争案例研究

2022 年 2 月 24 日,在俄罗斯入侵乌克兰的几个小时前,俄罗斯军事情报局 (GRU) 对 ViaSat 的 KA-SAT 卫星网络发动了破坏性网络攻击。具体来说,GRU 的目标是欧洲数千台 ViaSat 的 SurfBeam 2 调制解调器,乌克兰武装部队依靠这些调制解调器进行互联网卫星通信。首先,GRU 对调制解调器进行了分布式拒绝服务 (DDoS) 攻击,然后利用了配置错误的虚拟专用网络 (VPN) 应用程序中的漏洞。该漏洞使 GRU 能够远程访问 KA-SAT 管理段,并允许它同时对大量 SurfBeam 2 调制解调器执行管理命令。GRU 利用此功能部署了擦除器恶意软件(称为 AcidRain)来覆盖数千台 SurfBeam 2 调制解调器的内存,从而使它们无法使用。

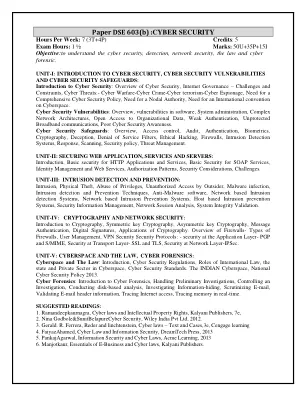

纸DSE 603(b):网络安全

单元1:网络安全介绍,网络安全漏洞和网络安全保障措施:网络安全介绍:网络安全概述,互联网治理 - 挑战和约束,网络威胁,网络威胁: - 网络战争 - 战争犯罪犯罪 - 犯罪 - 犯罪恐怖主义恐怖主义恐怖分子,需要一项综合的网络安全政策,需要国际判决,需要一项nodal nodal,需要一项noda。网络安全漏洞:概述,软件中的漏洞,系统管理,复杂的网络体系结构,对组织数据的开放访问,弱身份验证,未受保护的宽带通信,网络安全意识差。网络安全保障措施:概述,访问控制,审计,身份验证,生物识别技术,密码学,欺骗,拒绝服务过滤器,道德黑客攻击,防火墙,入侵检测系统,响应系统,扫描,扫描,安全政策,安全政策,威胁管理。

纸DSE 603(b):网络安全

单元1:网络安全介绍,网络安全漏洞和网络安全保障措施:网络安全介绍:网络安全概述,互联网治理 - 挑战和约束,网络威胁,网络威胁: - 网络战争 - 战争犯罪犯罪 - 犯罪 - 犯罪恐怖主义恐怖主义恐怖分子,需要一项综合的网络安全政策,需要国际判决,需要一项nodal nodal,需要一项noda。网络安全漏洞:概述,软件中的漏洞,系统管理,复杂的网络体系结构,对组织数据的开放访问,弱身份验证,未受保护的宽带通信,网络安全意识差。网络安全保障措施:概述,访问控制,审计,身份验证,生物识别技术,密码学,欺骗,拒绝服务过滤器,道德黑客攻击,防火墙,入侵检测系统,响应系统,扫描,扫描,安全政策,安全政策,威胁管理。