XiaoMi-AI文件搜索系统

World File Search System网络安全和数据安全在数字时代的作用...

信息和技术资产的重要性日益增加 公共和私营企业正在积累大量且不断增长的信息资产,因为个人也在越来越多地创建、收集、共享和使用数据。 11 企业和个人越来越依赖信息和技术资产来提供或采购商品、服务和信息。12 企业 13 和个人 14 也正以越来越快的速度将其信息委托给其他企业或个人。无论是在高收入国家还是发展中国家,个人都在拥抱数字技术。15 发展中国家拥有家用电脑的家庭比例从 2005 年的 15.6% 增长到 2019 年的 36.1%,16 而 2005 年至 2020 年间,全球每 100 人手机用户数增长了三倍,中低收入国家增长了四倍。17 此外,2020 年,全球注册的移动货币账户数量增长了 12.7%,达到 12.1 亿个账户,是预测增长率的两倍。18

医疗保健中的AI驱动数据安全

摘要 - 古老的整体医疗体系阿育吠陀,将个人分类为基于Tri-Dosha理论的不同类型的类型,包括Vata,Pitta和Kapha Doshas。传统的评估方法涉及与阿育吠陀从业人员进行复杂的磋商,从而在可及性和效率方面提出了挑战。prakriti聊天机器人介绍了一个用户友好的聊天机器人,该聊天机器人与个人参与结构化问卷,利用人工智能算法进行实时DOSHIC评估。聊天机器人与阿育吠陀原则保持一致,以提供针对个人独特的Prakruti量身定制的个性化饮食和生活方式建议。教育成分增强了用户对阿育吠陀的理解,从而促进了古代智慧与当代健康实践之间的联系。Prakriti Chatbot不仅解决了传统的Prakruti评估中的挑战,而且还将阿育吠陀知识民主化,使其在全球范围内易于访问。聊天机器人的成就在于其准确性,用户参与度和教育影响,为个性化的阿育吠陀见解铺平了道路。

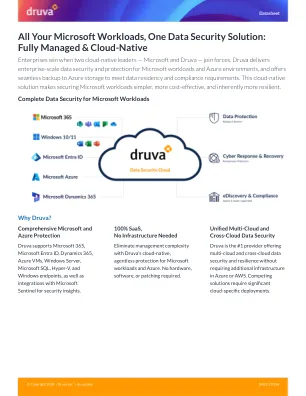

您的所有Microsoft工作负载,一个数据安全解决方案

druvaistheIndustry'sleadingsaasplatforffordfordataSecurity和Theonlyvendor,以确保由1000万美元保证支持的最常见数据风险进行数据保护。Druva的备份和恢复的创新方法已通过数以千计的数据被保护,保护和利用,并通过数以千计的数据改变了Enterprises.thedruvadatasecurityCloudeliminateStheneedForCostlyHardware,软件和服务通过简单的,AndagileCloud-NativearchItecturethat deliversaunMatchedSecurity,ableabilitoysage andscale andscale.visit andscale.visit druva.com和fackeriat druva.com和faceplolluson linkedin,twitter,twitter和facebook。

现代的数据安全,隐私和密码学摘要

本综述章节对数据安全的各个方面进行了深入的探索,从基本原理到高级技术。它阐明了维持机密性,完整性和数据可用性的重要性,并列出了可以采用可用于实现强大数据安全的技术和方法的全面概述。在当今的数字时代,确保数据的安全性和保护已变得至关重要。本研究章节探讨了与数据安全有关的各种主题,包括机密性,完整性和可用性。它还深入研究了区块链技术,零怀念架构,安全的编码实践,法律和道德考虑,同型加密,安全的多方计算,哈希功能和数字签名,安全通信协议,安全的通信协议,加密货币和加密货币和区块链安全以及对侧面分析的技术,以及对侧层攻击的技术。机密性,包括加密和访问控制机制。区块链技术已成为增强数据安全性的开创性解决方案。零信任体系结构通过采用整体和动态的数据保护来挑战传统的安全模型。安全的编码实践和DevSecops在开发安全的软件应用程序中起着至关重要的作用。本章研究了整个软件开发生命周期中的安全措施的重要性。法律和道德它强调采用安全编码实践以及实施DevSecops方法,以构建弹性和安全的软件系统。

公共密钥密码学 - 数据安全-MSI

▶每个用户生成一对开关,用于消息传递和解密消息。▶每个用户将两个键之一放在松树注册或其他可访问的文件中。这是松钥匙。保存的保存是私人的。用户可能具有其他用途的Pi -pi-掺杂剂的钥匙。▶如果鲍勃想向爱丽丝发送私人消息,他会使用爱丽丝的欺骗钥匙来理解该消息。▶当爱丽丝收到信息时,她使用私钥破译了她。

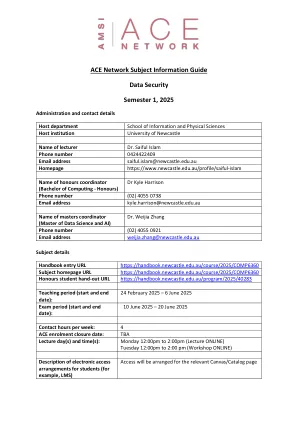

ACE网络主题信息指南数据安全...

在AQF 8级知识上学习成果描述符K1:一个或多个学科中的基本原理和概念的一致和高级知识K2:研究原理和方法的知识技能S1:认知能力S1:分析,分析,分析,合并和合成以确定和合成的知识,以确定和综合知识的知识,以了解知识和概念的知识,以宣传和构想的知识,以了解A A 2:Copportion s2:Coppation s2:Cockitiate s2:copportiational s2:在某些领域的理解S3:在发展新的理解中行使批判性思维和判断的认知能力S4:在研究项目中设计和使用的技术技能S5:沟通技巧:向各种知识和技能的知识和思想提出知识和思想的清晰而连贯的知识和思想的应用A1:在专业实践和奖学金A2中的责任和技能中的其他责任和判断力,以适应各种知识和技能,以适应各种责任和责任,以使其在各种责任和技能中进行责任和责任,并在多元化的情况下进行责任和责任:A2:3:参数A4:计划和执行项目工作和/或具有独立性的研究和奖学金

使用同态加密技术增强云数据安全

Purbanchal大学科学技术学院(PUSAT)副教授,尼泊尔比拉特纳加尔摘要,因为云计算完全改变了公司存储和处理数据的方式,数据安全性变得越来越重要。当我们在云中使用标准加密方法(与此设置的唯一限制都无法正常工作时,我们通常会出现数据泄露和更多脆弱性点。同构加密(HE),它使我们可以在不显示数据本身的情况下对加密数据进行计算,这是一个改变游戏规则的选项。本文讨论了同态加密的操作及其增强云安全性,数据保护和信任的潜力。由于云数据安全性有限,有几种趋势可能会在将来增强同构加密的安全性。现实生活中的案例研究和应用在本文中用于展示和讨论这种尖端的加密方法如何在现实世界中起作用。云数据安全的未来将受到异态加密的显着影响。

中小企业的综合数据安全和合规框架

中小型企业(SME)越来越依赖云平台来支持关键业务运营,从而使有效的灾难恢复(DR)策略(DR)策略确保了业务连续性。本评论提出了一个针对中小型企业量身定制的强大灾难恢复框架,旨在在系统故障,网络攻击或自然灾害的情况下最大程度地减少停机时间和数据丢失。框架集成了高级云技术,以创建一种具有成本效益的可扩展解决方案,该解决方案与中小企业的资源约束相一致,同时提供企业级的弹性。灾难恢复框架的关键组件包括基于云的数据复制,自动备份解决方案和地理冗余存储,以确保数据连续可用且可恢复。此模型采用实时数据同步和增量备份来最大程度地减少恢复点目标(RPO),从而确保在意外中断期间不会丢失关键数据。此外,该框架利用自动故障转移机制实现较低的恢复时间目标(RTO),使企业可以在中断后快速恢复操作。云编排工具(例如AWS弹性灾难恢复或Azure站点恢复)用于自动化灾难恢复过程,减少手动干预并提高恢复速度。该框架还使用模拟工具来定期测试灾难恢复计划,以识别弱点并优化响应时间。对于中小型企业,成本效益和易于管理至关重要。该框架强调了云资源的付费模型,允许企业随着灾难恢复解决方案的发展而扩展其不产生过度前期成本的增长。通过提供持续的监视和主动威胁检测,该灾难恢复框架可确保中小企业可以在云平台上保持不间断的业务运营,从而增强弹性并减轻与数据损失和系统停机时间相关的财务和运营风险。

适用于网络恢复的可信数据安全解决方案

化妆品公司雅诗兰黛 (Estée Lauder) 旗下拥有超过 25 个美妆品牌,业务遍及 150 个国家。其 IT 部门为全球超过 48,000 名员工提供支持,并保护着数 PB 的数据。雅诗兰黛面临的最大挑战之一是应对不断变化的数据以及不同平台和不同操作系统,尤其是在引入和收购新品牌时。目前,雅诗兰黛致力于将 Rubrik 标准化,使其成为跨地点、所有 SLA 用例的统一企业数据安全架构,并提升备份性能和恢复时间。此外,雅诗兰黛在敏感数据方面存在一些盲点,经常在本不该出现的文件中发现 PCI 信息。团队利用 Rubrik 的数据安全态势引擎,在不影响生产的情况下,发现、分类并报告包含敏感数据的文件位置。这有助于他们采取措施删除和修复敏感数据,保护客户和公司免受信息泄露的影响。

生成式人工智能时代下的学生数据安全

近年来,教育技术在学校的运用日益普遍。根据 Instructure 的《教育技术 40 强》报告,全国学校使用了 2500 多种教育技术应用。伴随着这一趋势,人工智能 (AI) 工具在课堂上的使用也迅速增加。Reach Capital 发现至少有 280 种教育技术工具将生成式人工智能融入其应用中。这些人工智能教育技术平台严重依赖从用户(包括学生和教师)收集的数据来提供个性化的学习体验和见解。这些数据可能包括有关学生的敏感信息,例如学业成绩、行为模式和个人偏好。这些数据的积累可能会使学生面临潜在风险,包括未经授权的访问、数据泄露和个人信息滥用。目前,我们已经看到全国各学区发生了 1600 多起数据泄露事件,而且随着人工智能的发展,这一数字还会继续增加。英国国家网络安全中心警告称,“人工智能 (AI) 几乎肯定会在未来两年内增加网络攻击的数量和影响”。在课堂上使用人工智能工具有明显的优势,但如果我们不小心,数据风险也可能会增加。Gen AI EdTech 工具可能会加剧一些问题:学校数据泄露率更高