XiaoMi-AI文件搜索系统

World File Search System利用脑成像和人工智能诊断精神障碍并为新疗法铺平道路

MBR基地 “光”给药研究基地 教育愿景研究中心 广岛大学为拯救下一代而创造“绿色革命”的植物研究基地 智能生物传感融合研究基地 日本食品和发酵食品创新研发基地 - 日本食品功能性开发中心 - 可立即应对紧急放射线照射的再生医疗研究基地

实施束旁管状入路切除功能区脑肿瘤的标准化策略

1 克拉健康科学大学基金会 (FUCS)、圣何塞大学婴儿医院神经外科。 19 #8A-32,波哥大 111221,哥伦比亚 2 卡尼扎罗医院创伤与伽玛刀中心神经外科系,95126 卡塔尼亚,意大利 3 辛辛那提大学医学院神经外科系,俄亥俄州辛辛那提 45220,美国 4 REM Radioterapia srl 放射肿瘤学系,95029 Vaigrande,意大利 5 瓦尔帕莱索大学医学院圣费利佩校区,瓦尔帕莱索 2170000,智利 6 帕拉塞尔苏斯私立医科大学 Christian-Doppler-Klinik 神经外科系,5020 萨尔茨堡,奥地利 7 帕迪拉医院神经外科系,图库姆 t4000,阿根廷 8 圣费尔南多医院神经外科系,布宜诺斯艾利斯B1646,阿根廷 * 通讯地址:umana.nch@gmail.com

人类青春期大脑相似性的发展对于旁皮与新皮层区域有所不同

。cc-by 4.0未经同行评审获得的未获得的国际许可证是作者/筹款人,他已授予Biorxiv的许可证,以永久显示预印本。它是此预印本的版权持有人(该版本发布于2023年7月18日。; https://doi.org/10.1101/2022.05.05.05.02.490309 doi:biorxiv Preprint

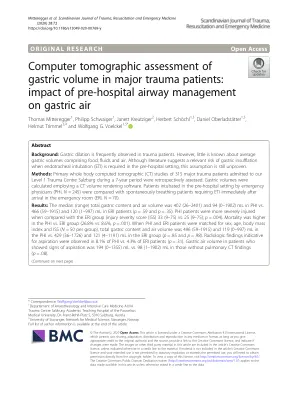

院前气道管理对胃气的影响

结果:PHI 患者胃内容物和气体总量的中位数(范围)分别为 402(26 – 2401)和 94(0 – 1902)毫升,而 ERI 患者胃内容物和气体总量的中位数(范围)分别为 466(59 – 1915)和 120(1 – 997)毫升(p = 0.59 和 p = 0.35)。与 ERI 组相比,PHI 患者的损伤更严重(损伤严重程度评分 (ISS) 33(9 – 75)vs. 25(9 – 75);p = 0.004)。PHI 组的死亡率高于 ERI 组(26.8% vs. 8.6%,p = 0.001)。当 PHI 和 ERI 患者的性别、年龄、体重指数和 ISS 匹配时(每组 N = 50),PHI 组的总胃内容物和气体量分别为 496 (59 – 1915) 和 119 (0 – 997) mL,而 ERI 组分别为 429 (36 – 1726) 和 121 (4 – 1191) mL(p = 0.85 和 p = 0.98)。8.1% 的 PHI 患者和 4.3% 的 ERI 患者出现了提示吸入的放射学发现(p = 0.31)。有吸入迹象的患者胃气体量为 194 (0 – 1355) mL,而无肺部 CT 发现的患者胃气体量为 98 (1 – 1902) mL(p = 0.08)。

什么是PFA? 纳戈亚城地区的新干线铁路噪音...

- 所提供的个人信息仅用于我们中心的信息和通信。 未经该人的同意,除上述目的以外的任何目的都不会使用或提供给第三方。 ・请注意,作为我们中心公共关系活动的一部分,我们可以使用当天拍摄的照片和视频。

论文内容的摘要

铁路信号需要高安全性,因此多年来,具有经过验证的轨道的轨道电路已被用作故障安全的火车检测设备。尽管已经证明了轨道电路已有很多年了,但它们具有高能量消耗,并且需要大量电缆来控制多个信号信号,并且存在一些问题,例如需要铺设大量电缆,这需要大量时间来调查故障的原因并恢复电路。此外,近年来,无线火车控制系统已经出现,并且存在出轨电路的趋势,但是由于成本问题,中小型铁路运营商没有采用它们。因此,为了改善这些问题,我们已经将新的单生波轨道电路(SW-TC)作为新的轨道电路设备进行了研究和开发。本文描述了孤立波轨道电路的研发结果。这项研究清楚地表明,现有轨道电路的问题可以得到改善,并且还可以配备各种功能,这些功能在现有的轨道电路中找不到,该功能的优势是将其引入铁路运营商,并且是一个易于管理的廉价系统。

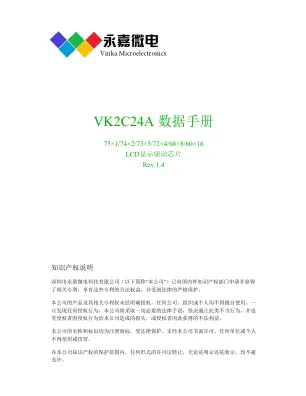

VK2C24A 数据手册

VK2C24 Original :( 0 , 0 ); Chip Size X=2000um ; Y=2300um ;此面积不包含切割道 , 划片道尺寸 60um*60um , Die Size X=2060um ; Y=2360um ;衬底电位 : GND

安全物理设计 - 密码学 ePrint 存档 - IACR

摘要 — 集成电路容易遭受多种攻击,包括信息泄露、旁道攻击、故障注入、恶意更改、逆向工程和盗版。大多数此类攻击都利用了单元和互连的物理布局和布线。已经提出了几种措施来处理高级功能设计和逻辑综合的安全问题。但是,为了确保端到端的可信 IC 设计流程,必须在物理设计流程中进行安全签核。本文提出了一种安全的物理设计路线图,以实现端到端的可信 IC 设计流程。本文还讨论了利用 AI/ML 在布局级别建立安全性。本文还讨论了获得安全物理设计的主要研究挑战。

使用自动化简单 SCA 打破开源完全平衡椭圆曲线设计

椭圆曲线密码 (ECC) 的主要运算是将椭圆曲线 (EC) 点 P 与长二进制标量 k 相乘,记为 kP 。攻击者的目标是获取标量 k(进一步记为密钥 k )。这通常可以通过分析测量的功率或 kP 执行的电磁痕迹或其他旁道效应来实现。蒙哥马利阶梯算法是实现 kP 计算最常用的算法。文献中报道,该算法可以抵抗简单的旁道分析 (SCA) 攻击,因为它是一种平衡算法,即,标量 k 的每个位值的处理都按照相同的运算序列完成,即一个 EC 点加法和一个 EC 点加倍。但是,蒙哥马利阶梯算法中寄存器的使用取决于密钥,因此容易受到垂直数据位和水平地址位攻击。已知的对策之一是随机化算法主循环每次迭代的 EC 点操作(加法和加倍)的顺序。只有当计算 EC 点加法的域操作顺序与计算 EC 点加倍的域操作顺序相同时,随机化才有意义,例如,如果应用了统一的 EC 点加法公式。[4] 报告了一种完全平衡的 ASIC 协处理器,该协处理器在 Weierstrass 椭圆曲线上实现了完整的加法公式。该设计是开源的,VHDL 代码可在 GitHub 存储库 [3] 中找到。我们为 IHP 250 nm 单元库合成了这个开源设计,并使用 EC secp256k1 的基点作为与原始测试台相对应的输入点 P 来模拟 kP 执行的功率轨迹。我们尝试了不同长度的标量 k。我们模拟了约 20 位以及约 200 位密钥的功率轨迹,并执行了