XiaoMi-AI文件搜索系统

World File Search SystemCMT2310A RF参数配置指南

1.1 Basic Parameter Configuration ................................................................................................. 3 1.2 OOK Demodulation Configuration .............................................................................................. 4 1.3 FSK Demodulation Configuration ............................................................................................... 5 1.4 CDR Parameters and CDR Mode ................................................................................................. 6 1.5 Register Classification and Usage in the Tx Bank ................................................................ 10 2.Revise History ..................................................................................................................................... 12 3.Contacts ............................................................................................................................................... 12

配置开放联盟规范合规性

表2-1的表列表。Parameters, Components, and Values....................................................................................................................... 7 Table 3-1.Master Mode Configuration......................................................................................................................................... 9 Table 3-2.Slave Mode Configuration......................................................................................................................................... 11 Table 4-1.Programming PMA Test Modes................................................................................................................................ 12 Table 6-1.SQI Values for Register Bits 0x871[3:1].................................................................................................................... 14 Table 7-1.TDR Run Procedure................................................................................................................................................. 15 Trademarks All trademarks are the property of their respective owners.

服务供应链管理的配置结构

摘要供应链管理中的研究人员,学者和从业人员仍更多地关注制造业或传统供应链管理的研究,而不是由于行业复杂性的性质而不是服务供应链管理的观点。因此,对服务供应链的研究不成熟,并且仍然存在一些缺乏服务供应链管理的缺陷。这项研究的主要目的是通过应用泰国东北部射击场运动中心的案例研究来确定服务供应链管理的配置结构。在文献审查部分中提出了服务供应链的定义和概念。主要数据主要是通过半结构化访谈收集的,并从学术期刊和数据库中系统地审查辅助数据。通过探索服务供应链的配置结构,说明了概念框架,以确定在特定案例研究中考虑服务供应链的性质的关系。最后,讨论了结论部分。

配置RAID集(B660系列)

步骤2:输入操作系统后,请确保您的Internet连接正常工作。方法1:将主板驱动器盘插入光学驱动器中。在Xpress安装屏幕上,选择Intel®快速存储技术驱动程序以安装并按照屏幕上的说明完成安装。方法2:启动Gigabyte应用中心。在“未安装\新驱动程序”屏幕上,选择Intel®快速存储技术驱动程序要安装。按照屏幕上的说明继续进行。完成后,重新启动系统。

电池储能功率配置方案...

随着互联电网中可再生能源渗透率(REP)水平的提高,并网常规同步发电机占比不断降低,导致系统惯性下降,系统惯性不足给系统频率稳定性带来挑战。电池储能系统(BESS)作为优质的调频资源,在高REP水平下对维持系统频率稳定发挥着重要作用。为在系统调频中配置合适的BESS功率,本文提出了一种考虑REP约束的BESS功率配置方案(PCS)。具体而言,PCS中包含了在系统频率稳定的前提下获取互联电网REP边界的过程,并在分析BESS对REP边界影响的基础上进一步确定BESS的最优功率配置。此外,在 MATLAB/Simulink 中建立了澳大利亚五区互联电网的仿真模型,并对所提出的 REP 约束 PCS 进行了验证和分析。最后,结果显示,PCS 可以充分利用 BESS 在频率调节方面的优势,并满足特定 REP 水平下频率稳定性的系统要求。

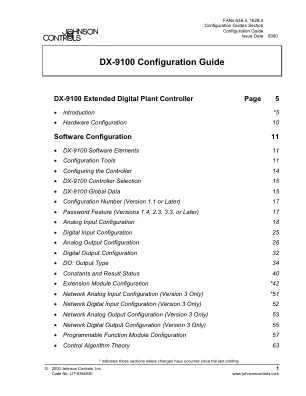

DX-9100 配置指南 - 产品文档

在独立配置中,DX-9100 控制器具有硬件和软件灵活性,可适应其目标应用中的各种控制过程。除了出色的控制灵活性之外,控制器还可以通过与扩展总线上的 I/O 扩展模块通信来扩展其输入和输出点功能,并通过其内置的发光显示器 (LED) 为所有连接点提供监控和控制。版本 1 和 2 可以在 N2 总线以及 System 91 总线* 上进行通信,为整个 BAS 网络或 N30 系统或 Companion/Facilitator 系统提供点控制。版本 3 控制器使用 Metasys 控制模块(欧洲的 NCM311 或 NCM361,其他地方的 NCM300 或 NCM350)的 L ON W ORKS (Echelon®) N2 总线代替 N2 总线。

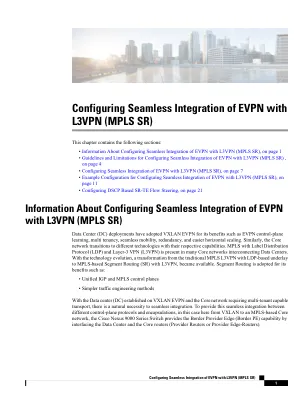

与L3VPN配置EVPN的无缝集成(...

在上图中,描绘了运行VXLAN EVPN的单个数据中心织物。数据中心中存在的VRFS(VRF_A,VRF_B)需要在基于WAN/CORE的基于MPLS的段路由(MPLS-SR)上扩展。数据中心织物边界开关充当边框提供商边缘(边框PE1,边界PE2)与MPLS-SR与L3VPN(VPNV4/VPNV6)互连VXLAN BGP EVPN。使用IPv4标记的unicast以及VPNV4/VPNV6地址 - 家庭(AF),BPE通过EBGP与提供商路由器(P-Router)互连。P-Router作为提到的AF的BGP路由 - 反射器,并通过IBGP将必要的路由传递到MPLS-SR提供商边缘(PE3,PE4)。超过BGP作为控制平面的使用,在同一自主系统(AS)中的MPLS-SR节点之间使用IGP(OSPF或ISIS)进行标签分布。从上图(PE3,PE4)中所示的PE中,可以使用AS Inter-As选项A将数据中心或核心网络VRF扩展到另一个外部网络。即使此图仅显示一个数据中心,MPLS-SR网络也可以用于互连多个数据中心织物。

BIOS安全性和可管理性 - BIOS配置

现代PC中的“ BIOS”仍然是固件和软件堆栈中最误解的组件之一。简单地说,它是PC堆栈的最低级别,可确保在将设备传递到操作系统之前成功“启动”设备。因为它既被误解又没有被欣赏,因此在谈论网络安全时并不总是会讨论BIOS。但是,当今世界的现实是,攻击将针对机会存在的任何地方。和BIOS肯定会受到攻击。Futurum Group进行的最近2023年对全球IT决策者(ITDMS)的调查显示,有69%的组织报告了硬件或固件级别攻击。自从他们先前的研究前3年就上升了1.5倍。因此,尽管关于网络攻击高可见性的讨论通常不会提及BIOS,安全性和IT团队知道,如果无法正确管理,它可能是攻击的脆弱目标。恶意软件拥有BIOS时,它将拥有PC并访问网络。并且由于可以很隐秘地进行,因此可能在相当长的时间内没有注意到BIOS攻击,因为它不像其他目标那样可见。

dell命令|安全BIOS配置

设置密码确实提供了附加的安全层,但由于几个原因,它们仍然可能是一个挑战。基于文本的密码可能容易受到蛮力攻击。BIOS密码存储,这意味着它们可以被其他人拦截。,它们可能很乏味,因为它可能会浪费IT管理员的时间来管理BIOS密码的车队。如果设置密码,结果通常会导致弱,重复的密码设置。IT管理员如何有效地降低车队的BIOS安全性风险?