XiaoMi-AI文件搜索系统

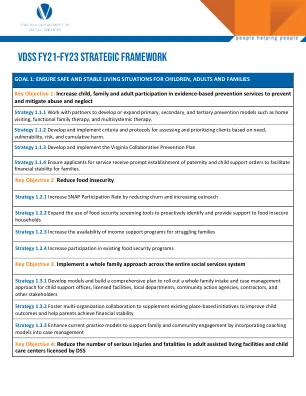

World File Search SystemVDSS FY21-FY23战略框架

策略2.2.2创建采购流程,以最大程度地向承包商和受赠人提出奖励,这些奖励将爱丽丝门槛应用于其员工薪酬结构,以确保其员工赚取生活工资并维护数据以确定其他适当的未来策略

Quantum加密后的数学基础

在1976年,W。Dioure和M. E. Hellman [12]设定了公共密钥密码学的定义和原则。两年后,RSA公共密钥密码系统由R. L. Rivest,A。Shamir和L. Adleman [34]发明。这些事件不仅在秘密通信中开设了一个新时代,而且标志着数学密码学的诞生1。从那时起,已经连续发现了其他几个数学加密系统,包括Elgamal Cryptosystem,椭圆曲线加密系统,Ajtai-Dwork加密系统,GGH加密系统,NTRU密码系统和LWE CRYP-TOSOSYSTEM和LWE CRYP-TOSOSYSTEM。在过去的半个世纪中,数学密码学(公共密钥密码学)在计算机和互联网的现代技术中发挥了至关重要的作用。同时,它已发展为数学和密码学之间的积极跨学科研究(见[18,20])。在Di-e-Hellman 2之前,任何秘密通信的分解过程和解密过程都使用了相同的秘密密钥。这种密码称为对称密码。假设鲍勃想向爱丽丝传达秘密信息,他们必须分享一个秘密钥匙k。鲍勃首先将密钥k的消息m拼凑到密文C上,然后通过某个频道将其发送到爱丽丝。当爱丽丝收到密文C时,她使用秘密键K将其解开并重新构成M。在此过程中,如果通信渠道不安全,则他们的对手前夕不仅可以拦截Ciphertext C,还可以拦截秘密密钥K,然后重建其秘密消息m。

Alice&Bob关闭了由未来法国冠军(FFC)领导的1亿欧元的B系列B

关于Alice&Bob Alice&Bob是一家位于巴黎和波士顿的量子计算公司,其目标是创建第一台通用通用,容忍故障的量子计算机。成立于2020年,爱丽丝与鲍勃(Alice&Bob)已经筹集了1.3亿欧元的资金,雇用了110多名员工,并展示了超过Google或IBM等技术巨头的实验结果。Alice&Bob专门研究Cat Qubits,这是该公司创始人开发的开创性技术,后来由亚马逊采用。,爱丽丝和鲍勃(Alice&Bob)展示了其猫建筑的力量,最近显示,与竞争方法相比,它可以将构建有用的大规模量子计算机的硬件要求降低200倍。Alice&Bob Cat Qubit可供任何人通过云访问测试。在LinkedIn,X或YouTube上关注Alice&Bob,访问他们的网站www.alice-bob.com,或在Slack上加入猫树以了解更多信息。

用于高能物理实验的硅微通道框架

微通道冷却具有出色的传热特性和最佳整合特性。微通道冷却系统通常由许多微米大小的平行通道组成,冷却液通过。这项技术在过去十年中为电子设备的热管理提出了相当大的影响[1]。从近年来微型制动技术的令人难以置信的进步中受益,微通道冷却板可以制造出来,以非常薄且光线底物的微观平行通道。由于这些原因,在高能量物理实验中的粒子探测器的热管理中,微通道冷却已开始考虑[2]。在高能物理实验中,微通道冷却的首次应用是在Na62实验[3]的GigAtracker(GTK)中进行的,其中硅微通道冷却板用于消除60×40 mm 2 GTK模块的电子设备在局部耗散的热量,同时维持40 mm 2 GTK模块,同时在5下进行了0 cy [4] Sensor Dever in Sensor Dever in Sensor Devers [4]。这项技术后来被用于大型强子对撞机美容实验(LHCB)顶点定位器(VELO)升级[6]。也已对爱丽丝内部跟踪系统(ITS)[7,8]的LS2升级进行了广泛的研究。在这项研究中,我们描述了微通道原型的制造过程和压力测试。对爱丽丝的物质预算贡献和高温均匀性的严格要求[9]需要一项深入的研究,而爱丽丝的社区与CERN,Suranaree Technology(SUT),Thai Microelectronics Center(TMEC)(TMEC)和EpletechniquiquefédéraleDeLausanne(Epfl deSanne(Epfl)进行了密切合作。

基于身份的加密来自Weil配对

在1984年,Shamir [27]要求采用公共密钥加密方案,其中公钥可以是任意的字符串。In such a scheme there are four algorithms: (1) setup generates global system parameters and a master-key , (2) extract uses the master-key to generate the private key corresponding to an arbitrary public key string ID ∈{ 0 , 1 } ∗ , (3) encrypt encrypts messages using the public key ID , and (4) decrypt decrypts messages using the corresponding private key.Shamir基于身份的加密的最初动机是简化电子邮件系统中的认证管理。当爱丽丝通过bob@hotmail.com向鲍勃发送邮件时,她只是使用公共钥匙字符串“ bob@hotmail.com”对她的消息进行加密。爱丽丝无需获得鲍勃的公钥限制。当鲍勃收到加密的邮件时,他会联系第三方,我们将其称为私钥生成器(PKG)。鲍勃以同样的方式将自己身份验证到PKG上,他将自己身份验证到CA并从PKG中获得了私钥。鲍勃可以阅读他的电子邮件。请注意,与现有的安全电子邮件基础架构不同,即使鲍勃尚未设置其公共密钥证书,爱丽丝也可以向鲍勃发送加密邮件。还要注意,密钥托管是基于身份的电子邮件系统固有的:PKG知道鲍勃的私钥。我们在下一节中讨论了关键撤销以及IBE计划的几个新应用程序。自1984年提出了该问题以来,已经提出了有关IBE计划的几个建议(例如[7,29,28,21])。但是,这些都不是完全令人满意的。某些解决方案要求用户不勾结。其他解决方案要求PKG为每个私钥生成请求花费很长时间。一些解决方案

final ----- alice-strategies.pdf-ct.gov

爱丽丝培训®授权个人在面对暴力时使用积极主动的,基于期权的反应策略参加自己的生存。该计划旨在确保任何人都可以采用年轻,老年,男性或女性的策略。个人不必是警察或受军事训练的人来生存一次暴力关键事件。

从非结构化嘈杂频道的字符串承诺

承诺是密码学中的一个基本概念,它是可变密码应用的关键组成部分,例如硬币翻转[BLU83,DM13],零知识证明[BCC88,GMW91],以及安全的多部分计算[CDN20,BOCG + 06,BOCG + 06,DNS10,GMW19]。此加密原始原始版本允许政党Alice,以一种将其隐藏在另一方隐藏的值的方式对特定值(通常是一点或位字符串)提交,直到爱丽丝选择揭示承诺价值的后面。承诺的两个关键属性是隐藏和结合属性。(1)隐藏属性确保鲍勃在提交阶段中对所承诺的价值一无所知。(2)具有约束力的财产确保,一旦建立了承诺,爱丽丝就无法改变她打算披露的价值。对承诺的常见类比涉及爱丽丝将消息锁定在容器中并将其发送给鲍勃。在此阶段,鲍勃仍然不知道消息的实际内容。稍后,根据爱丽丝(Alice)提供相应的密钥,Bob可以解锁容器并验证承诺的值。对承诺的研究追溯到Blum的基础工作[BLU83],在该工作中,承诺用于实施硬币翻转,并在假设方形很难的假设下被证明是安全的。的确,在经典的设置中,可以在统一的对手的假设下实现承诺。然而,在没有这样的问题的情况下,即使允许进行量子计算和通信,如果没有其他资源,承诺就变得不可能[LC97,May97,LC98]。此外,在某些交通约束下也可以承诺,例如,特殊相对论[KEN99,CK12,KTHW13]施加的承诺(另请参见[LKB + 13,LKB + 15]以实施此类协议)。甚至不可能将字符串承诺用作用于更长字符串[WTHR11]的资源。研究探讨了如何将通信渠道中的固有噪声(独立于广告影响)用作启用加密任务的资源。Wyner的窃听通道模型[WYN75]及其概括[CK78]利用两个通道之间的嘈杂差距在存在窃听器的情况下实现安全通信。更多的著作表明,嘈杂的通道可以支持各种两方密码协议,包括字符串提交[CRé97,WNI03,CMW05,HW22,HW22,HW23]和忘记转移[CMW05,IKO + 11,DN17]。在更现实的情况下,对手可能对渠道有部分控制,可能会影响

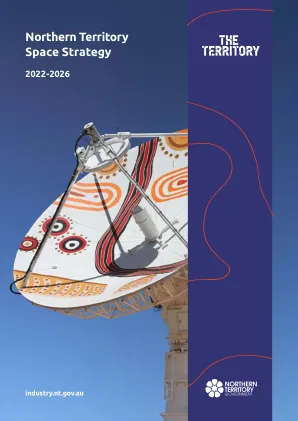

2022 年至 2026 年北领地太空战略

北领地航天业的长期前景光明,发展势头也开始增强。2021 年 9 月,NASA 访问北领地,视察阿纳姆航天中心,为 2022 年亚轨道发射活动做准备。一年前,在爱丽丝泉,原住民非营利性适用技术中心成为 2 个新地面站的所在地,该公司已为其地面站空间区制定了总体规划,以促进进一步投资。

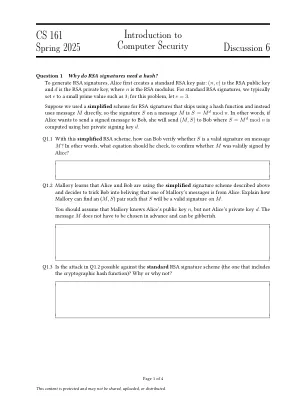

CS 161 2025年春季计算机安全简介...

假设我们为使用哈希功能跳过的RSA签名使用了简化的方案,而是直接使用消息m,因此消息m上的签名s为s = m d mod n。换句话说,如果爱丽丝想向鲍勃发送一条签名的消息,她将(m,s)发送给鲍勃,其中s = m d mod n是使用她的私人签名键D计算的。

量子网络安全

我们既考虑离散变量系统,比如量子比特或其他具有有限维希尔伯特空间的量子系统,也考虑 CV 系统,比如用无限维希尔伯特空间描述的电磁场的玻色子模式。关于这两个一般领域有许多评论和书籍(例如,参见参考文献 [1, 2])。下面重复了一些概念。通用的“准备和测量” QKD 协议可以分为两个主要步骤:量子通信和经典后处理。在量子通信期间,发送者(Alice)将随机经典变量 α 的实例编码为非正交量子态。这些状态通过量子信道(光纤、自由空间链路)发送,窃听者(Eve)试图窃取编码信息。量子力学的线性不允许进行完美的克隆 [3, 4],因此 Eve 在扰乱量子信号时只能获取部分信息。在通信信道的输出端,接收者(Bob)测量传入信号并获得一个随机经典变量β。在多次使用该信道之后,Alice 和 Bob 共享由两个相关变量α和β描述的原始数据。远程方使用部分原始数据来估计信道的参数,例如其透射率和噪声。这个参数估计阶段非常重要,因为它可以评估从剩余数据中提取私人共享密钥的后处理量。根据这些信息,他们实际上执行了一个错误校正(EC)阶段,这使他们能够检测和消除错误,然后是隐私放大(PA)阶段,这使他们可以将 Eve 被盗的信息减少到可以忽略不计的数量。最终结果就是密钥。根据猜测的变量,我们可以进行直接或反向协调。在直接协调(DR)中,Bob 对其结果进行后处理以推断 Alice 的编码。这一过程通常借助于从爱丽丝到鲍勃的前向经典通信(CC)来实现。相反,在反向协调(RR)中,爱丽丝会对其编码变量进行后处理,以推断鲍勃的结果。这一过程通常借助于从鲍勃到爱丽丝的最后一轮反向通信来实现。当然,人们可以更普遍地考虑两种方式: