XiaoMi-AI文件搜索系统

World File Search System实施状态和结果报告

该项目继续加强疾病监测系统,公共卫生实验室和流行病学能力。报告期间的关键成就是完成非LAB员工在COVID-19测试中的培训,并加强实验室商品供应链管理,通过采购设备的采购,基础设施的翻新以及为各种医疗设备采购的准备工作,提高了实验室的能力和服务提供的能力。所有医疗设备的技术规格和维护服务合同,包括氧气厂,磁共振成像(MRI),数字X射线,超声扫描机,Zomba Central Hospital Hospital Hospital(平板电脑)和计算机扫描(CT)扫描仪的一个数据中心,也已开发。该项目支持的Covid-19-19-19疫苗的采购已经完成,通过联合国儿童基金会采购的药物和用品中有35%已在国家提供。卫生部已与世界卫生组织(WHO)合作进行采购和交付

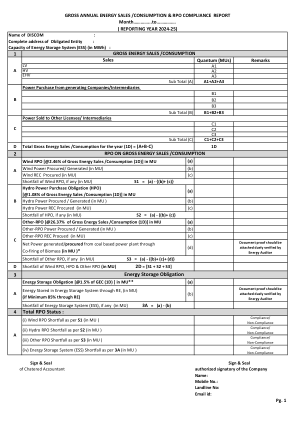

总 RPO 状态:能源存储义务

根据 2022 年 RPO 和 REC 框架实施(第一修正案)条例通知 97/CSERC/2022,实体应提供由董事/执行合伙人/所有人和特许会计师正式认证的季度燃料使用和采购报表,以及提交给 CREDA 的每月能源账单和联合电表读数报告。

意识改变状态下大脑中枢的重组

跨大脑区域分布的功能相互作用模式被认为为有意识的信息处理提供了支架,在意识丧失时观察到明显的拓扑变化。然而,要在宏观尺度的大脑网络组织和有意识的认知之间建立牢固的联系,需要直接研究意识系统性减弱过程中神经心理学相关的结构修改。在这里,我们评估了一组健康参与者在基线静息状态 fMRI 以及两种不同水平的丙泊酚诱导镇静下的脑图整体和区域干扰。我们发现了一种持久的模块化架构,但构成更广泛的富人俱乐部集体一部分的大脑中枢发生了显著的重组。此外,富人俱乐部连接强度的降低与参与者在语义判断任务中的表现显着相关,表明这种高阶拓扑特征对有意识认知的重要性。这些结果强调了大脑功能相互作用的整体和区域特性在支持有意识认知方面的显著相互作用,这与我们对意识临床障碍的理解有关。

消除无形的死亡:全球狂犬病数据的悲惨状态及其对2030年疏忽的可持续发展目标的影响

与其他被忽视的疾病一样,狂犬病的监视数据与准确描述疾病负担的需要是不足的,并且不兼容。在过去的二十年中,进行了估计全球人类狂犬病死亡的核心,结果每年14,000至74,000例。然而,模型参数的不确定性,建模方法的不一致以及全球负担研究中包含的每个国家 /地区的数据质量差异导致最近对狂犬病死亡率的巨大怀疑。缺乏数据不仅限制了狂犬病消除策略的效率和监测,而且严重降低了倡导国际资助机构支持的能力。同时,最脆弱的社区继续遭受可能通过更强大的报道来阻止的死亡。零by 30全球策略消除了2030年消除狗介导的人类狂犬病,建议特有国家采用部门间方法,综合咬合案例管理(IBCM),作为增强监视的成本效益方法。但是,IBCM的有效实施受到了有限能力,资源,知识,技能和对合规性态度等挑战的阻碍。为了解决这个问题,世界卫生组织和反对狂犬病论坛的联合会开发了几种开放式工具,以指导强大的数据收集实践中的国家控制计划,以及在线数据存储库,以实用简化报告并鼓励数据共享。在这里,我们讨论了如何最好地利用当前和未来的计划来改善现有监视工具的实施,并优先考虑有效的数据报告/共享,以优化2030年消除的进度。

染色质状态在脑功能和疾病中的作用

染色质是携带DNA序列的基因组的物理底物,并确保其在细胞核中的适当功能和调节。虽然在编程的细胞过程(例如开发)过程中染色质的动力学知之甚少,但染色质在经验依赖性功能中的作用仍未得到很好的定义。积累的证据表明,在脑细胞中,环境刺激可以触发可能影响未来转录程序的染色质结构和三维(3D)组织的长期变化。本综述描述了最新发现,表明染色质在细胞记忆中起着重要作用,尤其是在维持大脑中先前活性痕迹中。受到免疫和上皮细胞发现的启发,我们讨论了潜在的机制及其对健康和疾病中经验依赖性转录调控的影响。我们通过提出染色质的整体观点作为分子底物的整体观点,以整合和同化环境信息,这可能构成未来研究的概念基础。

持续改进状态的战略计划...

绩效监控和报告战略管理周期的关键组成部分是对实现战略目标的进展的监视和报告。机构开发监视和报告系统,这些系统连续收集数据并至少每年报告。但是,建议代理商更频繁地报告绩效数据(每月或每季度),以提供更多的机会来识别和解决表现不佳的措施。的结果,无论是好是坏,都应用于评估程序,并确定是否需要采取任何纠正措施。绩效信息为内部和外部政策制定者以及公众报告进度提供了基础。

一种龋齿疫苗?针对龋齿的免疫科学状态。

在众多实验室进行的摘要研究已有数十年的数十年来表明,用链球菌突变型链球菌或链球菌对链球菌的蛋白质抗生殖器进行免疫实验性啮齿动物或灵长类动物的可行性。protection已归因于唾液IgA抗体,这些抗体可以抑制链球菌依赖性或蔗糖依赖性的机制,该链球菌在牙齿表面上积累的机制,根据疫苗抗原的选择。已经开发出粘膜免疫的策略来诱导高水平的唾液抗体,这些抗体可以长时间持续存在并建立免疫记忆。在人类中的研究表明,可以通过类似的方法诱导对Mutans链球菌的唾液抗体,并且被动施用的抗体也可以抑制Muths链球菌的口服重新殖民化。实用疫苗开发的进展需要在临床试验中评估候选疫苗。被动免疫的有希望的策略也需要进一步的临床评估。

量子计算机开发的状态

概率效应。................................................................................................................................................ 88 Figure 8.2: (a) Arrangement of physical qubits for the surface code.数据量子位显示为空心圆,测量值作为实心圆圈。分别在十字架末端的绿色和黄色表示Z和X稳定器的测量值。在边界上,稳定器的测量仅包括三个数据量量,由截断的十字表示。(b)Z稳定器测量的电路图。身份以补偿(C)X稳定器测量中的Hadamards。对于所有稳定器,同时执行每个步骤。沿阵列的所有Z和X稳定器的一轮此类电路对应于一个综合征测量框,如图7.1所示。在美国物理社会的[FMMC12]版权所有(2012年)的许可后重印数字。”........................................................................... 91 Figure 8.3: Performance below threshold for the surface code for distances 3,5,7,9,11,15,25,35,45 and 55.对于距离3,5和7,二次,立方和四分位拟合曲线显示为虚线。它们仅近似于低物理错误率p [FDJ13]的实际曲线。经Macmillan Publishers Ltd的许可转载:科学报告(A. G. Fowler,S。J。Devitt和C. Jones,Sci。Rep。,3(1),2013年。 ),版权(2013年)。 “经[M. H. Amin。的许可重印数字 物理。Rep。,3(1),2013年。),版权(2013年)。“经[M. H. Amin。物理。..................... 93 Figure 8.4: Another two threshold plots indicating the threshold at the crossing of the different lines............... 97 Figure 9.1: Sketch of total time until the ground state is found with desired probability as a function of the problem size.虚线显示了每轮运行时间TF的几个固定值的性能。蓝线显示了最佳结果,如果为每个问题大小分别优化了运行时间TF,则达到了最佳结果。用固定的TF测量(例如,由于退火设备的局限性)时,测得的曲线(红色)的斜率可能表示错误的行为:对于小N,斜率低于最佳(可能在没有的地方伪造速度),对于大N,对于大n,斜率高于最佳(可能掩盖了可能存在的加速速度)。修订版A,92(5):052323,2015。]版权所有(2015年),美国物理社会。”................................................................................ 108 Figure 11.1: Number of qubits in GHZ state that have been realized experimentally.Mario Krenn博士批准了该数字的用法,并取自[KRE22]。........................................................................................ 123 Figure 15.1: Three-dimensional space-time lattice of syndrome measurement outcomes.一个水平层对应于一轮综合征测量,其中符号表示结果。红线显示了发生测量结果的改变。错误链导致进一步分开的符号变化对[FMMC12]。数据QUBIT的一个误差(X或Z)导致空间维度的一对符号变化,而中间的数据QUBIT位于中间,测量值的单个误差会导致一个在时间维度上的误差,并且在两个更改之间发生错误的误差(M)。“在美国物理社会的[FMMC12]版权所有(2012年)的允许下转载数字。”................................................................. 168 Figure 15.2: Implementation of logical qubits: (a) Double Z-cut qubit, (b) double X-cut qubit.逻辑运算符XL(ZL)由沿蓝色(红色)线的物理Qubit上的X(Z)操作组成[FMMC12]。在美国物理社会的[FMMC12]版权所有(2012年)的允许下转载数字。............ 169 Figure 15.3: Schematic protocol for creating and initializing a double X-cut qubit in a logical Z eigenstate.mz表示z的测量值,| g⟩表示基态以基态数据量的初始化[FMMC12]。“经。在美国物理社会的[FMMC12]版权所有(2012年)的允许下转载数字。.............................................................................................................. 170 Figure 15.4: (a) Circuit diagram for a logical CNOT operation between two double Z-cut qubits, mediated by a double X-cut qubit.在此过程中,测量目标量子位,并以|+⟩初始化了新的双z切割量子标式,以取代目标值。在初始化或测量量子线时,对应于同一量子的两个孔的两条线。(b)描述执行三个CNOT步骤的孔的编织的描述:每个双Z(x) - cut量子值以一对黑色(蓝色)线表示,其中沿x轴显示孔的孔的移动。(c)简化编织的表示形式,仅作为栅极的中间工具显示双X-Cut值。实际上,双Z切量盘根本不需要移动,并且可以在测得的旧目标的位置初始化新的目标量子定位。(d) - (f)在两个双X切位数之间间接cnot的等效表示。[FMMC12]在美国物理社会的[FMMC12]版权所有(2012年)的许可下重印了数字。............................................................................................. 171 Figure 15.5: Implementation of S (top) and T (bottom) gate on the input state |分别具有魔术状态| y⟩和| a⟩。在最新版本中,也可以在没有最终的Hadamard门的情况下执行S门,并在经典控制中携带副产品运算符[GF17]。t门还需要一个条件的门来纠正其非确定性。决定是否执行其他S