XiaoMi-AI文件搜索系统

World File Search System评论NIST对手风琴密码的要求

Table of Contents FIPS 140-2 Overview ............................................................................................................................................................ 6 1.Introduction ................................................................................................................................................................. 7 1.1 Scope ................................................................................................................................................................... 7 1.2 Module Overview ................................................................................................................................................. 7 1.3 Module Boundary ................................................................................................................................................ 8 2.Security Level ............................................................................................................................................................... 9 3.Tested Configurations ................................................................................................................................................ 10 4.Ports and Interfaces ................................................................................................................................................... 11 5.Physical Security......................................................................................................................................................... 15 7.Roles, Services and Authentication............................................................................................................................. 12 5.1 Roles .................................................................................................................................................................. 12 5.2 Services ...........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Operational Environment ........................................................................................................................................... 16 8.加密算法和钥匙管理........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................... 17 8.1加密算法..................................................................... .....................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................电磁干扰/电磁兼容性(EMI/EMC)...........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Self-tests .................................................................................................................................................................... 30

OpenSSL FIPS 140-2安全策略OPENSL FIPS提供商

Table of Contents FIPS 140-2 Overview ............................................................................................................................................................ 6 1.Introduction ................................................................................................................................................................. 7 1.1 Scope ................................................................................................................................................................... 7 1.2 Module Overview ................................................................................................................................................. 7 1.3 Module Boundary ................................................................................................................................................ 8 2.Security Level ............................................................................................................................................................... 9 3.Tested Configurations ................................................................................................................................................ 10 4.Ports and Interfaces ................................................................................................................................................... 11 5.Physical Security......................................................................................................................................................... 15 7.Roles, Services and Authentication............................................................................................................................. 12 5.1 Roles .................................................................................................................................................................. 12 5.2 Services ...........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Operational Environment ........................................................................................................................................... 16 8.加密算法和钥匙管理........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................... 17 8.1加密算法..................................................................... .....................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................电磁干扰/电磁兼容性(EMI/EMC)...........................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................................Self-tests .................................................................................................................................................................... 30

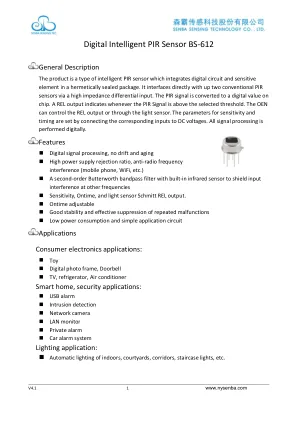

数字智能 PIR 传感器 BS-612 - Adafruit

电压并不是线性关系。实际上,距离受自身信噪比、菲涅尔透镜成像距离、运动体温度、环境温湿度、电磁干扰等影响。因此输出不能用单一指标来评价,实际应用中请以调节结果为准。SENS Pin电压越小,检测距离越远。传感器有32级检测距离可供选择,最短可达厘米级。实际应用中,SENS通过分压电阻调节。

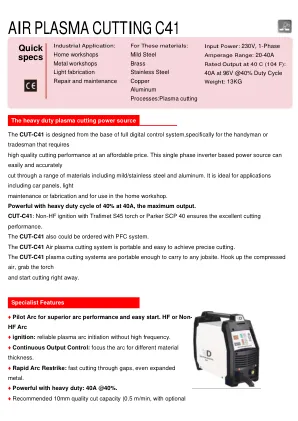

空气等离子切割 C41 - 矢量焊接

电磁干扰更少,因此切割位置附近的任何电子、无线电、电视、电话和计算机系统都不会出现问题。由于没有触发电弧所需的高电压,因此对割炬和相应连接电缆的电应力更小 与市场上其他割炬(无高频)相比更加简单,因此降低了触发电弧的机械气动运动中发生卡住的风险。易磨损(电极、尖端、喷嘴、扩散器等),这要归功于通过减少绝缘厚度(不危及安全参数)获得的更好的割炬冷却效果

大型服务器安装的 EMI/ESD 环境

随着存储信息的需求激增,大型服务器群(容纳大量文件服务器的设施)已变得司空见惯。这种信息爆炸式增长在一定程度上是由互联网和传统业务的增长推动的。物理安全一直是主要关注点,也是大量努力的重点。然而,脉冲电磁干扰 (EMI) 对存储在服务器中的数据的威胁可能与 ESD 环境一样大甚至更大。尽管过去已经进行了 ESD 环境研究,但很难找到有关服务器安装的已发表著作[1]。

QM-710/715HD/720

警告 1. 电磁辐射水平以伏特/米 (V/m) 为单位。每辆电动轮椅都能抵抗一定水平的电磁干扰。这被称为“抗扰度”。 2. 抗扰度越高,电磁干扰风险越低。据信,20 V/m 的抗扰度水平将保护电动轮椅用户免受更常见的无线电波源的影响。 3. 经测试,发现至少可抵抗 20 V/m 的常见配置是:Quickie QM-710 电动轮椅,右侧安装有 RNET 远程操纵杆系统,座椅宽度为 18 英寸,座椅深度为 18 英寸,Omni2 专业控制模块,电动倾斜座椅,悬臂扶手,电动倾斜,ELR ALR 电动腿托,服务模块,蓝牙鼠标移动器,I-device 鼠标移动器,输出模块,Gp 24 凝胶电池。 4. 所有售后输入设备选项(分类为呼吸控制、比例控制和/或可与此电动轮椅一起使用的开关控制)对其对不同类型 EMI 的免疫水平有未知影响。它们尚未使用 QM-710/715HD/720 和 RNET 控制系统进行专门测试:5. 已安装符合 ANSI/RESNA WC2/21 的通用配置所需的所有修改

心脏植入电子设备的人围手术期管理指南

总结本文档为正在接受手术干预的心脏植入电子设备的人的管理提供了实用的指导。越来越多的人拥有心脏设备植入物,包括起搏器,可植入的闪光器和心脏重新同步设备。在手术过程中,电磁干扰可能导致不适当的装置功能,包括扣留起搏功能或冲击疗法。该指南总结了术前评估协议的关键方面,以确保所有人都清楚地识别了其设备,并在术前进行了适当的设备随访。概述了一般措施,可以最大程度地减少手术环境中潜在有问题的电磁干扰的风险。它还根据设备的类型包括详细的指导,个人是否取决于设备的起搏功能以及正在进行的过程的性质。被确定为有害程序相关的不适当设备功能的明显风险可能需要对设备编程进行暂时更改。这可以由训练有素的心脏生理学家使用设备程序员进行,或者在某些情况下可以通过临床磁铁应用来实现。包括安全使用磁铁和紧急情况的指导。涵盖了常见的诊断程序和牙科干预措施。该指南旨在提供特定的和务实的建议,可用于为具有心脏植入设备的人提供安全且精简的护理。

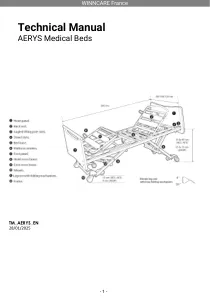

技术手册 - Aerys医疗床-Winncare

预防措施:尽管床符合电磁兼容性,但某些设备可能会改变其功能的方式,在这种情况下,必须在距离上使用或根本不使用它们。警告:床是一种电磁设备,需要有关电磁兼容性的特殊预防措施。必须根据本技术手册中提供的电磁兼容性信息安装并将其用于使用。警告:除了制造商指定或提供的配件,换能器和电缆外,还可能导致电磁排放增加或设备免疫力降低,并可能导致操作不当。当在下面指定的值的极限内受到电磁干扰时,床不会自动移动:

METAMAGNETICS 公司概况

Metamagnetics® 的自动调谐滤波器是限幅器和滤波器的更佳替代品,它提供宽带、快速响应、简单的解决方案,可保护接收器免受电磁干扰 (EMI) 的影响并确保检测到感兴趣的信号。这些设备具有一个功率阈值水平,任何信号都不能超过该阈值。如果一个或多个信号超过阈值,AtF 会通过衰减危险信号自动限制该阈值。同时,低于功率阈值的所需信号将不加改变地通过系统。应用包括军事电子战、雷达和通信以及无线通信和卫星广播等商业应用。