XiaoMi-AI文件搜索系统

World File Search System人工智能与网络安全

我的观点基于我在行业、学术界、科研机构和政府部门工作的经验。作为微软的首席科学官,我为我们理解前沿的科学进步和趋势以及技术、人和社会交汇处出现的问题和机遇提供领导力和观点。从我在斯坦福大学攻读博士学位开始,几十年来,我一直在从事和管理人工智能技术原理和应用的研究。我曾担任国家人工智能安全委员会 (NSCAI) 委员、人工智能促进协会 (AAAI) 主席、美国科学促进会 (AAAS) 计算、信息和通信部门主席。我是美国国家工程院 (NAE) 和美国艺术与科学学院院士。我目前担任总统科学技术顾问委员会 (PCAST) 和国家科学院计算机科学与电信委员会 (CSTB) 委员。

人工智能与网络安全

我的观点基于我在行业、学术界、科研机构和政府部门工作的经验。作为微软的首席科学官,我为我们理解前沿的科学进步和趋势以及技术、人和社会交汇处出现的问题和机遇提供领导力和观点。从我在斯坦福大学攻读博士学位开始,几十年来,我一直在从事和管理人工智能技术原理和应用的研究。我曾担任国家人工智能安全委员会 (NSCAI) 委员、人工智能促进协会 (AAAI) 主席、美国科学促进会 (AAAS) 计算、信息和通信部门主席。我是美国国家工程院 (NAE) 和美国艺术与科学学院院士。我目前担任总统科学技术顾问委员会 (PCAST) 和国家科学院计算机科学与电信委员会 (CSTB) 委员。

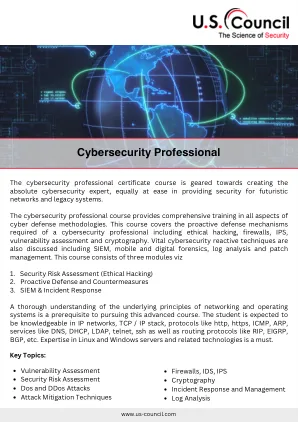

网络安全硕士

该计划弥合了这些网络安全方面与行业要求之间的差距。该计划的目的是支持全球生产专业,敬业和道德的网络安全专家的需求,他们将有效地计划,设计,管理,管理和实践可靠的网络安全机制和技术。该计划针对网络安全专业人员认证(例如CISSP)(认证信息系统安全专业人员),Cisco认证的Cyberops Profession,CPT(认证的渗透测试人员),CSAP(认证的安全应用程序专业人员),CDSP(认证数据安全专业人员),CHFI(CHFI),CHFI(计算机黑客研究和法医研究)和Cloud Cloud Secuffer of Cloud Secuffit of Cloud Secuffit of Cloud Secuthe Inspocial(CCSK)。