XiaoMi-AI文件搜索系统

World File Search System基于卷积网络的运动想象脑电自制数据集分类算法研究

同时,它将卷积神经网络与传统方法相结合,以基于短时傅立叶变换和连续小波变形的特征提取方法提出特征提取方法。卷积神经网络分类算法使用特征提取算法来提取时间频率特征来制作时间频率图,并使用卷积网络来快速学习分类的功能。测试结果表明,该算法在运动图像脑电图公共数据集中的精度为96%,而自制数据集的精度率约为92%,这证明了算法在运动成像EEG分类中的可行性。

智飞 & 智睿 -技术平台-英文A4版本-V5 - 改内容2

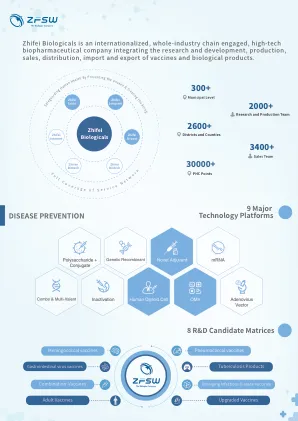

Zhirui Investment是一家由Zhifei Biologicals及其控股股东共同资助的股权投资公司,以建造Zhirui生物医学工业园区。它分为研究,开发和孵化中心,抗体药物工业中心,糖尿病药业中心和药物评估中心。

OpenLang网络平台:构建欧洲...

iPant提供专业经验,同时接受有关创建,共享和使用语言开放教育资源(OER)的专业认证培训。OpenLang Network项目设想:●在交互式协作环境(基于Web和基于移动设备)中连接上述2组利益相关者,这些利益相关者将更有效地支持其对目标流动性欧洲语言的语言认识,并培养欧洲跨文化知识的语言意识。●为所有OpenLang网络成员培养开放式教育欧洲多元文化和多语言愿景。OpenLang网络项目正在促进OER的更广泛使用和采用,以满足Erasmus+ Mobility参与者的语言需求。oers可以描述为“驻留在公共领域中的教学,学习和研究资源,或者是根据知识产权许可发布的,该许可证允许他人免费使用或重新利用他人的自由使用或重新利用,具体取决于使用了哪些创意共享许可证” [3]。通过在网络上使用和共享可重复使用的学习资源,OER的出现极大地促进了在线教育。学习者和教育者被允许访问,下载,混音和重新发布各种优质的学习材料,以在不同级别的教育水平内使用[4-11]。

网络平台和系统 (CPS) 产品经理

CI 功能提供诱饵系统、文件、凭证和其他诱饵/诱饵,以提供早期预警和检测。网络防御者将使用该功能检测、识别对手与欺骗对策的互动,以防御国防部信息网络 (DODIN) 和陆军 (DODIN-A) 网络。

OpenShift容器平台4.17网络

本文档中的插图和插图在创意共享归因下获得红色帽子的许可 - 相似于3.0未体育的许可证(“ CC-BY-SA”)。可以在http://creativecommons.org/licenses/by-sa/3.0/上获得CC-BY-SA的解释。根据CC-BY-SA,如果您分发此文档或对其进行改编,则必须为原始版本提供URL。

SpaceWERX 网络研讨会平台_CLEARED_AFRL-2022-1704

● 开发和利用 Guardian 创新文化和思维方式,以快速、敏捷和明智的风险承担方式采取行动 ● 推动我们内部和外部生态系统的参与,不断探索和验证双重用途商业能力 ● 通过优先分配资源,最大限度地实现过渡成功,以支持及时采用新功能

kpmg网络威胁情报平台

Medusa通常通过利用已知的公共资产或应用中的已知漏洞(例如Fortinet EMS SQL注入漏洞(CVE-2023-48788))获得访问权限。这允许攻击者操纵查询,执行远程代码并创建有效载荷交换的Webshell。PowerShell脚本用于运行命令,渗透数据和部署勒索软件。脚本终止服务,使用TOR链接进行数据剥落,并执行加密。持久性是通过损坏的RMM工具(例如ConnectWise,PDQDeploy和Anydesk)建立的,并且对注册表密钥进行了修改以进行启动执行。发现过程验证了合法程序以掩盖迭代局势,并通过Bitsadmin进行转移。凭据是从LSASS获得的,诸如Bitsadmin和Psexec之类的工具用于在主机之间传输恶意文件。受Safengine Shielden保护的内核驱动程序被丢弃到目标并终止安全产品,并采用了WMI等技术来删除备份。不对称的RSA加密用于编码目标文件和目录,并用.medusa或.mylock之类的扩展名更名,但不包括关键系统文件,以确保某些公用事业保持功能。

kpmg网络威胁情报平台

通过phpmyadmin和wordpress等Web应用程序中的漏洞来实现初始访问,并在折衷的服务器上部署ASPXSPY Web Shell以供初始控制。Web壳收集系统详细信息和地图网络,使用Mimikatz,PrintNotifyPotato,Badpotato和Godpotato等工具进行凭证收获。网络中的横向移动通过RDP利用了凭借凭证,针对其他Windows IIS服务器,部署Web壳以及安装诸如Plugx和Badiis之类的恶意软件。管理员权限被克隆到访客帐户中,以提高管理级别的高度,从而创建了诸如“ admin $”之类的隐藏式管理帐户以进行持久性,后来被删除。折衷的服务器被重新接触以验证操作状态并维护访问,重新下载Web shell和管理管理帐户。文件隐藏技术通过将Badiis放置在Kaspersky SDK等目录中,使用PDB字符串伪装并修改文件属性以逃避检测来隐藏恶意软件。插件和其他工具用于C2通信,RDP被禁用并启用,以维护访问并涵盖篡改的迹象。搜索引擎算法被操纵以提高网站排名,使用Badiis改变HTTP响应,执行SEO欺诈和代理恶意通信。

OpenShift容器平台4.16网络

本文档中的插图和插图在创意共享归因下获得红色帽子的许可 - 相似于3.0未体育的许可证(“ CC-BY-SA”)。可以在http://creativecommons.org/licenses/by-sa/3.0/上获得CC-BY-SA的解释。根据CC-BY-SA,如果您分发此文档或对其进行改编,则必须为原始版本提供URL。

NETANTICIPATE:终极网络 AI 平台

支持的 ML 算法包括:1. 监督/分类 - AdaBoost、卷积神经网络 (CNN)、决策树、广义线性模型 (GLM)、K-最近邻 (KNN)、逻辑回归、多层感知器 (MLP)、朴素贝叶斯、随机森林、循环神经网络 (RNN)、支持向量回归 (SVM)、XGBoost。2. 监督/回归 - AdaBoost、卷积神经网络 (CNN)、决策树、广义线性模型 (GLM)、K-最近邻 (KNN)、线性回归、多层感知器 (MLP)、朴素贝叶斯、随机森林、循环神经网络 (RNN)、支持向量回归 (SVM)、XGBoost。 3. 时间序列/预测 - 自回归综合移动平均线 (ARIMA)、长短期记忆 (LSTM)、Prophet、Seq2Seq、时间卷积网络 (TCN)、NBeats、Autoformer、TCMF。4. 时间序列/异常 - 自动编码器、DBSCAN、椭圆包络、孤立森林、K-Means、一类 SVM。