XiaoMi-AI文件搜索系统

World File Search System传感器对网络攻击的定量鲁棒性分析...

本文使用差异动态逻辑的形式主义,为对网络物理系统的有限传感器攻击进行定量分析。鉴于系统的前提和后结构,我们将两个定量安全性,定量的前进和后部安全性形式化,分别表达(1)该系统对指定后条件的最强后条件的强大程度,以及(2)指定的预先对系统的强度确保所需的最弱的预先条件,以确保系统的最弱点。我们介绍了两个概念,即前进和向后的鲁棒性,以将系统抗攻击的鲁棒性描述为安全性丧失。两个模拟距离分别表征了由传感器攻击引起的前向和向后安全损失程度的上限,以符合稳定性。我们通过将两个模拟距离作为差分动态逻辑的公式表达出来,并在现有工具支持的情况下证明公式。我们展示了需要避免碰撞的自动驾驶汽车的例子。

国家支持的网络攻击和网络保险战争排除条款...

即使本保险单有任何相反规定,本保险单也不承保直接或间接因战争、入侵、外国敌人的行为、敌对行为(无论是否宣布开战)、内战、叛乱、革命、起义、军事或篡夺权力或没收或国有化或征用或任何政府或公共或地方当局命令对财产进行的毁坏或损坏而引起、发生或导致的损失或损害。

蜜罐和网络欺骗作为检测针对关键基础设施的网络攻击的工具

摘要 乌克兰关键基础设施和工业物联网网络遭受网络攻击的威胁不断增长,这要求我们寻找一种有效的解决方案来检测和应对此类威胁。乌克兰网络已经成为网络攻击新战术、方法和工具的试验场。对这些攻击的研究、详细分析和分析将有助于更好地了解俄罗斯黑客的工具和方法。构建蜜罐/蜜网网络的现代方法以及网络欺骗平台可以作为此类信息的有效来源。然而,这种系统没有通用的解决方案,它们的有效性直接取决于部署它们的专家的资质和对其功能的深入了解。正确使用高度交互的蜜罐系统和欺骗平台可以让您构建一个可信的蜜罐系统,该系统将收集有关攻击事实和攻击者行为的信息。这些信息的分析将能够提高网络安全水平,并成为进一步起诉网络犯罪分子的证据来源。本文概述了在通用网络和工业物联网网络中使用蜜罐/蜜网解决方案和网络欺骗的特点。

网络钓鱼指南:在第一阶段停止攻击周期

实施免费的保护性 DNS 解析器,以防止恶意行为者将用户重定向到恶意网站以窃取其凭据。有多种服务提供免费的安全工具,从个人到专业用例,例如 OpenDNS Home 或 Cloudflare Zero Trust Services。有关更多信息,请参阅 CISA 的免费网络安全服务和工具网页。联邦组织应参阅 CISA 的情况说明书《保护性域名系统 (DNS) 解析器服务》以获取信息。

乌克兰一年敌对行动:网络攻击的九个注意事项...

俄罗斯联邦及其代理人对乌克兰及其支持其自决权的国家进行了多次网络行动。自 2014 年以来,这些行动和之前的行动给乌克兰和其他地方造成了严重破坏和动乱。然而,许多观察家担心,在 2022 年 2 月俄罗斯入侵之后,俄罗斯对关键基础设施或综合常规网络军事行动的攻击会更加有效。冲突爆发一年后,关于俄罗斯网络行动为何未能达到这些预期的长期争论仍在继续,重点是大多数行动是否被乌克兰网络防御和协助行为者成功挫败,或者俄罗斯国家和非国家行为者是否无法或不愿广泛部署网络行动。相比之下,这篇聚焦文章提供了对敌对行动第一年网络冲突模式的九点观察,重点关注国家与非国家之间的互动和行动模式,同时借鉴 EuRepoC 数据和第三方分析。预计未来几年网络攻击者生态系统将进一步多样化,可能会塑造即将到来的网络威胁格局,正如 ENISA 最近的 2030 年网络安全威胁报告所呼应的那样。然而,正如本文所讨论的那样,作为网络防御者的国家也应该加强对这些多方面威胁的应对措施。

讲座 30:针对网络间谍活动发起针对性攻击...

“因此,和拉古内斯一样,波德斯塔也落入了陷阱。按钮看似指向 Google 官方页面,但实际上却是精心设计的伪造页面,域名地址链接到南太平洋偏远的环礁群。这些细节旨在诱骗波德斯塔输入密码。这种技术被称为“鱼叉式网络钓鱼”。它是一种针对公司和政治组织的特别有效的武器,因为它只需成功一次,针对一个目标。之后,攻击者可以使用第一个被入侵帐户的可信身份更轻松地诱骗同事打开受感染的附件或点击恶意链接。一个有效的电子邮件密码不仅会泄露多年的办公室聊天记录、发票、信用卡账单和机密备忘录;它还经常被用来控制其他个人帐户 — Twitter、Facebook、Amazon — 甚至访问公司服务器和互联网域。”

乌克兰敌对行动一周年:网络攻击的九个注释...

俄罗斯联邦及其代理人对乌克兰及其支持其自决权的国家进行了多次网络行动。自 2014 年以来,这些行动和之前的行动给乌克兰和其他地区造成了严重破坏和动乱。然而,许多观察人士担心,在 2022 年 2 月俄罗斯入侵后,俄罗斯对关键基础设施或综合常规网络军事行动的攻击会更加有效。冲突爆发一年后,关于俄罗斯网络行动为何未能达到这些预期的长期争论仍在继续,焦点在于大多数行动是否被乌克兰网络防御和协助行为者成功挫败,或者俄罗斯国家和非国家行为者是否无法或不愿广泛部署网络行动。相比之下,这篇聚焦文章提供了对敌对行动第一年网络冲突模式的九点观察,重点关注国家与非国家之间的互动和行动模式,同时借鉴 EuRepoC 数据和第三方分析。正如 ENISA 最近的 2030 年网络安全威胁报告所重申的那样,未来几年网络攻击者的生态系统预计将进一步多样化,可能会塑造即将到来的网络威胁格局。然而,正如本文所讨论的那样,作为网络防御者的国家也应该加强对这些多方面威胁的应对措施。

T&E 中断网络攻击生命周期计划指南

凯拉·鲍尔(Kyra Ball)女士艾伦·伯伦(Ellen Byington)女士摩根·布罗伊斯(Morgan Broyles)女士艾莉森·科曼(Alison Caughman)女士凯梅利亚·库普(Camellia Cupp)女士保罗·戴利(Paul Dailey),博士托尼·加尔斯先生乔纳森·琼斯先生杰拉德·尼尔森先生艾琳·雷德(Eileen Redd)女士史蒂夫·塞德(Steve Seiden Adel Slamani)先生,博士学位。杰弗里·威尔逊(Geoffrey Wilson)先生克里斯塔·威尔逊(Krista Wilson)女士欢迎参加2016年网络安全研讨会!我们感谢您花时间和精力加入我们,希望您个人和专业的有益。今年的计划专注于通过破坏网络攻击生命周期来实现韧性的T&E支持。该程序包括捍卫DOD平台,系统和网络的操作观点,以及T&E如何为成功设置条件。该计划包括社区领导者,网络范围提供商和新兴计划以及联盟,行业和学术合作伙伴的观点。该计划包括半天的分类轨道会议,以解决进攻性网络空间操作(OCO)功能,威胁资源和网络-EW融合。我们也感谢您对协会的支持,以及您对推进考试和评估行业的专业卓越的个人承诺。请让我们知道我们还能做些什么来帮助您的个人和专业成功。

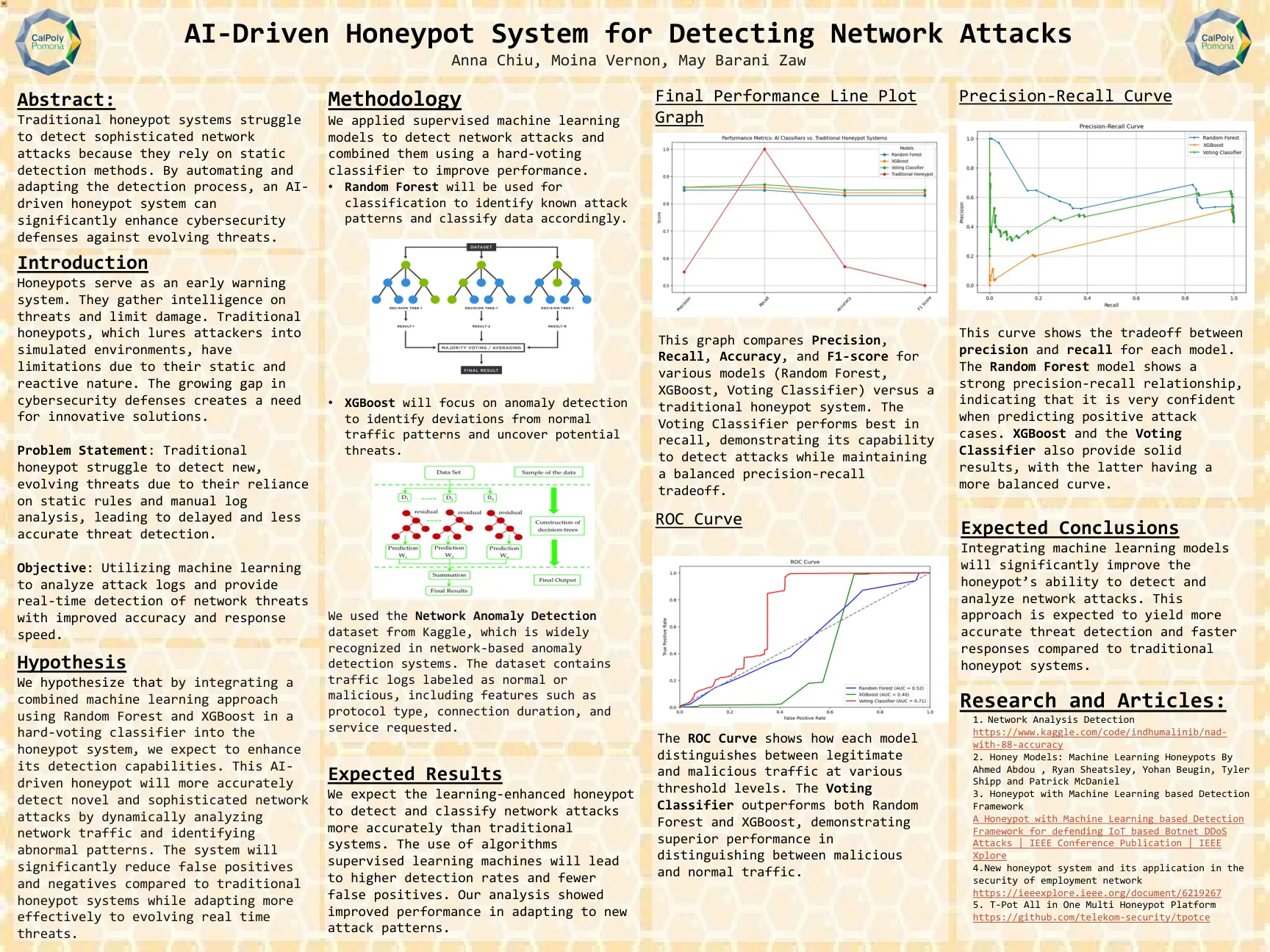

用于检测网络攻击的人工智能蜜罐系统

目标:利用机器学习分析攻击日志,实时检测网络威胁,提高准确性和响应速度。假设:我们假设,通过在硬投票分类器中集成使用随机森林和XGBoost的组合机器学习方法,将蜜罐系统集成到系统中,我们期望能够增强其检测能力。这种人工智能驱动的蜜罐将通过动态分析网络流量并识别异常模式,更准确地检测新型复杂的网络攻击。与传统蜜罐系统相比,该系统将显著减少误报和漏报,同时更有效地适应不断变化的实时威胁。

人工智能技术可防止对智能设备进行网络攻击

能源是社会维持生活水平和正常运转的主要要素之一。因此,能源分配既是最重要的基础设施之一,也是攻击的目标。许多其他关键基础设施都依赖能源来可靠地工作。一些国家特别有兴趣秘密获取并控制其他国家的能源生产和分配。这样,他们可以造成巨大的破坏,并在发生冲突时获得显著优势。在最近的过去,我们可以观察到这一事实的一些现实证明。在能源基础设施管理中引入智能电网和 ICT 具有巨大的好处,但也为攻击者带来了新的攻击面和获取控制权的方法。作为一种好处,我们还可以收集更多数据和指标,以更好地了解电网的状态。基于人工智能和机器学习的新技术可以利用可用数据来帮助保护基础设施并检测持续的威胁。智能电表是连接智能设备的智能设备,遍布电网和人口的地理分布。因此,它们可能是非常有用的数据收集资产,但也是攻击的目标。在本文中,作者考虑并分析了可用于增强智能电网安全性和可靠性的各种创新技术。