XiaoMi-AI文件搜索系统

World File Search System第四届亚洲细胞自动机技术研讨会...

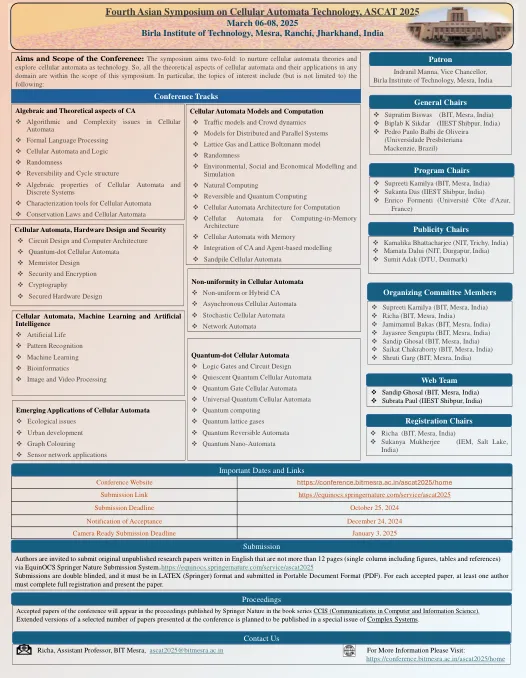

欢迎作者通过 EquinOCS Springer Nature 投稿系统提交原创未发表的英文研究论文,篇幅不超过 12 页(单栏,包括图表和参考文献)。https://equinocs.springernature.com/service/ascat2025 投稿采用双盲方式,必须采用 LATEX (Springer) 格式并以可移植文档格式 (PDF) 提交。每篇被接受的论文,至少有一位作者必须完成完整注册并提交论文。

定时自动机作为表达安全性的形式化 - arXiv

许多关键信息系统依赖于通过共享网络(例如互联网)进行通信。通过此类网络的数据通常很敏感,需要保密。如果不小心处理,私人数据、身份验证码、时间信息或本地化等信息可能会被网络上的任何人访问。这可能会导致安全攻击以检索或更改敏感数据 [Kan+07;HZN09;Mod+13]。为了防止此类入侵,已经开发了各种安全方法和协议。然而,这些安全决策并不总能避免入侵。为了分析信息系统的安全性并突出其弱点,自关键信息系统出现初期就开始使用 FMEA(故障模式影响和危害性分析)[Xu+02;Cas+06] 等技术标准。此后,人们开始探索更加结构化、基于模型的方法,例如 ADVISE 方法 [LeM+11],该方法可以自动生成定量指标或形式化模型,例如团队自动机 [BLP05] 和攻击树 [KPS14]。

时间自动机作为表达安全性的形式主义 - arXiv

许多关键信息系统依赖于通过共享网络(例如互联网)进行通信。通过此类网络的数据通常很敏感,需要保密。如果处理不当,私人数据、身份验证码、时间信息或本地化等信息可能会被网络上的任何人访问。这可能导致安全攻击以检索或更改敏感数据 [ Kan+07 ; HZN09 ; Mod+13 ]。为了防止此类入侵,已经开发了各种安全方法和协议。然而,这些安全决策并不总能避免入侵。为了分析信息系统的安全性并突出其弱点,自关键信息系统出现初期就开始使用 FMEA(故障模式影响和危害性分析)[ Xu+02 ; Cas+06 ] 等技术标准。此后,人们开始探索更加结构化、基于模型的方法,例如 ADVISE 方法 [ LeM+11 ],该方法可以自动生成定量指标或形式化方法,例如团队自动机 [ BLP05 ] 和攻击树 [ KPS14 ],

使用查询学习量子有限自动机

抽象学习有限的自动机(称为模型学习)已成为机器学习中的重要领域,并且已成为有用的现实应用。量子有限自动机(QFA)是具有有限内存的量子计算机的简单模型。由于其简单性,QFA具有良好的物理可靠性,但是对于状态复杂性,单向QFA仍然具有与经典有限的自动机相比具有重要优势(Timway QFA在计算能力方面的经典自动机更强大)。As a different problem in quantum learning theory and quantum machine learning , in this paper, our purpose is to initiate the study of learning QFA with queries (naturally it may be termed as quantum model learning ), and the main results are regarding learning two basic one-way QFA (1QFA): (1) we propose a learning algorithm for measure-once 1QFA (MO-1QFA) with query complexity of polynomial time and (2)我们也提出了一种具有多项式时间查询复杂性的测量值1QFA(MM-1QFA)的学习算法。

量子有限自动机对化学反应进行建模

近年来,从分子水平到原子和量子水平的建模兴趣显着增加。计算化学在设计和模拟原子和分子到工业过程的系统的计算模型中起着重要作用。它受到计算能力和算法效率的巨大提高所影响。使用经典自动机理论以热力学术语表示化学反应对计算机科学的影响很大。使用量子计算模型对化学信息处理的研究是一个自然目标。在这项研究中,我们使用双向量子有限的自动机对化学反应进行了建模,这些自动机在线性时间内停止。此外,经典的下降自动机可以为与多个堆栈的这种化学反应设计。已经证明,可以通过结合化学接受/拒绝签名和量子自动机模型来提高计算多功能性。

定时自动机作为表达安全性的形式化 - arXiv

许多关键信息系统依赖于通过共享网络(例如互联网)进行通信。通过此类网络的数据通常很敏感,需要保密。如果处理不当,私人数据、身份验证码、时间信息或本地化等信息可能会被网络上的任何人访问。这可能会导致安全攻击以检索或更改敏感数据 [Kan+07;HZN09;Mod+13]。为了防止此类入侵,已经开发了各种安全方法和协议。然而,这些安全决策并不总能避免入侵。为了分析信息系统的安全性并突出其弱点,自关键信息系统出现初期就开始使用 FMEA(故障模式影响和危害性分析)[Xu+02;Cas+06] 等技术标准。此后,人们开始探索更加结构化、基于模型的方法,例如 ADVISE 方法 [LeM+11],该方法可以自动生成定量指标或形式化模型,例如团队自动机 [BLP05] 和攻击树 [KPS14]。

定时自动机作为表达安全性的形式化 - arXiv

许多关键信息系统依赖于通过共享网络(例如互联网)进行通信。通过此类网络的数据通常很敏感,需要保密。如果处理不当,私人数据、身份验证码、时间信息或本地化等信息可能会被网络上的任何人访问。这可能会导致安全攻击以检索或更改敏感数据 [Kan+07;HZN09;Mod+13]。为了防止此类入侵,已经开发了各种安全方法和协议。然而,这些安全决策并不总能避免入侵。为了分析信息系统的安全性并突出其弱点,自关键信息系统出现初期就开始使用 FMEA(故障模式影响和危害性分析)[Xu+02;Cas+06] 等技术标准。此后,人们开始探索更加结构化、基于模型的方法,例如 ADVISE 方法 [LeM+11],该方法可以自动生成定量指标或形式化模型,例如团队自动机 [BLP05] 和攻击树 [KPS14]。

定时自动机作为表达安全性的形式化 - arXiv

许多关键信息系统依赖于通过共享网络(例如互联网)进行通信。通过此类网络的数据通常很敏感,需要保密。如果处理不当,私人数据、身份验证码、时间信息或本地化等信息可能会被网络上的任何人访问。这可能会导致安全攻击以检索或更改敏感数据 [Kan+07;HZN09;Mod+13]。为了防止此类入侵,已经开发了各种安全方法和协议。然而,这些安全决策并不总能避免入侵。为了分析信息系统的安全性并突出其弱点,自关键信息系统出现初期就开始使用 FMEA(故障模式影响和危害性分析)[Xu+02;Cas+06] 等技术标准。此后,人们开始探索更加结构化、基于模型的方法,例如 ADVISE 方法 [LeM+11],该方法可以自动生成定量指标或形式化模型,例如团队自动机 [BLP05] 和攻击树 [KPS14]。

基于混乱理论和细胞自动机的使用的使用

通过公共渠道交换大量信息已成为日常发生,这种情况在可能发生网络攻击的情况下会产生巨大的风险,并激发学术和科学界制定新的强大安全计划。该研究的目的是使用数学和人工智能工具来提出新的安全计划。下面介绍了用于文本的加密货币算法的设计和实现。所采用的方法包括使用细胞自动机检测载体图像的边缘,利用颜色对比度的多样性以及Tinkerbell混沌吸引子生成两个伪随机序列:一种用于加密方案,而另一个用于选择载体图像的边缘像素图像的边缘像素图像隐藏。此外,还包括一个验证阶段,其中接收器提供了一个代码以确认未更改stegoimage。使用Diffie-Hellman算法在发件人和接收方之间共享系统密钥。对所提出的算法进行了一系列地理和加密性能测试,包括熵分析,均方根误差(MSE),相关系数,关键敏感性,峰值信号 - 噪声比(PSNR),归一化的根平方误差(NRMSE)以及结构相似性指数(SSI)。将PSNR,MSE和SSI测试的结果与科学基准进行了比较,揭示了与信息安全标准保持一致的指标。最后,由于学术练习的结果,对加密货币算法进行了整合,其指标使其可能适用于现实世界中的环境。