XiaoMi-AI文件搜索系统

World File Search System臭名昭著的凿子

• com.microsoft.skydrive • com.google.android.apps.walletnfcrel • com.paypal.android.p2pmobile • com.binance.dev • com.coinbase.android • com.wallet.crypto.trustapp • com.viber.voip • com.dropbox.android • com.android.providers.telephony • com.android.providers.contacts • com.cxinventor.file.explorer • com.elinke.fileserver • org.mozilla.firefox • com.whatsapp • org.thoughtcrime.securesms • org.telegram.messenger • org.telegram.messenger.web • com.discord • com.hikvisionsystems.app • com.hikvision.hikconnect • com.skype.raider • com.google.android.gm • com.android.chrome • org.chromium.webview_shell • 密钥库

FIN7 揭秘臭名昭著的网络犯罪团伙

4 技术分析 14 4.1 初始向量 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . ... ... 29 4.4.3 受害者优先级排序 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . ...

FIN7 揭秘臭名昭著的网络犯罪团伙

4 技术分析 14 4.1 初始向量 ............................................14 4.2 通信环境 .....。。。。。。。。。。。。。。。。。。。。。。。。....21 4.3 攻击武器库 ..........................................22 4.4 大规模自动攻击活动。。。。。。。。。。。。。。。。。。。。。。。。。..26 4.4.1 Exchange开发模块 ...................。。。。。27 4.4.2 Auto-SQLi 模块。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。29 4.4.3 受害者优先排序。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。31 4.4.4 运算符。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。33 4.5 后利用。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。。34

臭名昭著的 B.I.T - 考文垂大学

联网和自动驾驶汽车容易受到网络攻击,这可能会危及汽车的安全高效运行,从而对驾驶员的行为产生负面影响。此类网络攻击的主要隐患是车内视觉分散,这是造成道路事故的主要原因之一。在这项使用驾驶模拟器的实证研究中,38 名参与者驾驶有条件自动驾驶汽车,在执行与驾驶无关的任务时经历了两种类型的故障:显性故障(即勒索软件攻击出现在车内屏幕上)和静默故障(即转向信号未能在车内屏幕和仪表盘上激活)。收集并分析了驾驶员的注视行为,包括注视次数和持续时间。结果表明,显示勒索软件的 HMI 是驾驶员最关注的兴趣区域。大多数司机没有注意到转向灯有故障。近一半的司机在开车时注视勒索软件的时间超过 12 秒。没有观察到故障时间对凝视行为的影响。这项研究证明,勒索软件攻击会分散注意力并对道路安全构成重大风险——一名参与者在恢复手动控制后撞车。数据还证明,此类联网汽车不太可能满足 NHTSA 关于安全使用车载设备的分心指南。

选择性感知:学习语言模型演员的简洁状态描述

最新的大型语言模型(LMS)越来越长的上下文。虽然这种趋势允许使用大量的SOTA LMS使用大量文本,但要求这些大的LMS处理潜在的冗余或无关紧要的数据,可以不必要地增加推理时间和成本。为了解决这个问题,我们提出了Blinder,该方法利用了一个小的易键率LM来采样最小的Inter功能集,从而最大程度地提高了下游LM的性能。Blinder训练具有价值头的LM,以估算下游LM的最佳输出的可能性。我们评估了盲目的盲目决策制定任务,该任务臭名昭著,臭名昭著的状态描述:nethack和机器人计划。Blinder在Nethack和Robot Planning中分别将LM Actor In-Actor In-In-Actor In-In-Actor In-In-Actor In-In-flongion降低了158%和54%,这分别代表了大量推断成本节省,同时又代表了绩效的提高。

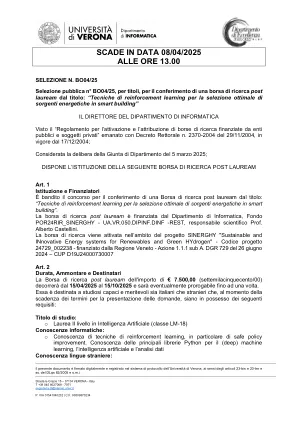

数据08/04/2025 Alle Ore 13.00

Daniele Meli-SSD IINF-05/A-(成员)Pietro Sala-SSD Info-01/A-(替代)艺术 候选人必须在问题中指出:出于竞争目的,姓氏和姓名,姓名和日期,税法,居住和地址。 必须签署的问题必须伴随: 196/03; b)候选人认为有助于证明拥有ART中指定的要求的任何其他文件。 2。 c)有效身份文档的副本。 文档必须以PDF格式发送。 参考点子A)和子c)感兴趣的各方将能够根据感官的臭名昭著的契据替代和/或更换声明Daniele Meli-SSD IINF-05/A-(成员)Pietro Sala-SSD Info-01/A-(替代)艺术 候选人必须在问题中指出:出于竞争目的,姓氏和姓名,姓名和日期,税法,居住和地址。 必须签署的问题必须伴随: 196/03; b)候选人认为有助于证明拥有ART中指定的要求的任何其他文件。 2。 c)有效身份文档的副本。 文档必须以PDF格式发送。 参考点子A)和子c)感兴趣的各方将能够根据感官的臭名昭著的契据替代和/或更换声明Daniele Meli-SSD IINF-05/A-(成员)Pietro Sala-SSD Info-01/A-(替代)艺术候选人必须在问题中指出:出于竞争目的,姓氏和姓名,姓名和日期,税法,居住和地址。 必须签署的问题必须伴随: 196/03; b)候选人认为有助于证明拥有ART中指定的要求的任何其他文件。 2。 c)有效身份文档的副本。 文档必须以PDF格式发送。 参考点子A)和子c)感兴趣的各方将能够根据感官的臭名昭著的契据替代和/或更换声明候选人必须在问题中指出:出于竞争目的,姓氏和姓名,姓名和日期,税法,居住和地址。必须签署的问题必须伴随:196/03; b)候选人认为有助于证明拥有ART中指定的要求的任何其他文件。2。 c)有效身份文档的副本。文档必须以PDF格式发送。参考点子A)和子c)感兴趣的各方将能够根据感官的臭名昭著的契据替代和/或更换声明

基因组证据证实白鲨肝脏是澳大利亚虎鲸的菜单之一

澳大利亚的虎鲸偶尔会被记录到捕食各种鲨鱼,包括蓝鲨 (Prionace glauca)、鲭鲨 (Lamna nasus)、鲭鲨 (Isurus oxyrinchus)、地鲨 (最有可能是群鲨 Galeorhinus galeus) 和虎鲨 (Galeocerdo cuvier)。但是,在澳大利亚尚未发现食白鲨肝脏的现象——尽管在加利福尼亚和南非臭名昭著的“Port”和“Starboard”二人组都曾报道过这种行为。

俄罗斯与撒哈拉以南非洲地区伊斯兰恐怖主义的崛起

摘要 :俄罗斯和中国在全球和地区层面挑战了自由秩序和法治。特朗普政府推动了脱离自由国际秩序和美国几个世纪以来一直捍卫的“威斯特伐利亚”国家体系的行动。殖民主义、贫困和伊斯兰主义意识形态的后果助长了极端主义在世界各地蓬勃发展,包括撒哈拉以南非洲地区。国家地位有限的地区成为失败国家,暴力冲突威胁着地区安全与稳定。俄罗斯从由此产生的权力真空中受益。莫斯科把重点放在了前法国和葡萄牙殖民地国家,莫斯科认为这些国家更容易渗透。在这种情况下,普京可以自由利用非洲的政治和社会矛盾,破坏西方秩序,甚至冒着伊斯兰恐怖主义崛起的风险。几十年来,俄罗斯军火商一直在非洲各地利用恐怖主义犯罪管道和腐败国家。这些包括 21 世纪初对利比里亚泰勒政权的臭名昭著的支持,其中包括臭名昭著的俄罗斯军火商维克多·布特,他被称为“死亡商人”。这种合作基于国家对犯罪组织出入境港口的控制,以保障利润分享、外交护照(包括相关豁免)和法治,从而确保这些公司的顺利营销。如今,俄罗斯受益匪浅