XiaoMi-AI文件搜索系统

World File Search System我们能拥有亲工人的人工智能吗

出于技术和商业战略原因,人工智能系统不可避免地会用于某些自动化。在技术方面,许多服务和生产任务自动化的一个主要障碍是它们需要灵活性、判断力和常识——而这些在前人工智能形式的自动化中是明显缺失的。人工智能,尤其是生成式人工智能,有可能掌握这类任务(Susskind,2021 年)。过去由熟练的人类操作员执行的大量计算机安全任务现在可以由人工智能机器人执行。同样,生成式人工智能系统可以撰写广告文案、解析法律文件、转录医生的医疗笔记并进行语言翻译。目前尚不清楚这种类型的自动化将对总体生产力增长做出多大贡献,而这些

直接数字制造 (DDM) 网络安全研讨会论文集

直接数字化制造 (DDM) 涉及使用计算机控制的流程从数据文件制造物理对象,几乎不需要人工干预。它包括增材制造 (AM)、3D 打印和快速成型。该技术发展迅速,有可能显著改变传统制造和供应链行业,包括信息和通信技术 (ICT)。2015 年 2 月 3 日,美国国家标准与技术研究所 (NIST) 信息技术实验室 (ITL) 计算机安全部门举办了为期一天的研讨会,探讨 DDM 所需的网络安全,包括确保知识产权的保护以及打印机、正在打印的元素和设计数据的完整性。来自行业、学术界和政府的发言人和与会者讨论了行业现状、网络安全风险和解决方案以及对信息和通信技术 (ICT) 供应链风险管理的影响。

网络威慑可能吗? - 国防部

名称:McKenzie, Timothy M., 1969– 作者。| 空军大学(美国)。空军研究所,发行机构。标题:网络威慑可能吗?/ Timothy M. McKenzie 其他标题:空军研究所对网络力量的看法;CPP-4。2329-5821 说明:第一版。| 阿拉巴马州麦克斯韦空军基地:空军大学出版社,空军研究所,[2017] | 系列:网络力量观点,ISSN 2329-5821;CPP-4 | 包括参考书目。标识符:LCCN 2016052326| ISBN 9781585662739 | ISBN 1585662739 主题:LCSH:网络恐怖主义——美国——预防。| 威慑(战略) | 网络情报(计算机安全)——国际合作。| 网络空间——军事方面——美国。| 安全,国际。| 信息战——美国——预防。分类:LCC U167.5.C92 M35 2017 | DDC 355.3/43—dc23 | SUDOC D 301.26/31:4

核安全 - 核管理委员会

规划核反应堆保护系统中计算机系统的开发、使用和监管,以提高可靠性和安全性是一个复杂的问题。本报告是劳伦斯利弗莫尔国家实验室计算机安全和可靠性小组的一系列报告之一,该报告调查了反应堆保护系统中计算机软件的不同方面。报告中有两个核心主题。首先,软件考虑因素不能脱离计算机硬件和应用程序考虑因素而完全理解。其次,将可靠性和安全性设计到计算机系统中的过程需要在整个软件生命周期中开展活动。本报告讨论了在软件生命周期中可以开展的许多活动,以提高最终产品的安全性和可靠性。观点主要是评估员或审计员的观点。

IT 网络安全专家.pub

IT-网络安全专家 网络安全专家监控组织的计算机网络,维护系统安全并升级安全措施,以防止计算机安全事件和网络攻击。学习保护数据的机密性、完整性和可用性,同时学习实施安全机制的方法。重点放在警惕的安全意识、识别网络威胁和部署适当的事件响应上。通过动手实验室工作,学习者将积累渗透测试、日志分析、防火墙实施、无线安全和事件响应以及防御和对策等主题的实践经验。学习者将了解与信息安全相关的法律和道德问题。学习者将分析各种网络操作系统、防火墙、虚拟专用网络 (VPN)、数据包过滤器和入侵检测系统 (IDS),以最大限度地提高网络中的信息安全性。

直接数字制造 (DDM) 网络安全研讨会论文集

直接数字化制造 (DDM) 涉及使用计算机控制的流程从数据文件制造物理对象,几乎不需要人工干预。它包括增材制造 (AM)、3D 打印和快速成型。该技术发展迅速,有可能显著改变传统制造和供应链行业,包括信息和通信技术 (ICT)。2015 年 2 月 3 日,美国国家标准与技术研究所 (NIST) 信息技术实验室 (ITL) 计算机安全部门举办了为期一天的研讨会,探讨 DDM 所需的网络安全,包括确保知识产权的保护以及打印机、正在打印的元素和设计数据的完整性。来自行业、学术界和政府的发言人和与会者讨论了行业现状、网络安全风险和解决方案以及对信息和通信技术 (ICT) 供应链风险管理的影响。

直接数字制造 (DDM) 网络安全研讨会论文集

直接数字化制造 (DDM) 涉及使用计算机控制的流程从数据文件制造物理对象,几乎不需要人工干预。它包括增材制造 (AM)、3D 打印和快速成型。该技术发展迅速,有可能显著改变传统制造和供应链行业,包括信息和通信技术 (ICT)。2015 年 2 月 3 日,美国国家标准与技术研究所 (NIST) 信息技术实验室 (ITL) 计算机安全部门举办了为期一天的研讨会,探讨 DDM 所需的网络安全,包括确保知识产权的保护以及打印机、正在打印的元素和设计数据的完整性。来自行业、学术界和政府的发言人和与会者讨论了行业现状、网络安全风险和解决方案以及对信息和通信技术 (ICT) 供应链风险管理的影响。

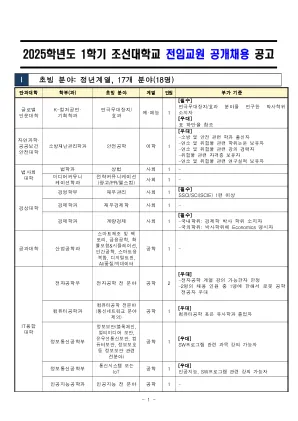

2025年的第一学期,乔森大学的全日制教师公共招聘公告

BKCSA088 DATE Design Automation and Test in Europe Conference 2 BKCSA089 Eurographics Eurographics 2 BKCSA090 EACL European Association for Computational Linguistics 2 BKCSA091 EuroSys European Conference on Computer Systems 2 BKCSA092 ECCV European Conference on Computer Vision 2 BKCSA093 ECOOP European Conference on Object Oriented Programming 2 BKCSA094 ESA欧洲算法上的欧洲座谈会2 BKCSA095 ESOP欧洲编程研讨会2 BKCSA096 Esorics欧洲计算机安全研究欧洲研究研讨会2 BKCSA097 ICNP IEEE EEEE网络协议2 BKCSA098 ICSME(ICM)ICLENTIST和ICL ICLENTIDE ICLESS 09 IEEE Web服务国际会议2 BKCSA100 IPDPS IEEE国际平行和分布式处理研讨会2 BKCSA101 RE IEEE IEEE国际需求工程会议2

网络威慑可能吗? - 国防部

姓名:麦肯齐,蒂莫西·M.,1969–作者。| 空军大学(美国)。空军研究所,发行机构。标题:网络威慑可能吗?/蒂莫西·M·麦肯齐 其他标题:空军研究所对网络力量的看法;CPP-4。2329-5821 说明:第一版。| 阿拉巴马州麦斯韦尔空军基地:空军大学出版社,空军研究所,[2017] | 系列:网络力量视角,ISSN 2329-5821;CPP-4 | 包括参考书目。标识符:LCCN 2016052326| ISBN 9781585662739 | ISBN 1585662739 主题:LCSH:网络恐怖主义——美国——预防。| 威慑(战略)|网络情报(计算机安全)——国际合作。| 网络空间——军事方面——美国。| 安全,国际。| 信息战——美国——预防。分类:LCC U167.5.C92 M35 2017 | DDC 355.3/43—dc23 | SUDOC D 301.26/31:4

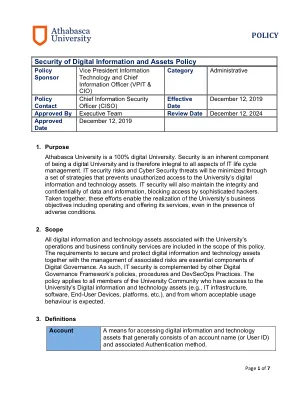

数字信息和资产安全政策

安全事件是指违反或即将违反计算机安全政策、可接受使用政策或标准安全实践的行为。数字安全事件通常由单个或一系列不必要的或意外的信息安全事件表示,这些事件对阿萨巴斯卡大学的数字业务运营及其 IT 资产构成重大风险。示例包括但不限于:• 披露或可能披露可识别的敏感数据或信息 • 违反数据和信息安全分类。• 大学社区成员使用外国最终用户设备 • 计算机病毒或恶意软件 • 丢失包含机密数字信息或受保护信息的笔记本电脑、平板电脑或智能手机 • 未经授权访问 IT 资产 • 拒绝在线服务攻击 • 网络安全事件 • 犯罪或敌对国家行为者活动涉及 IT 资产的技术。