XiaoMi-AI文件搜索系统

World File Search System住房和社区升级部...

程序,并证明其以公平一致的方式应用,并符合国务卿的批准书、2012 年 EPB 条例(经修订)和其他相关立法要求,如现行数据保护立法,以及计划运营要求 (SOR) 中规定的运营要求。如果认证计划与该建筑物的所有者、房东或占用人(授权人)或经授权人同意的第三方共享“评估数据”,则认证计划必须向 DLUHC(或其指定的审计师)证明该计划的数据共享过程符合 EPB 条例和数据保护立法。认证计划将被要求制定一份数据共享计划,明确说明如何管理数据共享过程并遵守立法和其他数据保护要求。该计划必须包括(但不限于)以下程序:

2022 年第 10 章建筑相关规范

(g) 进入权。当需要进行检查以执行本章的规定时,或者当建筑官员有合理理由相信建筑物或处所内存在违反本章的情况,导致建筑物或处所不安全、危险或有害时,建筑官员有权在合理的时间进入建筑物或处所进行检查或履行本章规定的职责,但如果该建筑物或处所有人,则必须向占用人出示证件并要求进入。如果该建筑物或处所无人居住,建筑官员应首先做出合理努力,找到建筑物或处所的所有者或其他负责或控制该建筑物或处所的人,并要求进入。如果被拒绝进入,建筑官员可以诉诸法律规定的补救措施以确保进入。

钻石光谱、缺陷中心、颜色等……

研究材料与光的光谱相互作用的学科称为光谱学,我们可以从一个简单的问题开始:“光是什么?”。我们用眼睛观察到的光(以及我们看不见的光)是由于能量在空间中以电场和磁场的组合形式传播而产生的,称为电磁波。这种波可以用其波长来表征,可见光区域的光的波长范围从紫色区域的 400 nm 到红色区域的 700 nm。我们都熟悉彩虹的景象,如果彩虹的颜色在图中显示为波长垂直向下增加,那么红色以下是红外线,紫色以上是紫外线。这些区域无法用人眼探测到,但可以使用对这些波长敏感的合适仪器进行研究。对于钻石,我们会发现需要测量所有三个区域。

选择性雄激素受体调节剂 (SARM)

芳基丙酰胺衍生 SARM 的代谢 如果要检测血液(以及血浆或血清)样本,测量活性药物是一种很好的方法。然而,由于尿液是最常收集的兴奋剂控制基质,因此需要简明扼要地了解这些治疗剂的代谢程度,以确保在使用后检测到 SARM,特别是在回顾性反兴奋剂分析中。因此,使用人肝微粒体制剂对 Andarine 和其他芳基丙酰胺基 SARM 进行了体外代谢研究。7 这些研究揭示了多种可用于运动药物检测目的的潜在目标化合物,尤其是 B 环耗尽的 Andarine(图 1,结构 5)。这进一步补充了现有的兴奋剂控制方法和

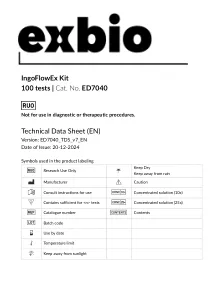

IngoFlowEx 试剂盒 100 次测试 | 货号:ED7040

该测试基于测量吞噬 FITC 标记大肠杆菌的细胞的荧光。将肝素化血液样本与荧光大肠杆菌混合,并在 37 °C 下孵育。使用不含大肠杆菌的阴性对照来设置吞噬细胞和非吞噬细胞之间的鉴别边界。通过反复清洗去除未吞噬的细菌。使用台盼蓝(一种不会穿透细胞膜的活体染料)淬灭任何剩余的细胞外或表面结合细菌。裂解红细胞,固定细胞,并用碘化丙啶染色 DNA,以区分有核细胞和细菌碎片或团块。测试中使用的大肠杆菌用人 AB 血浆调理,确保结果不主要取决于测试血液样本的调理活性。

使用时披露和引用的最佳实践...

本文旨在成为披露法律写作中人工智能工具使用的最佳实践指南。本文重点介绍如何使用人工智能工具帮助起草文本材料,特别是在法律评论文章和法学院课程中。本文的披露和引用方法旨在为作者、机构和学术界提供一个起点,让他们根据自己既定的规范和理念进行量身定制。在整篇文章中,作者使用 ChatGPT 提供了如何在写作中使用人工智能工具以及如何在文本中表达人工智能工具输出的示例,包括如何披露和引用该使用和文本的示例。本文还将包括教授在课堂上使用的政策和在期刊上提交指南时使用的政策。

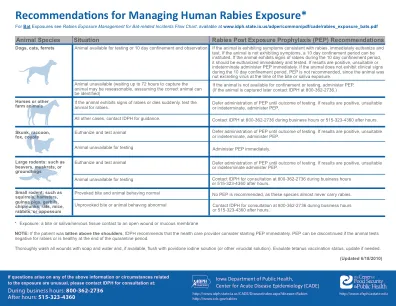

管理人类狂犬病暴露的建议*

• 以前接种过狂犬病疫苗的人 [ 已完成三种疫苗暴露前预防或四/五种疫苗系列和人狂犬病免疫球蛋白暴露后预防(使用人二倍体细胞疫苗、吸附狂犬病疫苗或纯化鸡胚疫苗)],应在第 0 天和第 3 天接种两剂狂犬病疫苗。此人不需要人狂犬病免疫球蛋白。 • 以前接种过上面未列出的狂犬病疫苗接种方案的人应接受全面的暴露后预防,除非他们有记录的狂犬病抗体滴度(相当于 RFFIT 测试的 1:5 或更大的完全中和稀释度)。有记录的抗体滴度的人应在第 0 天和第 3 天接种两剂狂犬病疫苗。如果患者不能/不遵守狂犬病暴露后疫苗接种计划怎么办?