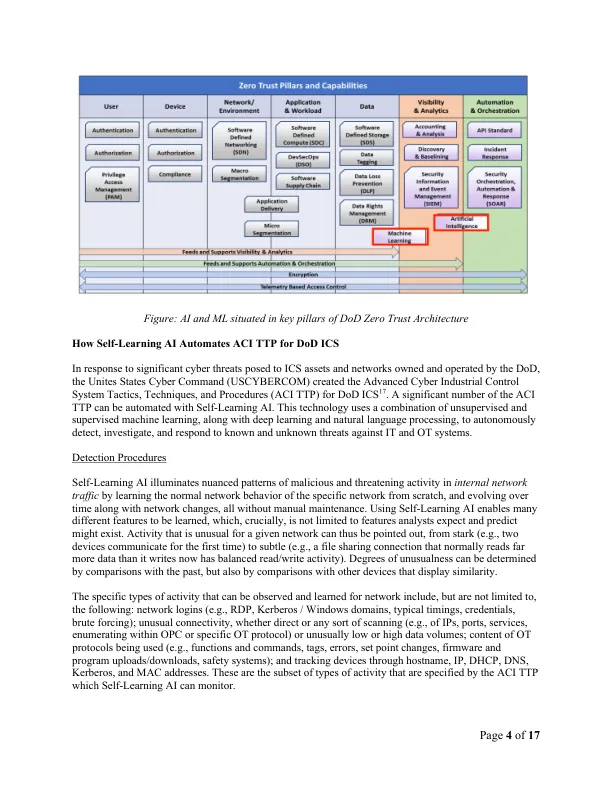

作战技术 (OT) — 包括工业控制系统 (ICS)、信息物理系统 (CPS)、工业物联网 (IIoT) 和其他技术 — 在动能战争中发挥着至关重要的作用。这涵盖了嵌入国防部 (DoD) 各种关键任务资产以及作战所依赖的系统(例如设施、燃料、物流、制造、医疗、空间和武器系统 1)的各种形式的 OT。事实上,国防部拥有 400 多个基地、250,000 个设施和 400,000 个建筑物,是世界上最大的 OT 资产所有者和运营商之一,估计拥有超过 26 亿台 OT 设备。国防部维护着各种高度分布和异构的 OT 设备,涵盖超过 90,000 个操作系统。这些 OT 设备中有许多也已过时,实际上本质上是不安全的,有些设备已有 30 多年历史 2 。因此,OT 对于在战区内实现作战人员的动能军事行动至关重要。任何对 OT 系统的破坏都会严重影响国防部行使武力的能力。鉴于 OT 系统出了名的脆弱性及其相关的网络安全挑战,这一点非常令人担忧。除了军事技术中的 OT 之外,支撑国内关键基础设施的 OT 通常是参与网络战的民族国家的预定目标,也就是说,即使在没有持续的动能军事冲突的情况下也是如此。这样的例子比比皆是,例如伊朗和以色列之间正在进行的网络战,据报道,水利设施和加油站都遭受了网络攻击 3,4 。OT 还处于动能战和网络战的交叉点,通常被称为“混合战争”。2008 年俄格战争中俄罗斯对格鲁吉亚的进攻被广泛认为是这种动能战和网络战相结合的“混合战争”的首例。正如 David Hollis 在 Smalls Wars Journal 的案例研究中所述,“这似乎是历史上第一例与其他作战领域(包括陆、空、海、天)的主要作战行动同步进行的协调网络空间领域攻击” 5 。在这次战役中,俄罗斯采用了各种技术、战术和程序 (TTP),包括通过分布式拒绝服务 (DDoS) 攻击破坏格鲁吉亚政府网站、破坏这些网站、重新路由格鲁吉亚互联网流量以及获得对新闻机构的外部控制 6 。当今的混合冲突自 2008 年以来取得了重大进展。这些努力使俄罗斯能够控制各种叙述并中断格鲁吉亚的通信;然而,这次行动似乎仅针对信息技术 (IT),并未破坏 OT 系统 7。微软的“特别报告:乌克兰”8 对此进行了详细说明。在与动能军事行动协调的众多俄罗斯网络攻击中,微软、ESET 和 CERT-UA 发现了一次针对乌克兰能源公司 ICS 的擦除器攻击。这被认为源于一种名为“沙虫”的高级持续性威胁 (APT),该威胁组织还对 2015 年乌克兰电网的网络攻击以及 2008 年针对格鲁吉亚的 DDoS 攻击负责 9,10。此次攻击的预先部署阶段发生在冲突前几周,破坏性恶意软件的部署发生在冲突的第 6 周,即 3 月 31 日至 4 月 8 日 11 。这次攻击也被称为“Industroyer 2.0” 12 。上面详述的活动展示了如何将关键基础设施与动能军事行动结合起来,以产生重大影响。破坏一个国家的能源供应和其他关键基础设施即使在和平时期也会导致大规模的社会和经济混乱,在战争时期甚至会造成更大的破坏。我们还没有看到公开记录表明 OT 的场景