XiaoMi-AI文件搜索系统

World File Search System第一单元 性状和变异扩展 - 猛犸象 DNA

Colossal 的标志性复活灭绝项目将是复活猛犸象,或者更具体地说,复活一头具有猛犸象所有核心生物学特征的耐寒大象。它将像猛犸象一样行走、看起来像猛犸象、听起来像猛犸象,但最重要的是,它将能够栖息在猛犸象灭绝后遗弃的生态系统中。

第一单元 HCI 基础 人类:I/O 通道 – ...

对光高度敏感,因此我们可以在低照度下看东西。 它无法分辨精细的细节,并且容易受到光饱和的影响。 这就是我们从黑暗的房间走到阳光下时会暂时失明的原因:视杆细胞一直处于活跃状态,并被突然的光线饱和。 视锥细胞 视锥细胞是眼睛的第二种受体。 它们对光的敏感度不如视杆细胞,因此可以忍受更多的光线。 视锥细胞有三种,每种对不同波长的光敏感。 这使我们能够看到彩色图像。眼睛有大约 600 万个视锥细胞,主要集中在视网膜中央凹。 中央凹是视网膜的一小部分,图像可在此固定。 盲点 盲点也位于视网膜上。 尽管视网膜主要被光感受器覆盖,但在视神经进入眼睛的地方有一个盲点。 盲点没有视杆细胞或视锥细胞,但我们的视觉系统会对此进行补偿,所以在正常情况下我们无法意识到它。 神经细胞 视网膜还有专门的神经细胞,称为神经节细胞。 有两种类型: X 细胞:这些细胞集中在中央凹,负责早期检测模式。 Y 细胞:这些细胞在视网膜中分布更广泛,负责早期检测运动。 视觉感知 了解眼睛的基本构造有助于解释视觉的物理机制,但视觉感知不止于此。 视觉器官接收到的信息必须经过过滤并传递给处理元素,以便我们识别连贯的场景,消除相对距离歧义并区分颜色。 让我们看看我们如何感知大小和深度、亮度和颜色,它们对于有效的视觉界面的设计都至关重要。

第一单元-生物医学工程原理

原始人类认为疾病是“来访”,是受到冒犯的神灵或精灵的古怪行为。因此,医疗实践是巫医和男女巫医的领域。然而,即使魔法成为治疗过程不可或缺的一部分,这些早期从业者的崇拜和艺术也从未完全局限于超自然现象。这些人利用他们的自然本能并从经验中学习,发展了一门基于经验法则的原始科学。例如,通过获得和编码某些可靠的实践,草药治疗、接骨、外科手术和助产术得到了发展。正如原始人类通过观察了解到某些植物和谷物可以食用并且可以种植一样,治疗师和巫师观察某些疾病的性质,然后将他们的经验传授给后代。有证据表明,原始治疗师对治疗艺术的兴趣是积极的,而不仅仅是直觉的,他们充当外科医生和工具的使用者。例如,欧洲、亚洲和南美洲各地都收集到了被钻孔者凿孔的头骨。这些孔是用燧石工具从骨头上凿出的,以便进入大脑。虽然人们只能推测这些早期外科手术的目的,但魔法和宗教信仰似乎是最有可能的原因。也许这个手术把邪恶的恶魔从头骨中释放出来,这些恶魔被认为是极度疼痛(如偏头痛)或摔倒在地(如癫痫)的原因。从孔周围骨头的圆边可以看出,这种手术是在活着的病人身上进行的,其中一些病人实际上还活着,这表明骨头在手术后又长出来了。这些幸存者还获得了特殊的神圣地位,因此,在他们死后,他们的头骨碎片被用作护身符来抵御抽搐。从这些开始,医学实践已成为所有人类社会和文化不可或缺的一部分。一些最成功的早期从业者的命运值得关注。

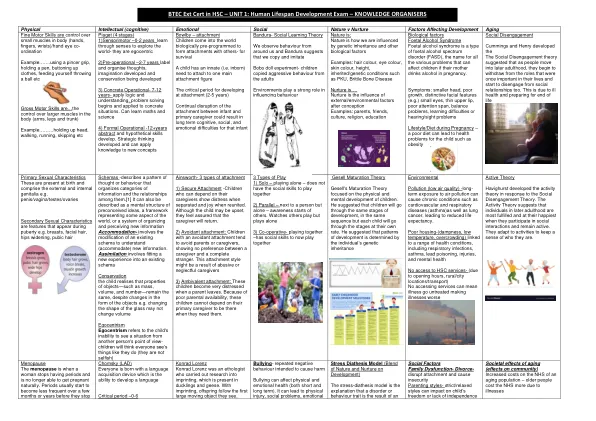

第一单元:人类生命周期发展考试

图式 - 描述一种思维或行为模式,用于组织信息类别及其之间的关系。[1] 它也可以被描述为先入为主的观念的心理结构、代表世界某些方面的框架或组织和感知新信息的系统 适应 - 涉及修改现有图式以理解(适应)新信息。 同化涉及将新体验融入现有图式 保存 孩子意识到物体的属性 - 例如质量、体积和数量 - 保持不变,尽管物体的形式发生了变化,例如改变玻璃的形状可能不会改变体积 自我中心主义 自我中心主义是指孩子无法从别人的角度看待情况 - 孩子会认为每个人的看法都和他们一样(他们并不自私)

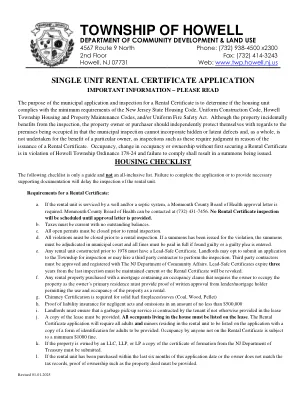

单一单位出租证书申请-Howell Township

市政申请和租赁证书检查的目的是确定住房单位是否符合新泽西州住房法规,统一建筑法规,豪威尔镇住房和房地产维护法规和/或统一消防安全法的最低要求。尽管该财产从检查中偶然受益,但财产所有人或购买者应独立保护自己的占用的房屋,因为市政检查不能纳入隐藏或潜在的缺陷,并且整体上不进行特定所有者的利益,因为这样的检查需要这些检查,需要判决出租证书的判决。占用率,占用或所有权的变化而不先获得租赁证书的情况违反了霍威尔镇法令178-24,而未能遵守的情况应导致发出的传票。

第一单元卫星系统简介

• 如今,全球很大一部分人口的日常生活都涉及通过移动电话、个人电脑和其他电子通信设备共享信息。 • 太空技术,即通信卫星,通过在一个或多个地点之间中继语音、视频和数据信号,使全球电信系统得以实现。 , y • 虽然有时可以使用地球上的太空技术替代方案,但太空技术通常可以减少基础设施要求,并提供更具成本效益的服务交付选项。 • 例如,无需建造一系列传输和中继塔来将电视节目广播到遥远的地方,只需为偏远社区提供一个卫星天线来接收卫星发送的广播信号。

专业的多合一单声音激光打印机

入侵保护 - 随着协议管理,接口限制和IPv4过滤,您可以灵活地将设备设置调整为业务。安全连接 - 通过行业标准IEEE 802.1X安全地连接到企业级有线和无线网络。安全的加密通信 - 通过使用TLS,SSH,IPSEC,HTTPS和SNMP3等灵活的行业标准,您的企业可以将设备定制为网络。

MFC-L5710DN-专业的多一单声道激光打印机

入侵保护 - 随着协议管理,接口限制和IPv4过滤,您可以灵活地将设备设置调整为业务。安全连接 - 通过行业标准IEEE 802.1X安全地连接到企业级有线和无线网络。安全的加密通信 - 通过使用TLS,SSH,IPSEC,HTTPS和SNMP3等灵活的行业标准,您的企业可以将设备定制为网络。