XiaoMi-AI文件搜索系统

World File Search System人工智能在网络间谍攻击中的作用

1,2 学生,Sastra Deemed 大学 摘要 本研究论文旨在全面研究网络间谍活动,即通过数字手段秘密获取机密信息,已成为现代互联技术时代的一个关键威胁。数据泄露的目的仅仅是通过泄露受害者的私人信息来损害受害者的声誉。人工智能在网络安全数据保护中起着至关重要的作用。它有可能增强我们的网络防御。但是,像所有其他强大的工具一样,人工智能也可能是一把双刃剑。它是加强我们安全的关键,同时也释放了一种新的网络威胁。在这个现代时代,人工智能的使用针对的是国家的战略、经济、政治和国家利益。因此,本文的作者主要分析了对敏感在线数据库的网络威胁、各国在数字安全和隐私受到侵犯时保护其公民的法律义务、印度监管框架的有效性、可以实施的遏制这些威胁的省级措施以及国际谴责对遏制此类威胁的影响。关键词:网络间谍、人工智能、网络威胁、双刃剑、竞争优势。背景:网络间谍是一种隐蔽活动,旨在从个人、组织、利益相关者或政府那里获取敏感信息,如今,随着其向数字世界的扩展,网络间谍已成为全球主要威胁。传统上,间谍相关活动始于手动黑客技术,例如利用软件漏洞、社会工程或复杂的网络入侵。随着人工智能 (AI) 的出现和发展,它慢慢改变了网络间谍活动的格局,带来了新的机遇和风险。1 人工智能与网络安全的整合和结合为更先进的技术开展间谍活动打开了新的大门,同时也提高了各种防御机制的能力。人工智能在自动化任务方面具有无与伦比的优势,这些任务在某个时间点被认为是繁琐或繁重的,例如扫描和分析大量数据集以及识别各种威胁漏洞等活动。先进的机器学习算法现在能够检测网络行为中的模式,这些模式可能表明存在可利用的弱点或有价值的

单个痕量侧通道攻击在头脑中的MPC框架

摘要。在本文中,我们提出了第一个基于阈值秘密共享(也称为阈值计算)的单个痕量侧渠道攻击,该攻击以其原始版本为单位(TCITH)。这个MPCITH框架可以在美国国家标准技术研究所(NIST)呼吁数字签名的最近第二轮中的14个数字签名计划中的5个中找到。在这项工作中,我们首先要突出显示TCITH框架的侧向通道漏洞,并在SDITH算法上显示它的剥削,这是该NIST调用的一部分。具体来说,我们利用了Galois字段中乘法函数的泄漏来对中间值进行预测,并使用算法的结构有效地组合了信息。这使我们能够建立攻击,这既是针对MPCITH框架的第一个软分析侧通道攻击(SASCA),也是对SDITH的第一次攻击。更具体地说,我们使用阈值变体结构来重建秘密密钥,基于信念传播(BP)来建立一个基于信念传播(BP)的SASCA。我们在锤量重量(HW)泄漏模型下进行模拟攻击,以评估该方案对SASCA的阻力。然后,我们在实际情况下,更具体地说是在STM32F407上执行攻击,并为所有安全级别恢复秘密键。我们通过讨论我们可以用来减轻攻击的各种改组对策来结束本文。

基于攻击防御的强化学习学习隐私的方法,以针对双重拍卖市场推理攻击

摘要 - 作为一种公平而有效的资源分配方法拍卖机制已被广泛用于品种交易方案,例如广告,众汇和频谱。但是,除了获得更高的利润和满意度外,隐私问题还引起了研究人员的关注。在本文中,我们主要研究了针对间接推理攻击的双重拍卖市场中保存隐私问题。大多数现有作品都采用差异隐私理论来防御推断攻击,但存在两个问题。首先,差异隐私(DP)的“难以区分”无法阻止拍卖市场中持续估值。第二,尚未解决差异隐私部署中的隐私 - 实用性权衡(PUT)。为此,我们提出了一种基于攻击防御的强化钢筋学习隐私方法 - 保存实际上在双重拍卖中提供隐私保护的方法。首先,拍卖师充当防守者,为投标人的估值增加了噪音,然后充当发射推理攻击的对手。之后,拍卖师使用攻击结果和拍卖结果作为指导下一次部署的参考。上述过程可以视为马尔可夫决策过程(MDP)。国家是当前步骤下每个投标人的估值。动作是添加到每个竞标者中的噪声。奖励由隐私,公用事业和培训速度组成,其中攻击成功率和社会福利被视为隐私和效用的衡量标准,使用延迟惩罚条款来减少培训时间。利用深层确定性政策梯度(DDPG)算法,我们建立了一个参与者批评网络来解决MDP问题。最后,我们进行了广泛的评估,以验证我们提出的方法的性能。结果表明,与其他现有的基于DP

使用人工智能解码 CRYSTALS-Kyber 攻击:检查和恢复策略 ⋆

摘要 人工智能和量子计算的最新进展对传统的公钥密码系统构成了重大威胁。在此背景下,依赖于格问题硬度的后量子加密技术 Kyber 已被标准化。尽管美国国家标准与技术研究所 (NIST) 进行了全面测试,但最近的调查暴露了 CRYSTALS-Kyber 中的漏洞,表明其在使用人工智能的非受控环境中容易受到攻击。本研究深入探讨了 CRYSTALS-Kyber 对侧信道攻击的敏感性。基于对 Kyber512 参考实现的研究,很明显,使用选定的密文会导致其他功能受到损害。最后一种的成功实现允许在各种攻击场景中实时恢复整个密钥。

人工智能驱动的供应链攻击

OLADOYIN AKINSULI 人工智能和网络安全策略师,萨里大学,英国吉尔福德 摘要- 供应链攻击在网络安全中发展成为一个强大的主题和攻击,它使用复杂的人工智能策略来渗透和颠覆有保障的供应商和软件开发商。这些复杂的攻击利用供应链中现有的信任,通过看似正常的软件更新、固件或服务来传播恶意软件,这意味着人工智能的集成提高了这些攻击的准确性和隐蔽性,并提高了目标获取、恶意软件适应性和软件产品中机器学习模型的操纵。本研究的研究目标有三点:确定人工智能如何加剧供应链风险,这涉及了解最近众所周知的安全漏洞的特征;提出可以保护组织网络的缓解措施。通过使用案例研究以及案例研究和数据分析等分析工具,该研究表明提高安全性和确保实时安全性对于防范人工智能威胁至关重要。先进且影响深远的洞察表明,人工智能在供应链攻击中的持续发展,不仅提升了攻击速度,还加速了攻击过程,而传统防御对此束手无策。研究结果表明,零信任态势、行为分析和安全的软件物料清单 (SBOM) 是可行的,有助于加强供应链。就对未来研究的影响而言,它为以前的研究增加了对供应链攻击中使用人工智能所带来的新挑战的考虑,这是构建安全网络空间保护架构的一个关键研究领域,对于在日益互联的世界中保护关键组织和敏感信息的完整性至关重要。

观察攻击

每个人都喜欢与您合作。你会钉住它,女婴,“我向她保证。MIT热情地微笑着,“感谢您的鼓励。这意味着您在我身边。”“我只是说明事实。您已经赚了所有这些。您的名字现在是一个品牌。那么,家庭其他人在哪里?Kim没有做到吗?” “爸爸走了过来,睡了,所以他们现在就离开了。 Kim说她有考试,无法做到。” “好吧,爱。 我需要跑一些差事然后回家。 在这里完成后,Kim没有做到吗?”“爸爸走了过来,睡了,所以他们现在就离开了。Kim说她有考试,无法做到。” “好吧,爱。 我需要跑一些差事然后回家。 在这里完成后,Kim说她有考试,无法做到。”“好吧,爱。我需要跑一些差事然后回家。在这里完成后,

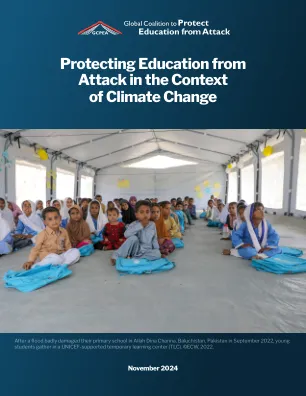

在气候变化的背景下保护教育免受攻击

根据内部流离失所监测中心的说法,与临时庇护所用作临时庇护所的学校相关的攻击也越来越频繁,包括受冲突影响的地区,包括内部流离失所的监测中心。13在气候和与冲突有关的流离失所中,学校通常都用于庇护流离失所者,最近的证据表明,当学校被用作流离失所的平民临时庇护所时,攻击风险增加。例如,在菲律宾,联合国发现,一个武装团体袭击了一所学校,该学校在2021年躲藏在国内流离失所者的人中。该组织针对参与灾难努力的国家安全部队。14在同年,联合国观察到了13起案件,其中武装团体在菲律宾的灾难反应中干扰了国家安全部队。15

侧信道攻击对后量子密码学的影响:利用 Rowhammer 漏洞影响 FrodoKEM 密钥生成

本论文由 ScholarWorks@UARK 免费提供给您,供您开放访问。它已被 ScholarWorks@UARK 的授权管理员接受,可纳入研究生论文和学位论文中。如需更多信息,请联系 uarepos@uark.edu。

公共算法替代攻击:颠覆哈希和验证

在算法替代攻击的领域(ASA)中,我们朝着新的方向启动工作,即考虑对公共算法的这种攻击,这意味着不包含秘密的材料。示例是哈希函数,以及签名方案和非相互作用参数的验证算法。在我们所谓的PA-SA(公共载体替代攻击)中,大兄弟对手用颠覆算法代替了公共算法F,同时保留了后者的后门。我们认为,大兄弟的目标是使PA-SA成为三倍:它希望实用程序(它可以打破f-使用方案或应用程序),无法检测到(局外人无法检测到替代)和排他性(除了大兄弟以外的其他人都无法利用替代)。我们从F是任意的一般环境开始,对三个目标给出了强有力的定义,然后是我们证明遇到的PA-SA的构造。我们将其作为应用程序的应用程序,对哈希功能,签名验证和非交互性参数的验证,展示了新的有效方法来颠覆这些论点。作为前两个的进一步申请,我们在X.509 TLS证书上给出了PA-SA。尽管ASA传统上仅限于渗透秘密钥匙,但我们的工作表明,在没有截止钥匙的关键的情况下,它们在颠覆了公共功能方面是可能有效的。我们的建筑有助于防御者和开发人员通过说明如何建立攻击来确定潜在的攻击。

预防和管理偏头痛攻击的实用补品:叙事评论

尽管偏头痛的主要原因尚不清楚,但炎症被认为是重要的风险因素之一。使得炎性细胞因子的分泌,例如肿瘤坏死因子-α(TNFα),将通过增加细胞渗透性和相互作用而导致神经炎症和偏头痛发作(11,12)。此外,其他炎症细胞因子(如粘附分子)会导致血管功能障碍并因此神经性疼痛(13)。证据还表明,偏头痛攻击的阶段与降钙素基因相关肽(CGRP),线粒体疾病,单胺能途径,镁缺乏症和较高血清谷氨酸水平(13,14)之间的直接关联。此外,基于人类和实验研究,环氧酶-2(COX-2)和诱导一氧化氮合酶(INOS)有助于保持炎症和神经源性疼痛。此外,高脑结晶质结膜血症还参与偏头痛的病因(15)。