机构名称:

¥ 2.0

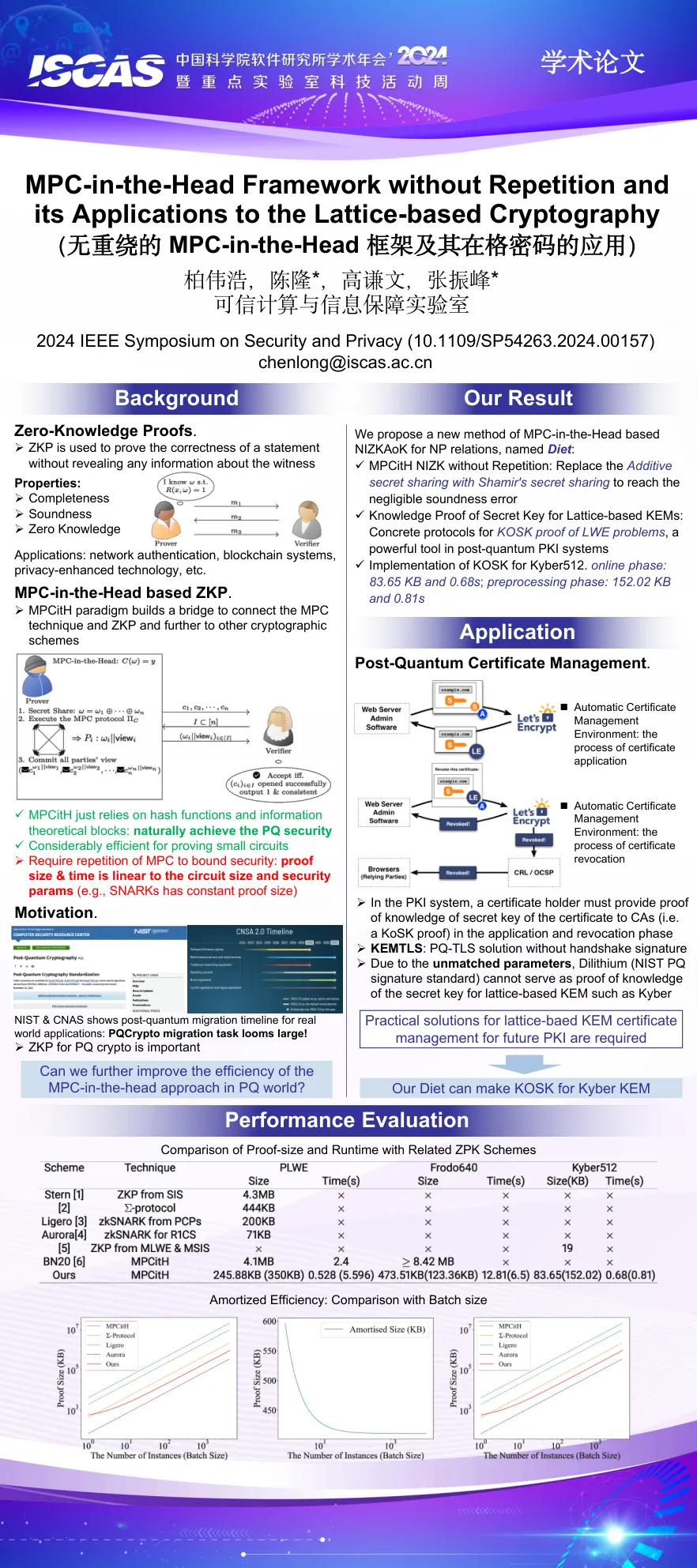

摘要。在本文中,我们提出了第一个基于阈值秘密共享(也称为阈值计算)的单个痕量侧渠道攻击,该攻击以其原始版本为单位(TCITH)。这个MPCITH框架可以在美国国家标准技术研究所(NIST)呼吁数字签名的最近第二轮中的14个数字签名计划中的5个中找到。在这项工作中,我们首先要突出显示TCITH框架的侧向通道漏洞,并在SDITH算法上显示它的剥削,这是该NIST调用的一部分。具体来说,我们利用了Galois字段中乘法函数的泄漏来对中间值进行预测,并使用算法的结构有效地组合了信息。这使我们能够建立攻击,这既是针对MPCITH框架的第一个软分析侧通道攻击(SASCA),也是对SDITH的第一次攻击。更具体地说,我们使用阈值变体结构来重建秘密密钥,基于信念传播(BP)来建立一个基于信念传播(BP)的SASCA。我们在锤量重量(HW)泄漏模型下进行模拟攻击,以评估该方案对SASCA的阻力。然后,我们在实际情况下,更具体地说是在STM32F407上执行攻击,并为所有安全级别恢复秘密键。我们通过讨论我们可以用来减轻攻击的各种改组对策来结束本文。

单个痕量侧通道攻击在头脑中的MPC框架

主要关键词