机构名称:

¥ 4.0

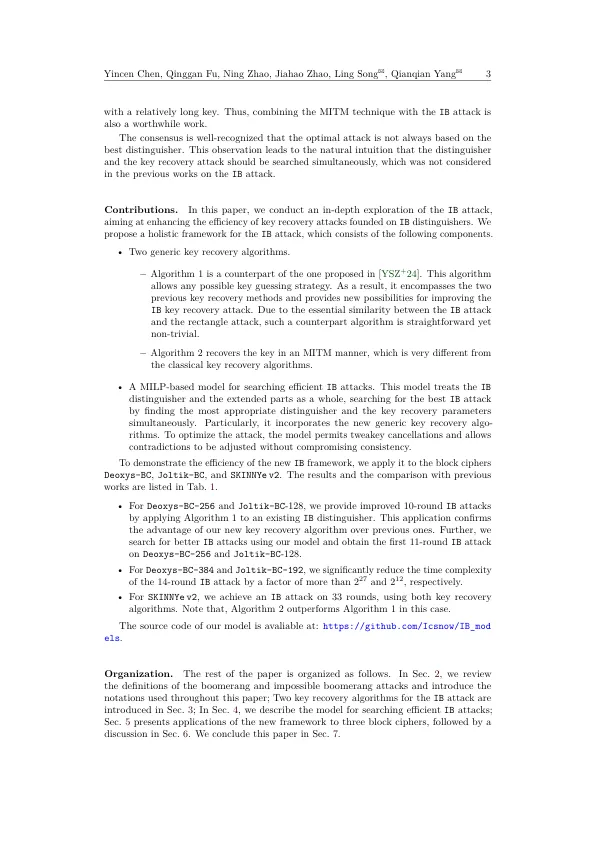

摘要。在2011年,LU引入了DCC上不可能的回旋镖攻击。这种强大的加密分析技术结合了不可能的差异和回旋镖攻击的优势,从而继承了这两种加密技术的优势。在本文中,我们提出了一个整体框架,其中包括两种通用且有效的算法和基于MILP的模型,以系统地搜索最佳的不可能的回旋镖攻击。第一种算法结合了任何关键的猜测策略,而第二个算法将中间会议(MITM)攻击集成到关键恢复过程中。我们的框架非常灵活,可容纳任何一组攻击参数并返回最佳攻击复杂性。将我们的框架应用于Deoxys-BC-256,Deoxys-BC-384,Joltik-BC-128,Joltik-BC-192和Skinnye V2时,我们取得了一些重大改进。我们实现了对Deoxys-BC-256和Joltik-BC-128的第一个11轮不可能的回旋镖攻击。对于Skinnye V2,我们实现了第一个33轮不可能的飞旋镖攻击,然后在密钥恢复攻击中使用MITM方法,时间复杂性大大降低。此外,对于14轮Deoxys-BC-384和Joltik-BC-192,不可能的回旋镖攻击的时间复杂性降低了2 27

一个不可能的回旋镖攻击的整体框架

主要关键词