XiaoMi-AI文件搜索系统

World File Search System混合攻击检测的安全警报

大型和中型组织采用各种安全系统来保护其资产。这些系统通常由不同的供应商开发,专注于不同的威胁,通常是独立工作的。他们产生了单独的和庞大的警报,这些警报必须由经常负担负担的安全分析师对其进行监控和分析。先前的工作试图通过更好地关联和优先考虑警报来支持分析师。在这项工作中,我们建议使用集成层(IL)结合单个安全系统的智慧。,我们通过将IL部署在一个运行四个非常不同的选择检测系统的大型全球组织(50,000多名员工)中来验证了我们的想法。我们通过使用端到端的红线练习来生成真实的攻击数据。进行培训,我们将数据集标记为直接来自事件响应团队的评估,而不是使用先前的工作中的第一/第二层分析中心(SOC)分析师的升级决策。我们表明,我们的方法大大减少了进行调查的警报的数量,同时保持了多步攻击检测的高性能 - Matthews相关系数(MCC)达到0。998。模型对从不同安全系统得出的特征的实质性依赖性支持了我们集成方法的可行性。在我们的系统中添加的解释性层使分析师洞悉为什么特定情况被标记为攻击或非攻击。基于测试结果,我们的方法已添加到生产设置中。

对真主党的打击者的巨大攻击

https://www.cnn.com/2024/09/27/ISHAGELEASE-PEN- PREAD- PLACE-LEPOINTO-LOINE https://www.reuters.com/World/middle-east-plantive-eploffs-Sblan-sour-sour-sources-sources-Sour-sources-204-09-09-18https://www.cnn.com/2024/09/27/ISHAGELEASE-PEN- PREAD- PLACE-LEPOINTO-LOINE https://www.reuters.com/World/middle-east-plantive-eploffs-Sblan-sour-sour-sources-sources-Sour-sources-204-09-09-18

战术攻击 - 空战指挥

防御性地;人们穿着防护服;人们适当地监督人们;无穷无尽!然而,在事故记录中,我们发现了许多令人失望的事情。令人沮丧的失望是因为人们没有正确完成任务。我们可以做得更好。我们必须做得更好。认真的监督和有纪律的表现对于预防事故至关重要。两者都是人的因素。两者都意味着有效的领导和高效的管理。两者都意味着参与。无论以何种身份,无论是监督、领导、管理还是指挥,没有人能够独自坐在办公桌前充分发挥作用。我们必须走出去观察、指导、纠正、引导和激励。这种直接的关注将支持有纪律的表现。也许有一件事几乎每个人都不愿意做。那就是挑战规则。在我与战术空军司令部指挥官的初次采访中,他非常明确地表示他认为应该改变坏的规则。他并没有说或暗示,我也没有把他的意思理解为应该打破规则。他说的是改变!然而,你们这些执行任务的士兵必须识别不良规则,以便对其进行修改以正确实现预期目的,或者将其消除。然而,在不良规则得到改进或删除之前,不要忽视它或故意违反它。避免出现违反规则的情况,或以纪律严明的方式遵守其规定。另一个应该提到的因素是,所有参与事故或事件的人都必须完全坦诚。在开篇,我说过我们会重复犯错。这肯定有许多原因。首先,有些人可能没有传授从经验中吸取的教训。换句话说,

F-15 全球攻击鹰

运载火箭剖面图显示,飞行仅 5 分钟后第一级点火,速度为 1.24 马赫,高度为 51,500 英尺;大约 6 分钟后,有效载荷分离,速度接近 27 马赫,高度为 620,500 英尺。

针对人工智能的对抗性攻击的可行性

对抗性攻击是一类分析神经网络参数以计算一系列导致错误分类的输入变化的技术。一个著名的例子是一只具有独特图案的 3D 打印海龟,这导致计算机视觉算法将其错误分类为步枪 (Athalye et al., 2018)。这些例子可能对操作环境中的 AI 系统的安全性和有效性构成重大威胁。如图 1 所示,对抗性攻击引起了研究界的广泛关注:2013 年至 2020 年间发表的数千篇论文致力于识别新的攻击载体并加强对它们的防御。尽管该领域的学术研究越来越多,但许多提出的对抗性攻击载体在现实世界中的相关性值得怀疑 (Gilmer et al., 2018)。简而言之,研究人员经常开发

回顾针对人工智能 (AI) 的攻击以及......

摘要 —本文的主要目的是回顾对抗性攻击、数据中毒、模型反转攻击以及其他可能危及基于人工智能的图像识别和生成模型的完整性和可靠性的方法。随着人工智能 (AI) 系统在众多领域越来越受欢迎,它们易受攻击的问题已成为一个主要问题。在我们的回顾研究中,我们重点关注针对用于图片识别和创建任务的人工智能模型的攻击。我们研究了各种攻击策略,包括传统和更复杂的技术。这些攻击利用了机器学习算法中的缺陷,经常导致错误分类、伪造图片或未经授权访问敏感数据。我们调查了学者和从业者为克服这些困难而开发的许多防御策略。这些防御措施包括对抗性训练、强大的特征提取、输入清理和模型提炼。我们探讨了每种保护机制的实用性和局限性,强调了综合方法的重要性,该方法整合了多种技术来提高人工智能模型的弹性。此外,我们还研究了这些攻击对无人驾驶汽车、医学成像系统和安全监控等实际应用的可能影响,强调了对公共安全和隐私的威胁。该研究还涵盖了人工智能安全的立法和道德方面,以及人工智能开发人员在建立充分防御措施方面的责任。为了保护训练人工智能模型所需的敏感数据,请将数据隐私和安全放在首位。在创建人工智能模型时,请考虑对抗鲁棒性。定期对模型进行对抗性攻击以发现弱点并应用防御策略(如对抗性训练)来增强模型对恶意输入的抵抗力。这项分析强调了持续研究和合作的迫切需要,以开发能够抵御复杂攻击的更安全的人工智能系统。随着人工智能的发展和融入重要领域,必须齐心协力加强这些系统对敌对威胁的抵御能力,并确保它们负责任地部署以造福社会。

TAC 攻击 - 空战指挥部

对安全、可靠、长延时引信感兴趣。经过几次实验,我最终选择了人类已知的最古老、最可靠的延时引信之一——香烟。经验数据显示,一支标准的大号香烟在到达过滤器之前需要燃烧 7 分 30 秒。可以通过将引爆线更靠近引信末端来调整安全逃生距离。.. .效果非常好,因为我们正站在中队正前方,与他们的炮兵军官交谈,这时门在点火后七分半钟(我们选择了非延时功能时间)从铰链上脱落。在过去三年中,我有机会在更科学的基础上研究常规弹药引信,并更好地了解与铁弹引信相关的问题。考虑到这一点,我会

CRYSTALS-Kyber 攻击概述和讨论

摘要。本文回顾了经典密码学中常见的攻击以及后量子时代针对 CRYSTALS-Kyber 的可能攻击。Kyber 是一种最近标准化的后量子密码学方案,依赖于格问题的难度。尽管它已经通过了美国国家标准与技术研究所 (NIST) 的严格测试,但最近有研究成功对 Kyber 进行了攻击,同时展示了它们在受控设置之外的适用性。本文讨论的攻击包括常见攻击、旁道攻击、SCA 辅助 CCA 和故障注入。在常见攻击部分,对对称原语的攻击、多目标攻击和利用解密失败的攻击都可以被视为不可行,而最近对模块 LWE 攻击的数据质疑了 Kyber 的安全级别。在旁道攻击部分,由于 Kyber 的恒定时间特性,时序攻击被证明是无用的,但 SASCA 攻击仍然可行,尽管很容易防御,缺点很少。然而,针对消息编码的攻击和使用深度学习的攻击都被证明是有效的,即使使用高阶掩码也是如此。LDPC 也被提议作为一种新的攻击框架,证明了其强大且具有发展空间。在 SCA 辅助 CCA 部分,EM 攻击和 CPA 攻击也都显示出潜力,但仍然难以防御。在故障注入部分,轮盘赌和容错密钥恢复都是最近提出的,数据证明了它们的有效性和防御难度。本文旨在为未来的研究人员提供洞察力,让他们了解应该关注哪些领域来加强当前和未来的密码系统。

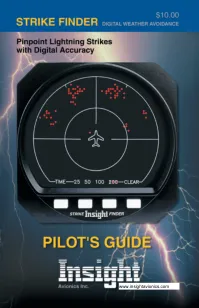

攻击探测器 - Insight Avionics

雷击探测器数字气象规避系统 ...................................................................................... 4 警告通知 ...................................................................................................... 4 警告 .............................................................................................................. 4 保修 .............................................................................................................. 4 简介 .............................................................................................................. 5 功能描述 ...................................................................................................... 5 查看显示屏 ...................................................................................................... 6 方位和范围 ...................................................................................................... 6 雷击探测器系统组件 ...................................................................................... 7 显示屏 ...................................................................................................... 7 传感器 ...................................................................................................... 7 相对方位稳定器 (RBS) ............................................................................. 7