机构名称:

¥ 1.0

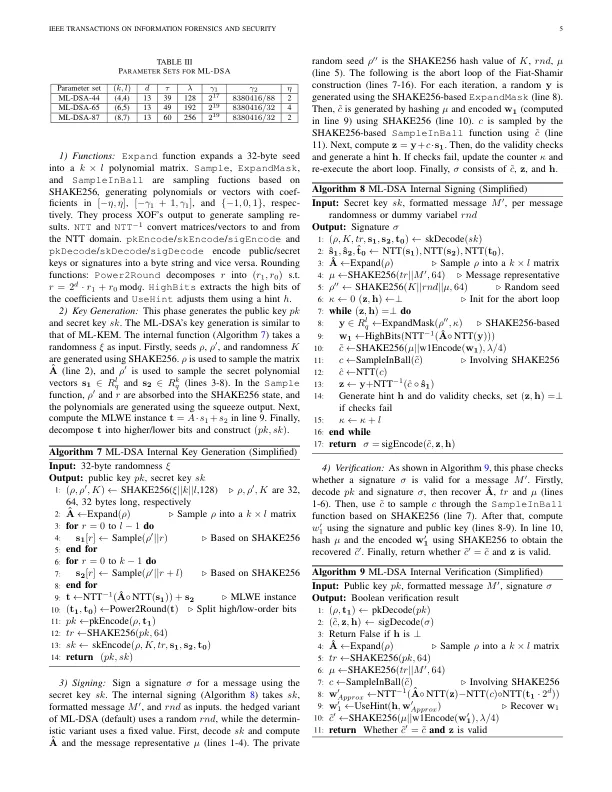

摘要 - ML-KEM和ML-DSA是基于NIST标准的基于晶格后的加密算法。在这两种算法中,K ECCAK是广泛用于得出敏感信息的指定哈希算法,使其成为攻击者的宝贵目标。在故障注射攻击领域,很少有针对K ECCAK的作品,并且尚未完全探讨其对ML-KEM和ML-DSA安全性的影响。因此,许多攻击仍未发现。在本文中,我们首先确定k eccak的各种故障漏洞,这些漏洞通过在实用的循环锻炼模型下操纵控制流来确定(部分)输出。然后,我们系统地分析了错误的K ECCAK输出的影响,并提出了六次针对ML-KEM的攻击,以及针对ML-DSA的五次攻击,包括钥匙恢复,签名伪造和验证旁路。这些攻击涵盖了关键产生,封装,拆卸,签名和验证阶段,使我们的计划成为第一个应用于ML-KEM和ML-DSA的所有阶段。在嵌入式设备上运行的PQClean库的ML-KEM和ML-DSA的C实现中,提出的攻击已验证。实验表明,可以在ARM Cortex-M0+,M3,M4和M33微处理器上使用具有低成本电磁断层注射设置的ARM Cortex-M0+,M3,M4和M33微处理器,可实现89的成功率。5%。一旦断层注射成功,所有提议的攻击都可以通过100%的概率成功。

对SHA-3的实际故障攻击损害了Kyber和...

主要关键词