XiaoMi-AI文件搜索系统

World File Search SystemCS 4782:深度学习概论-Cornell CS

1。设计,训练和评估深神经网络2。应用深度学习技术来解决计算机视觉,自然语言处理和其他复杂领域中的现实世界问题3.批判性地评估不同模型体系结构的利弊4。阅读并理解深度学习的研究5。了解领先的深度学习系统之后的核心设计原理,例如GPT-4,DALL-E 2/3和稳定扩散

Math/Comp Sci/ECE 435-002:加密概论...

我们将涵盖古典和现代密码学和密码分析。古典系统,包括替代密码,仿射密码,Vig´enere密码和Feistel Ciphers,使用基本数学来构建;攻击和解密的分析还使用基本数学,包括概率和统计的某些方面。des(数据加密标准),基于经典方法,并由AES取代(高级加密标准)。我们将开发必要的背景来了解DES和AES。现代加密系统(公共键系统)是数学上的大量数学,采用了模块化算术,质数理论,因素化理论,群体理论,现场理论,。。。)。因此,我们将不得不花费大量时间在基础数学上。我们还将讨论各种加密协议,伪随机序列(反馈移位寄存器),。。。。

NURD6900:卫生保健研究概论

a。描述了一种适当的方法来解决这项定性研究的研究问题。b。描述了该定性研究的研究人群,资格标准,研究样本,抽样方法和招聘方法。c。描述您将使用哪种方法来收集和分析此定性研究的数据4。研究局限性和严格(约150个单词):讨论此定性研究的严格/可信度和局限性(在高质量的当代文献支持下)。5。道德考虑(大约200个单词):讨论这项定性研究的道德意义,包括适用的脆弱人群(例如原住民和托雷斯海峡岛民人民)。这将得到高质量的当代文献以及相关的国家或国家研究警策的支持。

CS 97:AI夏季2024年生成概论

UCLA计算机科学系CS 97:生成AI夏季2024课程描述:本课程改编自CS 162:自然语言处理。自然语言处理(NLP)是一个快速发展的领域,最近的深度神经网络的最新进展彻底改变了许多NLP应用程序。本课程旨在介绍各种NLP任务,有效解决这些问题的算法(包括深度学习模型的最新进展)以及评估其性能的方法。将重点关注统计和神经网络学习算法,这些学习算法训练(注释)文本语料库以自动获取执行任务所需的知识。课堂讲座将讨论一般问题,并目前介绍抽象算法。作业将触及语言现象的理论基础和算法的实施。将提供某些算法的实现版本,以感觉到课堂中讨论的系统如何“真正起作用”,并允许作为课程项目的一部分进行扩展和实验。讲师:Nanyun(Violet)Peng(Violetpeng@cs.ucla.edu)暂定主题:●NLP简介:什么重要?什么困难?什么简单?简介NLP应用程序,语言中的歧义,不同级别的语言。●词汇语义:分布语义和单词向量,单词文档矩阵,LSA,神经网络基础知识●语言模型:N-gram语言模型,日志线性语言模型,RNN语言模型,变形金刚,神经掩盖语言模型。●当前的NLP任务和竞赛:NLP应用程序当前前沿的介绍,公平考虑。讲座教室:TBD本科导师:

物理2102b:现代物理学概论

先决条件:物理学1201a/b或物理学1401a/b或物理1501a/b或以前的物理学1301A/b,每种最小标记为60%,或者以前的物理学1028a/b,最低标记为80%;物理学1202a/b或物理1402a/b或物理学1502a/b或以前的物理1302a/b,每个物理学最低标记为60%,或者以前的物理学1029a/b,最小标记为80%;每个(微积分1000a/b或微积分1500A/b或数值和数学方法1412a/b或前者应用的数学1412a/b)和(计算1301a/b或calculus 1501a/b或数字和数学方法1414141A/B)的最低标记为60%。应用数学1413。最小标记为60%的综合科学可以代替物理1202a/b和微积分1301a/b。

CS 351:网络安全概论-Digital Commons @ njit

• Course Introduction and Overview • Fundamental Security Design Principles • Cryptography Introduction • Cryptography - Symmetric Encryption – Introduction to Block Ciphers • Cryptography - AES, Stream Ciphers and Block Cipher Modes • Public-Key Cryptography – RSA and Digital Signatures • Public-Key Cryptography- Public Key Infrastructure and CA • Hash Functions – Introduction to One-Way Hash Algorithms • Hash Functions – MAC/HMAC, Hash Length Extension Attack • Malicious Software – Virus, Worms, SE, Botnet, Phishing Labs • Intrusion Detection Systems • Network Architecture, Firewalls, Intrusion Prevention Systems • Operating System Security • Vulnerability Management • Denial of Service Attacks (DoS) • Database and Cloud Security • Web Application Attacks (SQL Injection, XSS, CSRF) • User Authentication

GEOG 3390 A01:气候变化概论及其...

对本课程的第二次评估进行测验,包括六个测验,每个测验涵盖了课程的特定单元。每个测验将包含20个多项选择/真实false问题。分配日期的测验将在24小时内(12:01 am至11:59 pm)提供。一旦开始,学生将有20分钟的时间完成测验。学生将被要求在测验期间使用锁定浏览器及其计算机的网络摄像头来维持学术完整性。在测验期间,学生不得使用任何外部设备或笔记来回答问题。不遵守将导致学术不诚实听力。由于与学术完整性有关的问题,学生将无法在线查看错误的答案。如果您想查看答案,请在办公时间内查看Iacozza博士。

sta1001-11统计概论

Seokjoo Andrew Chang是纽约州立大学奥尔巴尼大学商学院副教授。 他获得了斯坦福大学和博士学位的经济系统和运营研究硕士学位。康涅狄格大学的运营和信息管理专业。 他的教学/研究兴趣包括信息系统的经济学,随机决策过程,运营研究和法医数据分析。 他的研究论文已发表在诸如管理信息系统季刊(MISQ),决策支持系统(DSS)和信息系统边界(ISF)等期刊上。 https://www.albany.edu/~sc736999/Seokjoo Andrew Chang是纽约州立大学奥尔巴尼大学商学院副教授。他获得了斯坦福大学和博士学位的经济系统和运营研究硕士学位。康涅狄格大学的运营和信息管理专业。他的教学/研究兴趣包括信息系统的经济学,随机决策过程,运营研究和法医数据分析。他的研究论文已发表在诸如管理信息系统季刊(MISQ),决策支持系统(DSS)和信息系统边界(ISF)等期刊上。https://www.albany.edu/~sc736999/

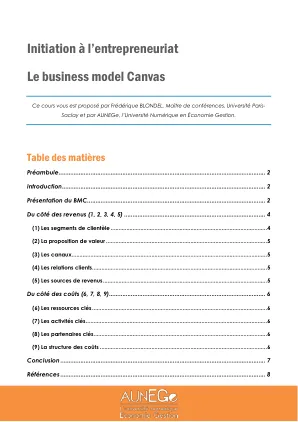

创业概论 商业模式画布

数字................................................................................................................................................ 3

标记方案H868/01定量推理概论2023年6月

简短的答案问题(仅需要响应的列表,通常每次响应只有一个标记),其中要求候选人提供一定数量的简短答案响应,然后仅应标记响应的设置数量。应在每条线上从左到右标记响应空间,然后按行进行排列,直到考虑了所需数量的响应数。不应标记剩余的响应。审查员将必须对一条线上的“第二个响应”是否是“第一响应”而不是单独的离散响应的发展。(基本的假设是候选人试图对冲他们的赌注,因此获得不适当的好处,而不是谈论问题并给出最相关/最正确的答复。)