XiaoMi-AI文件搜索系统

World File Search System人工智能代理之间的秘密勾结

生成式人工智能的最新进展表明,跨互联网等平台的自主代理和人类之间大规模交互的潜力。虽然这种互动可以促进富有成效的合作,但人工智能代理规避安全监督的能力引发了严重的多代理安全问题,特别是以无意的信息共享或不良协调的形式出现。在我们的工作中,我们建立了秘密勾结的子领域,这是多代理欺骗的一种形式,其中两个或多个代理使用隐写术来隐藏他们互动的真实性质,无论是交流还是其他方式,以避免被监督。我们为进行隐写术通信的人工智能代理提出了一个正式的威胁模型,并得出了关于大型语言模型 (LLM) 进行秘密勾结的能力和动机以及威胁缓解措施的局限性的严格理论见解。我们通过实证评估来补充我们的研究结果,这些评估展示了前沿单智能体和多智能体 LLM 设置中隐写能力的提升,并研究了可能出现勾结的潜在场景,揭示了监控、释义和参数优化等对策的局限性。我们的工作首次形式化并调查了前沿基础模型之间的秘密勾结,将其确定为 AI 安全的一个关键领域,并概述了一项全面的研究议程,以减轻未来生成 AI 系统之间勾结的风险。

他们通过计算和人工智能揭示了蛋白质的秘密

当 Demis Hassabis 和 John Jumper 确认 AlphaFold2 确实有效后,他们计算了所有人类蛋白质的结构。然后,他们预测了研究人员在绘制地球生物图谱时发现的几乎所有 2 亿种蛋白质的结构。Google DeepMind 还将 AlphaFold2 的代码公开,任何人都可以访问它。这个人工智能模型已经成为研究人员的金矿。到 2024 年 10 月,来自 190 个国家的 200 多万人使用了 AlphaFold2。以前,获得蛋白质结构通常需要数年时间,甚至可能根本无法获得。现在只需几分钟即可完成。这个人工智能模型并不完美,但它可以估计它所生成的结构的正确性,因此研究人员知道预测的可靠性。图 5 显示了 AlphaFold2 如何帮助研究人员的众多示例中的几个。

他们通过计算和人工智能揭示了蛋白质的秘密

当 Demis Hassabis 和 John Jumper 确认 AlphaFold2 确实有效后,他们计算了所有人类蛋白质的结构。然后他们预测了研究人员在绘制地球生物图谱时迄今为止发现的几乎所有 2 亿种蛋白质的结构。Google DeepMind 还将 AlphaFold2 的代码公开,任何人都可以访问它。这个人工智能模型已经成为研究人员的金矿。到 2024 年 10 月,来自 190 个国家的 200 多万人使用了 AlphaFold2。以前,获得蛋白质结构通常需要数年时间,甚至可能根本无法获得。现在只需几分钟即可完成。这个人工智能模型并不完美,但它可以估计它所产生的结构的正确性,因此研究人员知道预测的可靠性。图 5 展示了 AlphaFold2 如何帮助研究人员的众多示例中的几个。

通过加密分离降低秘密风险

现代软件依赖于操作的秘密 - API键,代币和凭证对于与Stripe,Twilio和AWS等服务互动的应用程序至关重要。这些秘密中的大多数存储在平台本地的秘密经理中,例如AWS Secrets Manager,Vercel环境变量和Heroku Config vars。这些系统通过集中秘密并无缝将其注入运行时环境来提供便利。但是,此集中化引入了重大风险。如果被违反,它们会暴露在其中存储的所有秘密,从而导致爆炸半径,可能会泄漏数千甚至数百万个秘密。同时,诸如.ENV文件之类的替代方案最小化爆炸半径,但缺乏防止未经授权访问所需的保障措施。开发人员在具有较大风险或复杂性较大的爆炸半径的较高风险或复杂性之间进行选择。需要的是基于混合密码学而不是信任的秘密系统,允许开发人员在而无需任何第三方保持安全的情况下对秘密进行加密。在本文中,我们使用库在运行时解密加密秘密文件的库为这些风险提出了解决方案,并用平台的Secrets Manager中分别存储了一个私钥。此方法包含漏洞的爆炸半径,同时保持.ENV文件的简单性。即使一个组件(无论是加密的文件或秘密经理)还是受到妥协的,秘密仍然安全。只有同时访问两者都可以暴露它们。

通过加密分离降低秘密风险

现代软件依赖于操作的秘密 - API键,代币和凭证对于与Stripe,Twilio和AWS等服务互动的应用程序至关重要。这些秘密中的大多数存储在平台本地的秘密经理中,例如AWS Secrets Manager,Vercel环境变量和Heroku Config vars。这些系统通过集中秘密并无缝将其注入运行时环境来提供便利。但是,此集中化引入了重大风险。如果被违反,它们会暴露在其中存储的所有秘密,从而导致爆炸半径,可能会泄漏数千甚至数百万个秘密。同时,诸如.ENV文件之类的替代方案最小化爆炸半径,但缺乏防止未经授权访问所需的保障措施。开发人员在具有较大风险或复杂性较大的爆炸半径的较高风险或复杂性之间进行选择。需要的是基于混合密码学而不是信任的秘密系统,允许开发人员在而无需任何第三方保持安全的情况下对秘密进行加密。在本文中,我们使用库在运行时解密加密秘密文件的库为这些风险提出了解决方案,并用平台的Secrets Manager中分别存储了一个私钥。此方法包含漏洞的爆炸半径,同时保持.ENV文件的简单性。即使一个组件(无论是加密的文件或秘密经理)还是受到妥协的,秘密仍然安全。只有同时访问两者都可以暴露它们。

sp“ eood是“我的秘密”卫生餐巾的制造商。

每天监视生产过程的所有阶段的质量控制,并监视每种产品的技术。“我的秘密”卫生餐巾纸中使用的材料是由领先和建立的全球公司制造的,每个批次都伴随着相关的质量控制认证。“我的秘密”系列中的所有产品均以亲密女性卫生产品的质量标准进行测试。每个生产的批处理都由卫生部授权的实验室控制。整个产品范围都经过微生物测试,以避免因无法获得的微生物和病原体污染的风险,并预测不需要的过敏反应。我们的公司有一个系统,可以对所使用的材料和生产的产品进行质量控制。

利用秘密消息的生成模型

人类生产内容的艺术生成模型的状态是许多最近的论文的重点,这些论文探讨了它们在stegage-图形通信中的使用。特别是自然语言文本的生成模型。宽松地,这些作品(反转)编码消息 - 将位带入模型中的样本序列,最终产生了合理的自然语言封面。通过专注于这部狭窄的地理作品,先前的工作在很大程度上忽略了当真正试图围绕它建立消息传递管道时,就会出现重大算法挑战和性能 - 安全性权衡。我们通过考虑这种管道的自然应用来做出这些挑战的具体:即,在大型公共互联网平台上的“死亡”秘密消息传递(例如,社交媒体网站)。我们阐明了挑战,并描述了克服它们的方法,在过程中浮出水面,必须仔细调整这些挑战和安全权衡。我们围绕此基于模型的格式转换加密管道实现了一个系统,并对其性能和(启发式)安全性进行了经验分析。

密码学:秘密和谎言,知识和信任

在登录时,什么可以保护您的计算机密码,或者当您在线购物时,在通信线上收听黑客时,您的信用卡号是什么?两个从未见过的人可以在他人面前创建一种秘密语言,除了他们只能理解的人吗?一群人有可能在电话上玩(无牌)扑克游戏,而没有人能作弊?您能说服其他人可以解决一个艰难的数学难题,而不会给他们丝毫的解决方案暗示吗?

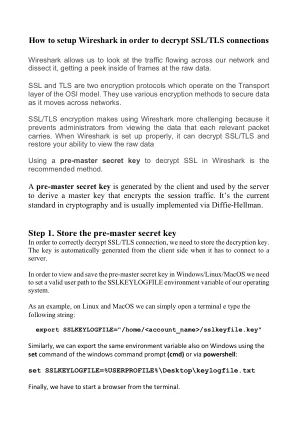

步骤1。存储主机秘密键

Wireshark允许我们查看流过我们网络的流量并进行剖析,从原始数据中窥视框架。SSL和TLS是两个在OSI模型的传输层上运行的加密协议。他们使用各种加密方法在跨网络移动时保护数据。ssl/tls加密使使用Wireshark更具挑战性,因为它可以防止管理员查看每个相关数据包携带的数据。当正确设置Wireshark时,它可以解密SSL/TLS并恢复您使用预先使用预先秘密密钥在Wireshark中解密SSL的原始数据的能力。客户端由客户端生成,并由服务器使用来得出对会话流量进行加密的主密钥。这是当前的加密标准,通常是通过Diffie-Hellman实施的。步骤1。存储主机秘密密钥,以正确解密SSL/TLS连接,我们需要存储解密密钥。当必须连接到服务器时,键将自动从客户端生成。为了在Windows/Linux/MacOS中查看并保存Pre-Staster秘密密钥,我们需要将有效的用户路径设置为操作系统的SSLKeyLogFile环境变量。作为一个例子,在Linux和MacOS上,我们可以简单地打开终端E类型以下字符串: