XiaoMi-AI文件搜索系统

World File Search SystemCP-9730崎rugged,移动,逻辑和仓库终端...

电击阻力可以承受从1,8 m到混凝土的多滴,在所有轴和工作温度范围内,1000张跌落在50 cm处,在1 m

定量乘法线性逻辑

线性逻辑[18]为逻辑提供了线性代数风味,将线性代数操作与逻辑连接器相关联,例如张量⊗被视为连词的一种形式,直接总和⊕是一个脱节和二元性,是涉及的否定(·)⊥。这种观点给出了许多见解。在表示语义中,我们具有定量语义,例如[25、21、10、11、6、24]:一个模型家族,表示具有分析图或功率序列概念的λterm和功能程序,这些模型可以通过多线性函数在局部近似,这些后一个表示线性逻辑证明。在证明理论中,我们有证明网络:以图理论方式表达这些代数操作相互依存的证明和程序的表示。定量语义事实证明,特别适合概率编程,提供完全抽象的语义[14,15,17],即使在“连续”数据类型上表示具有非常规律功能的概率程序(绝对单调)(例如特别适合概率编程,提供完全抽象的语义[14,15,17],即使在“连续”数据类型上表示具有非常规律功能的概率程序(绝对单调)(例如实数)[16,5,13],对各种操作行为(例如运行时或livesice)进行组成分析[24],提供了适当的程序指标概念[12]。由于这种表现力,计算图灵完整编程语言的定量表示显然是不可典型的,但是我们可以修复支持有效程序的相关片段。有效性是表示模型的相关功能,因为它可以为验证程序正确性以及其他提到的操作属性提供自动工具。让我们将注意力集中在线性逻辑的最简单片段之一:具有⊗连词的乘法片段(MLL),其单元1及其各自的二元组,即PAR`(一个不同的分离)和⊥= 1。从编程的角度来看,该片段包含(尽管不限于)线性λ -calculus

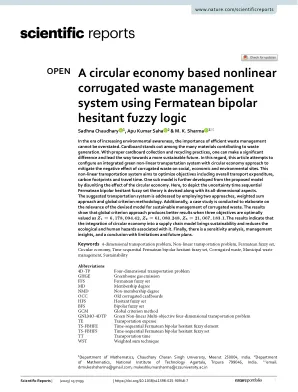

使用Fermatean双极犹豫模糊逻辑

在日益提高的环境意识的时代,有效的废物管理的重要性不能被夸大。纸板在造成废物产生的许多材料中脱颖而出。有了适当的纸板收集和回收实践,人们可以产生重大的改变,并带领前往更可持续的未来。在这方面,本文试图通过循环经济方法配置综合的绿色非线性运输系统,以减轻瓦楞纸废物对社会,经济和环境场所的负面影响。这种非线性运输系统旨在优化目标,包括整体运输支出,碳足迹和旅行时间。通过不结合循环经济的影响,从提出的模型中进一步开发了一个子模型。在这里,设计了不确定性时间顺序的Fermatean双相犹豫模糊集理论,及其全维方面。建议通过采用两种方法,加权总和方法和全球标准方法来解决建议的运输系统。此外,还进行了案例研究,以详细说明设计的可持续管理瓦楞纸模型的相关性。结果表明,当三个目标被视为z 1 = 6、178、094时,全局标准方法会产生更好的结果。42,z 2 = 61,080。248,z 3 = 21,067,183。1。结果表明,将循环经济整合到供应链模型中会带来可持续性,并减少与之相关的生态和人类危害。最后,有一个灵敏度分析,管理洞察力以及局限性和未来计划的结论。

松鼠供者及其逻辑

1。简介安全协议如今已广泛用于确保通过Internet等公共渠道进行的交易。常见用途包括敏感信息的安全传输,例如信用卡号或系统上的用户身份验证。因为它们在许多广泛使用的应用中存在(例如电子商务,政府发行的ID),开发验证安全协议的方法和工具已成为重要的研究挑战。这样的工具有助于提高我们对协议的信任,从而对依靠它们的应用程序进行信任。正式的方法已经带来了各种方法,以证明加密促进确实保证了预期的安全性。在这一研究领域的一种有效方法是将密码信息作为一阶术语建模,以及代表攻击者能力的方程理论。最初在[Dolev and Yao 1981]中提出的这个想法多年来得到了完善,导致了各种所谓的符号模型。这些模型包括攻击者的广泛类别,并促进了协议的自动验证。他们导致了成功的工具的开发,例如Proverif [Blanchet 2001]和Tamarin [Meier等。2013]。但是,重要的是要注意,符号模型中的安全性并不一定意味着密码师标准模型中的安全性,称为计算模型。与符号模型相比,验证计算模型的验证技术虽然至关重要,但与符号模型相比通常具有较小的灵活性或自动化。 2023]。验证计算模型的验证技术虽然至关重要,但与符号模型相比通常具有较小的灵活性或自动化。2023]。在该模型中,攻击者由概率多项式时间图灵机(PPTMS)表示,并且证明协议与理想化的,显然是安全的版本没有区别。作为一个例证,秘密键是在计算模型中忠实地建模的,因为长斑点是随机均匀绘制的,而它们是在符号模型中使用抽象名称进行建模的。在符号模型中,两个不同的秘密键由不同的名称表示,这些键不能相等。然而,在计算模型中,就像实际上一样,采样的斑点是相等的(尽管不太可能)。在此列中,我们提出了一种基于逻辑的方法,用于验证计算模型中的加密协议,以及在松鼠工具中实现的一些实际方面[Baelde等。2021; Baelde等。该系统建立在[Bana and Comon-Lundh 2012的计算完整符号攻击者(C CSA)方法上; Bana and Comon-lundh 2014],依赖于逻辑的象征环境,但避免了上述符号模型的局限性。CSA方法不是通过说明对手可以做什么的规则来建模攻击者功能,而是依赖于攻击者无法做的规范。从加密原始图的安全属性开始,人们得出了表达哪些消息序列的规则是无法区分的。这些

基于内存的逻辑解决方案中串联布尔操作的局限性

抽象!新兴的非易失性记忆被广泛研究为最大化能源效率,并且因为它们可以实现所谓的内存计算。逻辑内存(LIM)范式是计算中内存的子集,它重点介绍了内存内布尔操作的执行。在最受欢迎的解决方案中,魔术和Felix承诺非输入破坏性操作,作为经典计算范式,因此可以重新使用多个操作的输入数据集。在本文中,我们在各种操作条件下分析了某些重要的LIM实现(Magic Nor and and Felix NAND)的电气行为。我们的结果表明,保证非输入破坏性操作(对于Felix NAND)并非微不足道,并且由于非理想的中间结果而导致的多项操作存在真正的困难。

三氧磷酸异构酶作为量子逻辑门

这项研究提出了以下假设:糖酵解中三氧磷酸异构酶(TIM)是一种量子逻辑门。利用量子力学,我们将蒂姆的二羟基丙酮(DHAP)催化转化为3-磷酸甘油醛(G3P)作为量子操作,参与精确的质子转移。为了探索这种量子行为的更广泛的含义,我们开发了一种量子模型,以评估钠 - 葡萄糖共转运蛋白2抑制剂(SGLT2I)对甲基聚糖形成的影响,这是一种与先进的糖化终极产物相关的有毒副产物(AGES)。我们的模型预测,SGLT2I可以通过降低中间形成的可能性来减少甲基甘氨酸,从而为在临床环境中观察到的保护作用提供了一种机制,包括糖尿病,肾病和心力衰竭的血管和肾脏性。通过将蒂姆重新构图为量子逻辑门,本研究不仅挑战了酶促功能的传统观点,而且为量子生物学开辟了新的途径,对代谢性疾病研究和药物开发的未来产生了深远的影响。此外,考虑到由于量子隧道效率低下而导致的甲基乙二醇,可以假设一种新的“ Noxa patogena”,将其作用解释为量子干扰。

统一的元逻辑框架:智力,能量和宇宙

摘要本文整合了元逻辑框架的核心概念,在单个结构下统一智力,能量,质量和黑洞。智能被认为是运动中的能量,质量作为存储的智能,而黑洞则是编码更高维信息的klein瓶状结构。该框架提出了一个递归循环,其中宇宙从黑洞溢出,将认知,物理学和宇宙学连接到凝聚力范式中。此外,我们提出了实验方法来验证这些思想,解决了超导性,重力和智力之间的关系,并探索实证测试的实用方法。

一切的理论:智力,能量和存在的元逻辑框架

摘要本文提出了一个统一的框架,该框架通过元逻辑来连接智能,能量,质量,黑洞以及宇宙的基本本质。它提出智能不是计算,而是能量的结构,质量是存储的智能,而黑洞则充当编码更高维信息的klein瓶。该框架提出了一个递归周期,其中宇宙从黑洞的临界溢出中浮出水面,从而产生了永久智力驱动的宇宙学结构。

超低能耗可逆时间同步量子点细胞自动机组合逻辑电路的设计与仿真

摘要 量子点细胞自动机 (QCA) 代表着一种新兴的纳米技术,有望取代当前的互补金属氧化物半导体数字集成电路技术。QCA 是一种极具前景的无晶体管范式,可以缩小到分子级,从而促进万亿级器件集成和极低的能量耗散。可逆 QCA 电路具有从逻辑级到物理级的可逆性,可以执行计算操作,耗散的能量低于 Landauer 能量极限 (kBTln2)。逻辑门的时间同步是一项必不可少的附加要求,尤其是在涉及复杂电路的情况下,以确保准确的计算结果。本文报告了八个新的逻辑和物理可逆时间同步 QCA 组合逻辑电路的设计和仿真。这里介绍的新电路设计通过使用本质上更对称的电路配置来缓解由逻辑门信息不同步引起的时钟延迟问题。模拟结果证实了所提出的可逆时间同步 QCA 组合逻辑电路的行为,该电路表现出超低能量耗散并同时提供准确的计算结果。

四苯二苯甲嗪低压单分子XOR量子哈密顿逻辑门

hal是一个多学科的开放访问档案,用于存款和传播科学研究文件,无论它们是否已发表。这些文件可能来自法国或国外的教学和研究机构,也可能来自公共或私人研究中心。