XiaoMi-AI文件搜索系统

World File Search System网络物理系统 (CPS) 的恶意软件分类...

摘要 :如今,全球最常受到恶意软件攻击的行业是制造业、石油和天然气以及教育。诸如 BlackEnergy2 和 Triton 之类的恶意软件能够对组织和关键基础设施系统(例如石油和天然气)造成严重的、危及生命的损害。安全研究人员和从业人员正在寻找有效的解决方案来减轻此类恶意软件攻击。因此,本文提出了一种恶意软件网络物理系统 (CPS) 分类来检测攻击。这种分类的灵感来自系统发育学,借鉴了生物学领域中生物体之间的进化关系。至于网络安全视角,它发现了恶意软件基因的进化祖先。这种恶意软件分类方法包括恶意软件行为、攻击方式和网络中的连接资产。它可以根据相关性检测多种形式的恶意软件攻击。这项研究对 CPS 开发商、供应商和承包商、监管和管理公用事业运营的政府机构以及负责保护 CPS 的国家网络安全中心 (NCSC) 都大有裨益。

网络物理系统 (CPS) 的恶意软件分类...

全球范围内的恶意软件主要涉及制造业、石油和天然气以及教育领域。BlackEnergy2 和 Triton 等恶意软件能够对组织和石油和天然气等关键基础设施系统造成严重的、危及生命的损害。安全研究人员和从业人员正在寻找有效的解决方案来缓解此类恶意软件攻击。因此,本文提出了一种恶意软件网络物理系统 (CPS) 分类来检测攻击。这种分类的灵感来自系统发育学,借鉴了生物学领域中生物体之间的进化关系。至于网络安全视角,它发现了恶意软件基因的进化祖先。这种恶意软件分类方法包括恶意软件行为、攻击模式和网络中的连接资产。它可以根据相关性检测多种形式的恶意软件攻击。这项研究对 CPS 开发商、供应商和承包商、监管和管理公用事业运营的政府机构以及负责保护 CPS 的国家网络安全中心 (NCSC) 都有好处。

澳大利亚签证安全路线图2025-2028

在澳大利亚,总的卡欺诈价值(包括卡片 - 毫无疑问和卡式欺诈,例如枚举攻击,网络攻击,Malwares,掠夺和伪造)上涨了32%,达到7.62亿美元,而卡的总价值增加了8%,达到1.1美元。其中很大一部分集中在在线,非律师事务所的空间中,未经授权的卡片非欺诈行为看到2023年增长了33%,达到了6.88亿美元12。这是由于跨境欺诈的急剧增加而驱动的,在那里,澳大利亚发行的卡与海外商人一起使用。澳大利亚统计局的个人欺诈调查表明,8.7%的人口在2023年经历了卡欺诈13。

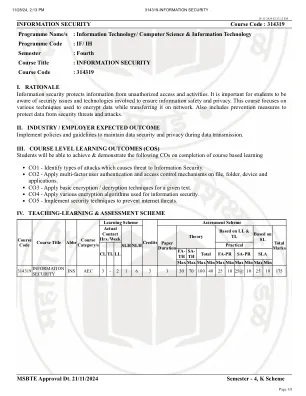

信息安全课程代码:314319学期

Unit - I Introduction to Information Security 1.1 Information Security Overview: Introduction to information, need of information security 1.2 Information classification, Criteria for information classification 1.3 Basic principles of information security: Confidentiality, Authentication, Integrity, Availability, Access Controls, Repudiation 1.4 Type of Attacks: Active and Passive attacks, Denial of Service, DDOS, Backdoors and Trapdoors, Sniffing, phishing, Spoofing, Man in the Middle, Replay, TCP/IP Hacking, Encryption attacks, Social Engineering 1.5 Types of Malwares and their impact on security and prevention: - Virus, Worms, Trojan horse, Spyware, Adware, Ransomware, Logic Bombs, Rootkits, Backdoors, Keyloggers 1.6 Threat and Risk Analysis: Introduction to assets, vulnerability, threats, risks, relation between: threat, vulnerability, risks

网络空间行动与……之间的关系

如今,得益于无线网络技术和社交网络,对网络空间的解释已经扩展。根据网络空间的三层结构,不仅可以在此领域产生逻辑效应,例如恶意软件,而且物理和认知效应也出现在物理和网络角色层中,例如电子干扰网络无线通信或影响和操纵用户。这种方法提供了一个以更复杂的方式解释网络空间操作的机会,并应用利用彼此影响的综合技术和认知信息能力。因此,本研究提出了对网络空间的扩展解释、一种新颖而复杂的网络空间操作方法,以及可用于这些操作的信息能力。

Aula 00

主题的信息安全概念的收集概念。1.1保护病毒和其他形式的软件或侵入性动作 - 第一部分(信息安全)。3.06%的信息安全概念。1.1保护病毒和其他形式的软件或侵入性动作 - 第二部分(恶意软件)17.50%的信息安全概念。1.1保护病毒和其他形式的软件或侵入性动作 - 第三部分(Antimalware)4.72%的信息安全概念。1.1对病毒和其他形式的软件或侵入性动作的保护 - 第四部分(防火墙)4.44%处理,处理和可视化数据。3个商业智能概念(BI) - 第一部分(BI/DW)45.83%的数据处理,处理和可视化。3个商业智能概念(BI) - 第二部分(多维建模)24.44%

Android应用程序级虚拟化的安全性分析

应用程序级虚拟化正变得越来越流行。它允许应用程序的多个实例在同一个Android系统上同时运行,而无需修改Android固件。全球有超过1亿用户使用这些具有虚拟化功能的应用程序。我们对应用程序级虚拟化的实现及其用户可能面临的安全威胁进行了系统的研究。首先,我们调查了从几个可以提供应用程序虚拟化功能的流行应用市场收集的160多个应用程序。我们发现这些应用程序是基于类似的设计实现的,并且在这样的虚拟环境中运行的应用程序彼此之间并不是完全隔离的。其次,我们分析了恶意的虚拟化客户应用程序,并确定了几个潜在的攻击媒介领域,包括特权提升、代码注入、勒索软件等。恶意的虚拟化客户应用程序可以发起引用劫持攻击。一旦合法应用程序在虚拟环境中运行,其所有敏感数据都将暴露给主机应用程序。第三,我们发现了一种新型的重新打包攻击。在我们收集的200万个应用程序数据集中,我们发现68个应用程序利用虚拟化技术打包并加载恶意软件以逃避杀毒软件的检测,91个应用程序打包一些合法应用程序以进行广泛传播,并在启动时插入屏幕广告以牟利。最后,我们讨论了针对用户、开发者和供应商的各种缓解解决方案。

2024年网络安全前进的报告

加泰罗尼亚网络安全机构预测,勒索软件将在未来几个月内继续是持续的威胁,攻击将使用更复杂的攻击向量,例如剥削脆弱性。 鉴于执行的简单性以及与盗窃证书相关的经济利益,可以在新的网络攻击中使用或在黑市中出售的证书相关的经济利益,这是第二个突出的威胁。 鉴于易于获取这种类型的恶意作用的便利性以及将它们传播到网络钓鱼电子邮件或恶意应用程序中以感染受害者的设备的简单性。 黑客组织(尤其是DDOS)的网络攻击位居第四,预计将继续积极,并由国际冲突和地缘政治紧张局势驱动。 ,最后,专业电子邮件帐户的承诺脱颖而出,以易于执行和攻击的多样性,并采用特殊的专业电子邮件方法进行部署。鉴于执行的简单性以及与盗窃证书相关的经济利益,可以在新的网络攻击中使用或在黑市中出售的证书相关的经济利益,这是第二个突出的威胁。 鉴于易于获取这种类型的恶意作用的便利性以及将它们传播到网络钓鱼电子邮件或恶意应用程序中以感染受害者的设备的简单性。 黑客组织(尤其是DDOS)的网络攻击位居第四,预计将继续积极,并由国际冲突和地缘政治紧张局势驱动。 ,最后,专业电子邮件帐户的承诺脱颖而出,以易于执行和攻击的多样性,并采用特殊的专业电子邮件方法进行部署。鉴于易于获取这种类型的恶意作用的便利性以及将它们传播到网络钓鱼电子邮件或恶意应用程序中以感染受害者的设备的简单性。 黑客组织(尤其是DDOS)的网络攻击位居第四,预计将继续积极,并由国际冲突和地缘政治紧张局势驱动。 ,最后,专业电子邮件帐户的承诺脱颖而出,以易于执行和攻击的多样性,并采用特殊的专业电子邮件方法进行部署。黑客组织(尤其是DDOS)的网络攻击位居第四,预计将继续积极,并由国际冲突和地缘政治紧张局势驱动。 ,最后,专业电子邮件帐户的承诺脱颖而出,以易于执行和攻击的多样性,并采用特殊的专业电子邮件方法进行部署。,最后,专业电子邮件帐户的承诺脱颖而出,以易于执行和攻击的多样性,并采用特殊的专业电子邮件方法进行部署。