XiaoMi-AI文件搜索系统

World File Search SystemSunoco Partners Marketing & Terminals LP 的最佳管理实践计划/SWPP

1.0 简介 4 2.0 一般场地描述 4 3.0 签署方要求及计划修订 5 4.0 最佳管理实践委员会 5 5.0 潜在污染源描述 6 5.1 场地规划 6 5.2 重要材料清单 6 5.2.1 重要材料的描述及最佳管理实践 7 5.2.2 重要材料装卸及出入区域 7 5.2.3 车辆存放 8 5.2.4 减少雨水中污染物的结构性和非结构性控制措施 8 5.2.4.1 结构性控制措施 9 5.2.4.2 非结构性控制措施 9 5.3 有害污染物的重大溢出或泄漏 11 5.4 雨水监测数据 11 5.5 潜在污染源摘要 11 5.5.1 设施油罐车装载架 11 5.5.2 设施管道转运作业和泵送 12 5.5.3 驳船卸货/装载设施 12 5.5.4 储罐 12 5.6 雨水排放中可能存在的污染物 13 6.0 雨水管理控制 13 7.0 预防性维护 14 8.0 溢漏预防和响应程序 15 9.0 员工培训 15 10.0 检查 15 11.0 处置程序 16 12.0 记录保存和内部报告程序 16 13.0 非雨水排放 16 14.0 认证 17 表 1 污染预防小组 18 附录 A- 地图 19 通用设备布置 USGS 四边形地图 东波士顿雨水流量资源信息地图

Labuan FSA提出的此暴露草案是为了概述tradi

Labuan FSA提出的此暴露草案是为了概述有关数字货币的拟议要求,这些要求是由Labuan金融机构(LFIS)承认的,从事数字金融服务。这包括LFI的要求,通过审慎的治理监督根据数字货币的风险概况不同,采取适当的控制措施。

24-03-853-mctp-fy23-key-observations-mar-24-public.pdf

讨论 深思熟虑的规划过程应制定完整的作战框架。完整的框架需要所有必要的协调和控制措施来进行指挥和控制。图形控制措施的省略会造成混乱(参见图 1-1,作战框架)。混乱在行动前就开始了,在与敌人接触时会加速。参谋人员的困惑通常围绕角色、职责和权限,例如哪些单位负责起诉目标或保护关键资产。这些问题变得更加复杂,因为参谋人员没有正式的机制来对作战框架进行仓促、大步调整。相反,参谋人员通常会等待受战斗节奏时间表约束的决策。工作人员需要一个影响变化的机会,该变化与空中任务命令周期保持同步,以整合联合推动因素(归档手册 [FM] 3-0,行动,2022 年 10 月 1 日和 FM 3-94,陆军、军团和师行动,2021 年 7 月)。

军事系统的网络安全风险评估流程

1.0 简介 1 2.0 方法 2 3.0 适用系统 3 4.0 分析流程 3 4.1 步骤 1:输入收集 3 4.1.1 任务、能力和功能 4 4.1.2 系统文档 6 4.1.3 CONOPS 6 4.1.4 任务关键性分析 6 4.2 步骤 2:初步风险评估 7 4.2.1 目标 8 4.2.2 系统的高级架构 8 4.2.3 威胁事件和威胁源 8 4.2.4 确定现有的安全控制措施 9 4.2.5 审查安全计划(计划的未来安全控制措施) 9 4.2.6 设计威胁场景 9 4.2.7 每种威胁场景的可能性估计 10 4.2.8每种威胁场景的后果 10 4.2.9 定义初步风险报告 12 4.3 步骤 3:测试计划制作 12 4.4 步骤 4:全面风险评估 13 4.4.1 定义测试和评估标准 13 4.4.2 发现影响子组件的漏洞 14 4.4.3 子组件全面风险报告 21 4.4.4 估计全面风险评估所需的时间 22

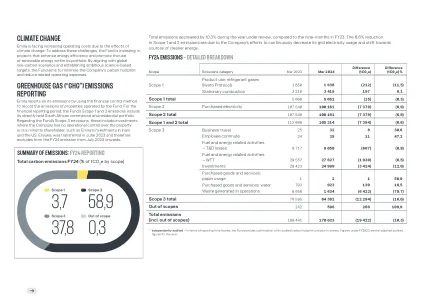

管理评论CO2绩效2024

o边界描述o CO 2组织o能量分析o旨在减少排放和能耗的计划及其进步的目的是评估先前的报告周期(FY24)并验证所提出的控制措施是否有助于实现SET CO 2减少目标。它构成了部门管理层的基础,以决定上述是否通过新的控制措施或调整后的目标给出调整的原因。由此产生的措施将包括在能源和CO 2管理计划的定期修订中。Renewi的Ghg足迹每年测量两次,但该报告每年仅发布一次 - 描述了二氧化碳性能性能阶梯式格式的年底。小组报告团队每半年通过.ppt和电子邮件在内部通过.PPT和电子邮件分享完整的结果,而外部的摘要则在年中和完整的终年报告中分享。这是由于尚未审核的事实,因此会发生变化。过去(2022年10月),该报告的内容已在3个文件中交付:

NASA 的内部威胁计划

鉴于 NASA 的使命备受瞩目,且与教育机构、研究机构和国际合作伙伴有着广泛的联系,其面临的内部威胁风险巨大且多种多样。在本次审计中,我们检查了 NASA 是否根据联邦和机构的政策以及网络安全领先实践实施了有效的内部威胁计划。具体而言,我们检查了:(1) NASA 的内部威胁策略是否提供了足够的框架来识别恶意和无意的内部威胁;(2) NASA 是否实施了适当的采购控制措施,以识别和防止外国对手窃取知识数据;(3) NASA 是否制定了足够的网络安全控制措施来防止、检测和应对数据和知识产权的提取或操纵。为了开展我们的工作,我们审查了联邦和机构的政策、法规和指导,以及行业最佳实践;采访了保护服务办公室、首席信息官办公室和采购办公室的众多 NASA 官员;并会见了国家内部威胁工作组。

气候变化温室气体排放报告

气候变化风险和机会在资产级别评估,并在每月项目和可持续性会议上进行讨论。在每月管理会议上进行的COO审查,并可以在必要时将其提升到ESG委员会。风险委员会将确定的风险添加到风险注册表中,该委员会监督Emira的风险和机会管理计划。登记册中的风险被评为影响和可能性。 会优先考虑影响每股分配收入和每股净资产净值的风险。 可以确定控制措施,范围从低成本解决方案(例如避免风险,减少或转移)。 实施后,根据控制后的可能性和风险发生的严重程度来计算剩余风险。登记册中的风险被评为影响和可能性。会优先考虑影响每股分配收入和每股净资产净值的风险。可以确定控制措施,范围从低成本解决方案(例如避免风险,减少或转移)。实施后,根据控制后的可能性和风险发生的严重程度来计算剩余风险。

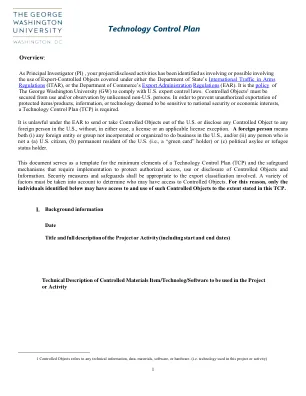

GW 出口管制技术控制计划

IX. 信息安全计划:必须采取适当的控制措施来保护所有受控对象,包括电子受控对象。控制措施可能包括用户 ID、密码控制、SSL 和其他 GW 批准的加密技术。数据库访问必须通过虚拟专用网络 (VPN) 进行管理,仅允许授权人员使用 128 位安全套接字层 (SSL) 或其他先进的联邦批准的加密技术通过互联网访问和传输数据。此外,用于访问或存储受控对象的计算机必须在 GW 批准的操作系统上运行,并安装最新的安全服务包和补丁。请注意,在任何云存储平台上存储出口管制技术信息违反大学政策。携带任何可能带有受出口管制信息、数据或技术的设备、技术、计算机或个人设备旅行时,应首先联系 IT 支持中心 202-994-4948 或发送电子邮件至 ithelp@gwu.edu 获取信息和支持。

现有神经隐私控制清单 - Beadle Scholar

达科他州立大学,美国南达科他州麦迪逊 dustin.steinhagen@trojans.dsu.edu;houssain.kettani@dsu.edu 摘要 脑机接口 (BCI) 促进了大脑和计算机之间的通信。随着这些设备在医疗领域之外越来越受欢迎,人们对大脑隐私风险和对策的研究兴趣也日益浓厚。文献中已经发现了几种神经隐私威胁,包括大脑恶意软件、收集的脑电波中包含的个人数据以及神经数据保护方面法律制度的不足。已经提出或实施了数十种控制措施来保护神经隐私,尽管目前还不清楚神经隐私控制的概况。本文列举了来自开源存储库、BCI 提供商和学术文献的已实施和拟议的神经隐私风险缓解技术。这些控制措施被映射到 Hoepman 隐私策略,并描述了它们的实施状态。确定了确保神经隐私保护的几个研究方向。