机构名称:

¥ 1.0

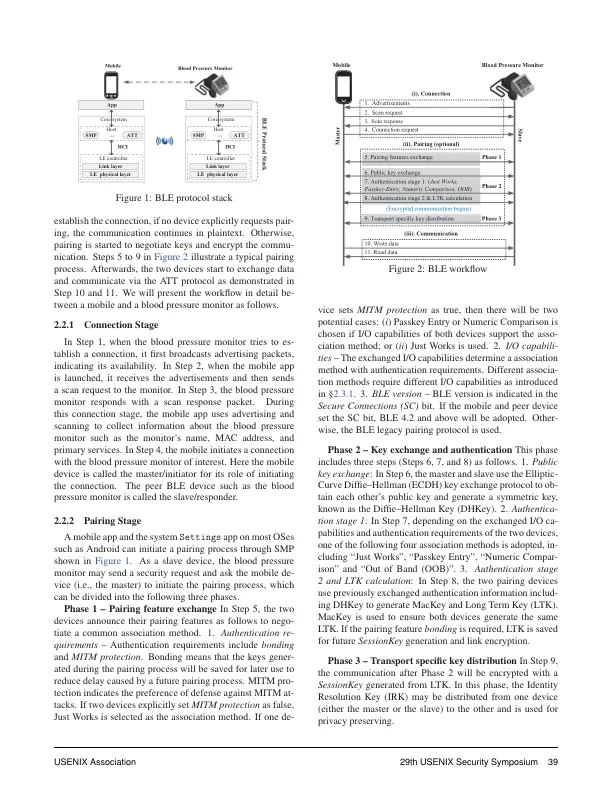

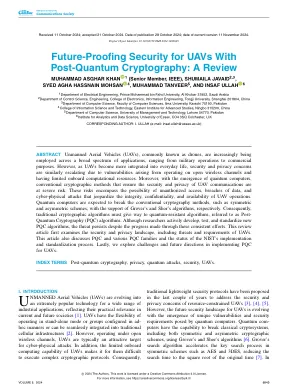

为了抵御中间人 (MITM) 攻击等安全威胁,低功耗蓝牙 (BLE) 4.2 和 5.x 引入了仅安全连接 (SCO) 模式,在此模式下,BLE 设备只能接受来自发起者(例如 Android 手机)的安全配对,例如密码输入和数字比较。但是,BLE 规范并不要求发起者采用 SCO 模式,也没有指定 BLE 编程框架应如何实现此模式。在本文中,我们表明发起者的 BLE 编程框架必须正确处理 SCO 启动、状态管理、错误处理和绑定管理;否则,严重缺陷可能被利用来执行降级攻击,迫使 BLE 配对协议在用户不知情的情况下以不安全模式运行。为了验证我们的发现,我们使用 5 部 Android 手机测试了 18 种流行的 BLE 商业产品。我们的实验结果证明,所有这些产品都可能遭受 MITM 攻击(由降级引起)。更重要的是,由于 BLE 编程框架中的此类系统缺陷,Android 中的所有 BLE 应用程序都可能受到我们的降级攻击。为了防御我们的攻击,我们在 Android 开源项目 (AOSP) 上为 Android 8 上的 SCO 模式构建了一个原型。最后,除了 Android,我们还发现所有主流操作系统(包括 iOS、macOS、Windows 和 Linux)都无法正确支持 SCO 模式。我们已将已识别的 BLE 配对漏洞报告给蓝牙特别兴趣小组、谷歌、苹果、德州仪器和微软。

利用降级攻击破坏低功耗蓝牙的安全配对

主要关键词