机构名称:

¥ 2.0

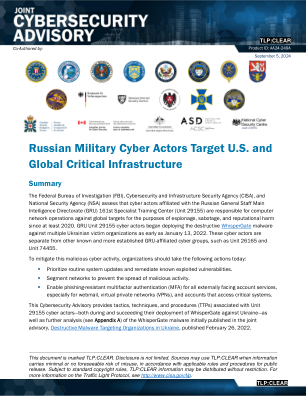

软件开发人员使用 TeamCity 软件来管理和自动化软件编译、构建、测试和发布。如果受到攻击,对 TeamCity 服务器的访问将使恶意行为者能够访问该软件开发人员的源代码、签名证书,并能够破坏软件编译和部署流程——恶意行为者可以进一步利用这种访问进行供应链操作。尽管 SVR 在 2020 年利用这种访问权限攻击了 SolarWinds 及其客户,但目前发现的受害者数量有限且看似投机取巧,表明 SVR 并未以类似的方式使用 TeamCity CVE 提供的访问权限。然而,据观察,SVR 使用通过利用 TeamCity CVE 获得的初始访问权限来提升其权限、横向移动、部署其他后门,并采取其他措施以确保对受感染网络环境的持续和长期访问。

俄罗斯对外情报局 (SVR) 在全球范围内利用 JetBrains TeamCity CVE