机构名称:

¥ 1.0

优先考虑在补丁和软件更新可用时尽快部署。尽可能启用自动更新。 通过禁用不需要的 Internet 访问服务或限制对受信任网络的访问以及从工作站和开发环境中删除未使用的应用程序和实用程序来减少攻击面。 执行持续的威胁搜寻活动。 确保系统配置正确 - 检查开放端口和过时或未使用的协议,尤其是在面向 Internet 的系统上。 将面向 Internet 的服务隔离在网络非军事区 (DMZ) 中,以减少内部网络的暴露。 尽可能要求并强制执行多因素身份验证。 当允许用户自行注册多因素身份验证机制或在公司网络上注册设备时,要求注册新设备时进行额外的身份挑战。 设备成功注册后通知多个平台上的用户,以帮助识别意外注册。培训并鼓励用户注意和报告意外注册。 为身份验证服务和面向 Internet 的功能启用强大的日志记录。 定期审核具有电子邮件管理权限的基于云的帐户和应用程序是否存在异常活动。 限制令牌访问生命周期并监控令牌重用的证据。 强制最低权限访问并禁用外部管理功能。 对授权设备进行基准测试并对访问不符合基准的网络资源的系统进行额外审查。 尽可能禁止将信息远程下载到未注册的设备。

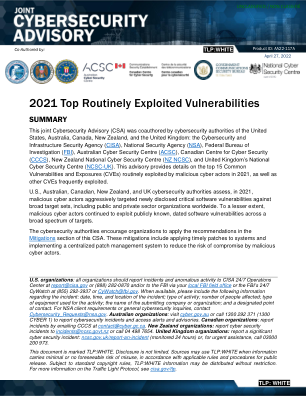

SVR 网络操作和漏洞利用的最新进展

主要关键词