机构名称:

¥ 1.0

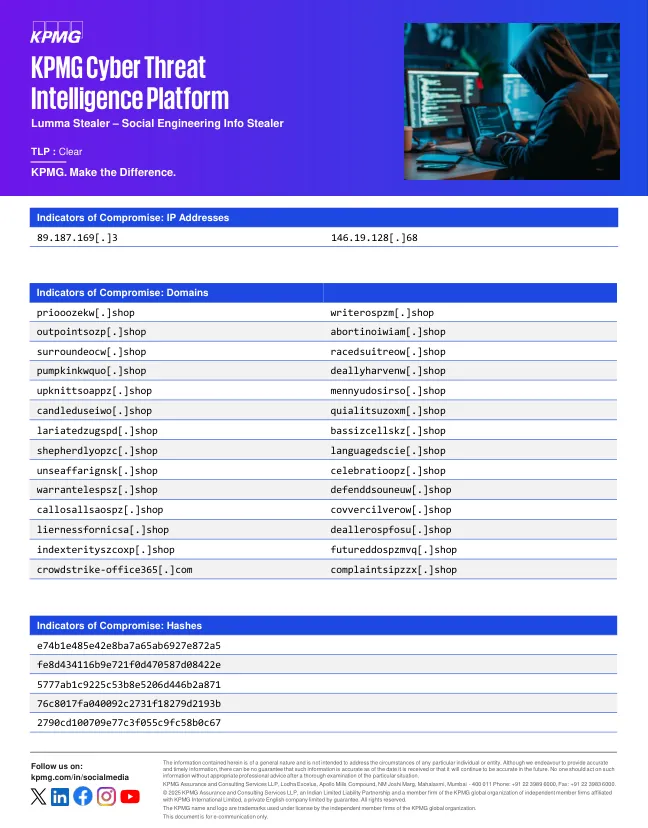

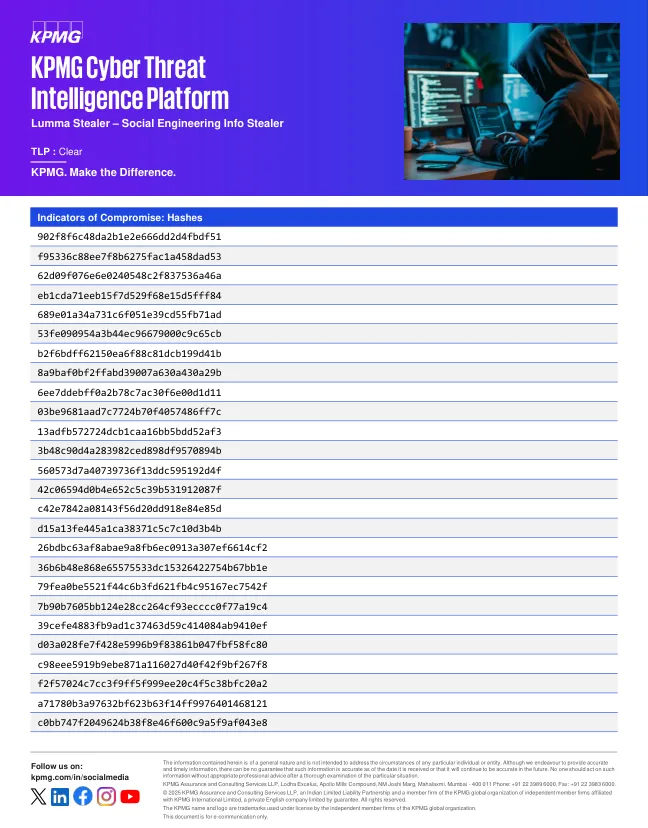

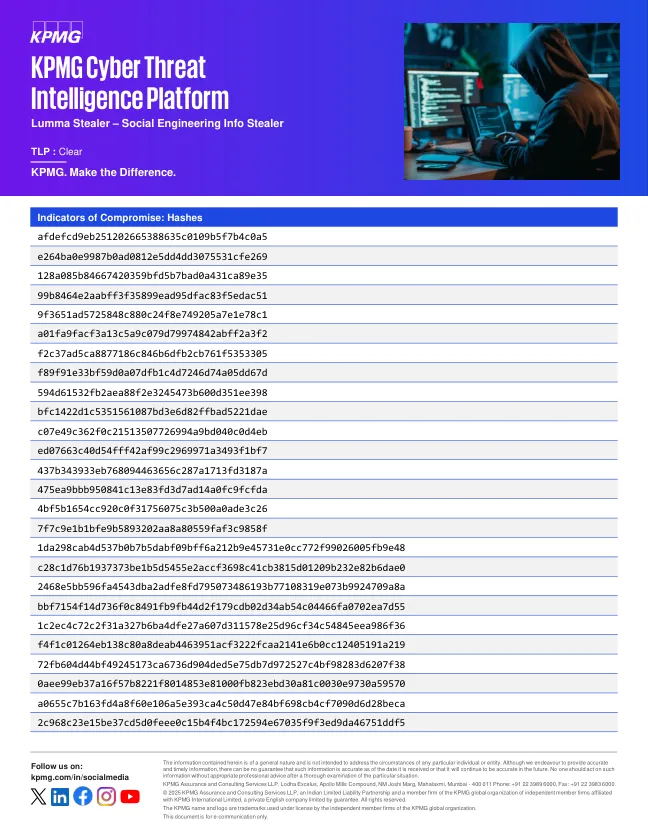

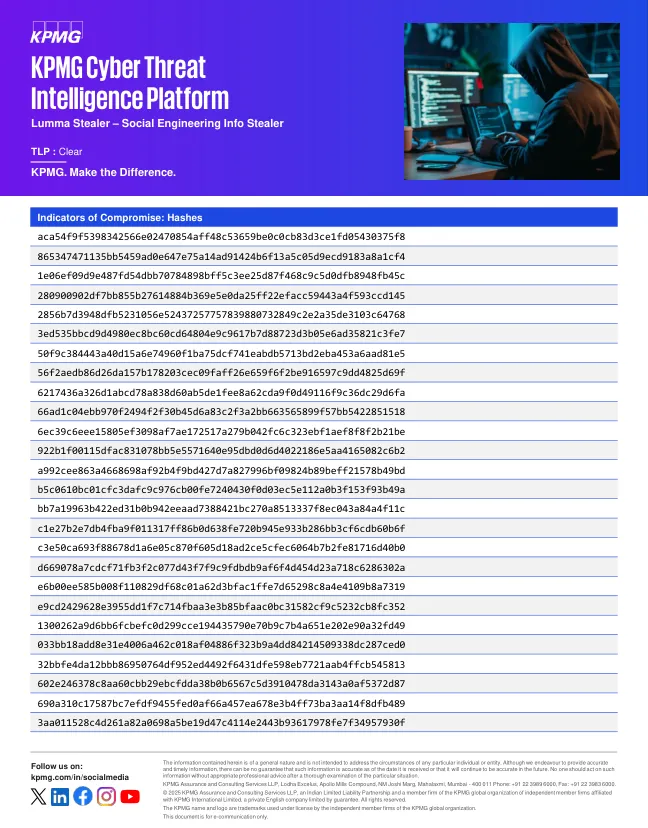

lumma窃取器是通过网络钓鱼电子邮件,恶意广告,剥削套件,折磨YouTube视频促进破解软件的折磨,以及最近通过伪造的Captcha页面。这些CAPTCHA页面欺骗用户单击它们,运行下载恶意软件的基本64编码的PowerShell脚本。PowerShell脚本使用了一个受信任的Windows实用程序MSHTA.EXE,下载并执行包含Lumma有效载荷的JavaScript。有效载荷是通过混淆的脚本,下载的存档文件执行的,并将恶意代码注入合法应用程序。为了逃避防病毒检测,诸如“ killing.bat”之类的脚本用于通过扫描防病毒过程来识别和禁用安全软件。在数据盗窃过程中,浏览器存储的凭据,cookie,加密货币钱包信息,2FA令牌以及带有“种子”,“ Pass”或“ Wallet”之类的关键字的文件。被盗数据通过用于C2通信的加密HTTPS连接传输到攻击者控制的服务器,通常托管在“ .shop”域或CDN上。隐形策略包括扫描VMS和调试工具,将恶意活动隐藏在背景过程中,并使用受信任的系统工具避免检测。

kpmg网络威胁情报平台